Ilustrasi | Foto: freepik.com

Ilustrasi | Foto: freepik.com

Cyberthreat.id - Peneliti keamanan siber dari Cleafy Threat Intelligence, perusahaan keamanan asal Italia, baru-baru ini menemukan perangkat lunak jahat jenis trojan “SharkBot” yang dapat mencuri kredensial dari layanan perbankan.

Nama "SharkBot " berasal dari beberapa string yang ditemukan di binernya, yang mengandung kata "sharked".

Malware tersebut secara aktif didistribusikan sejak akhir Oktober 2021 dengan menargetkan pengguna di Italia, Inggris, dan Amerika Serikat.

Selain mengincar pengguna aplikasi bank seluler, operator di balik trojan ini juga menyerang aplikasi mata uang kripto (cryptocurrency).

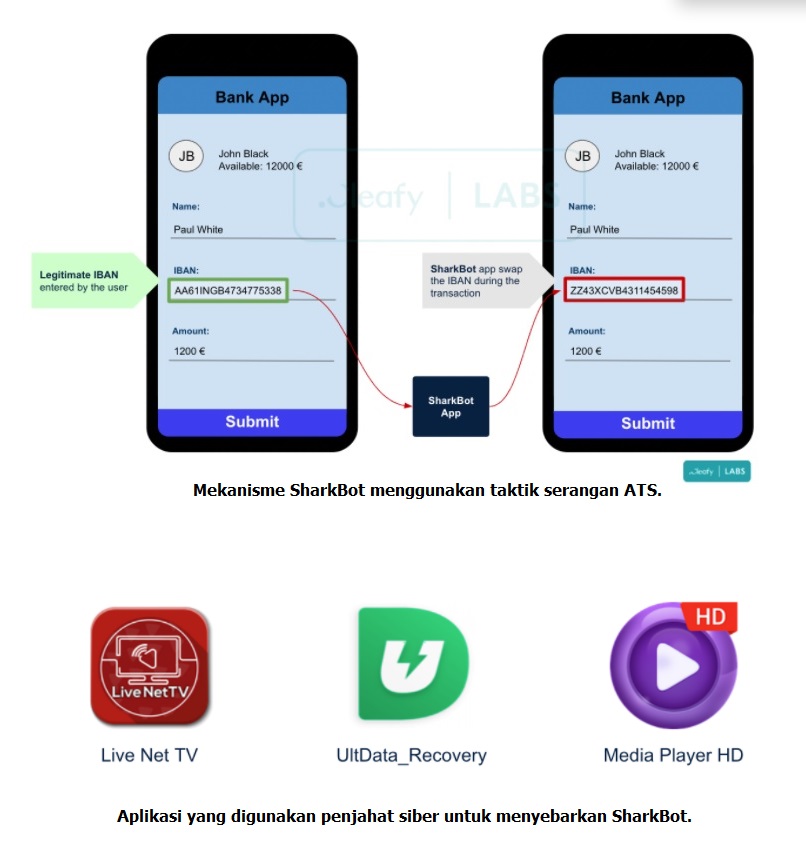

"Tujuan utama SharkBot adalah memulai transfer uang dari perangkat yang disusupi melalui teknik Automatic Transfer System (ATS) menerobos mekanisme otentikasi multi-faktor," kata peneliti dalam sebuah laporan dikutip dari blog perusahaan Cleafy Selasa (16 November 2021).

Malware tersebut tidak didistribusikan melalui toko aplikasi Android, Google Play Store, melainkan menggunakan skema rekayasa sosial (social engineering) dengan menipu pengguna agar mengunduh dan menginstal aplikasi di perangkat pengguna.

Dalam laporannya, ada tiga aplikasi yang telah disisipkan malware tersebut, yaitu Live Net TV, UltData_Recovery, dan Media Player HD.

Sumber: Cleafy

Setelah terinstal, aplikasi tersebut akan meminta pengguna untuk memberikan akses ke “Layanan Aksesibilitas” Android, sebuah fitur yang dirancang untuk membantu pengguna dengan mengotomatiskan tugas-tugas tertentu.

"Setelah SharkBot berhasil dipasang di perangkat korban, penyerang dapat memperoleh informasi perbankan yang sensitif melalui penyalahgunaan layanan Aksesibilitas, seperti kredensial, informasi pribadi, saldo saat ini dan lainnya," kata peneliti.

Selain penyalahgunaan fitur “Layanan Aksesibilitas”, SharkBot juga dapat membaca dan menyembunyikan SMS yang harusnya diterima oleh pengguna. Dengan begini, penjahat dapat mencegat dan mendapatkan kode OTP atau kode verifikasi dua langkah (2FA) yang dikirim oleh bank melalui SMS.

SharkBot mengimplementasikan serangan overlay (di atas aplikasi asli) untuk mencuri kredensial login dan informasi kartu kredit. Juga, mengaktifkan fungsi key-logging (merekam setiap ketikan yang dilakukan pemilik ponsel)

Keluarga trojan baru

Menurut peneliti Cleafy, SharkBot sejauh ini tidak memiliki kemiripan dengan keluarga trojan lain. Dalam analisisnya, mereka meneliti 22 target berbeda dari aplikasi perbankan dan lima layanan cryptocurrency.

Peneliti meyakini bahwa malware seluler ini generasi “baru” karena mampu melakukan serangan ATS di perangkat yang terinfeksi. Teknik sebelumnya juga terlihat belum lama dari trojan perbankan berjuluk “Gustuff”, tulis peneliti di blog perusahaan.

ATS adalah teknik serangan lanjutan (cukup baru di Android) yang memungkinkan penyerang mengisi kolom secara otomatis di aplikasi mobile banking yang sah dan memulai transfer uang dari perangkat yang disusupi.

Sejauh ini, SharkBot memiliki tingkat deteksi yang sangat rendah oleh peranti lunak antivirus. Saat melakukan pengecekan di forum dark web, peneliti juga belum menemukan referensi ke malware tersebut. Peneliti pun menduga bahwa SharkBot masih merupakan botnet pribadi.

“Kami berasumsi bahwa SharkBot mencoba untuk melewati tindakan pencegahan deteksi perilaku (misalnya, biometrik) yang diterapkan oleh beberapa bank dan layanan keuangan dengan penyalahgunaan ‘Layanan Aksesibilitas’ Android, juga mengabaikan kebutuhan ‘pendaftaran perangkat baru’,” ujar peneliti.[]

Redaktur: Andi Nugroho

Share: