Ilustrasi | Foto: freepik.com

Ilustrasi | Foto: freepik.com

Cyberthreat.id – Peneliti keamanan siber Vaksincom, Alfons Tanujaya, mengungkapkan penipuan daring berkedok Call Center Bank Central Asia atau “HaloBCA palsu” di media sosial.

"Para penipu sudah sangat piawai dalam menggali data dari media sosial dan memalsukan dirinya seakan-akan call center bank yang siap membantu Anda," kata Alfons dalam keterangan yang diterima oleh Cyberthreat.id, Sabtu (20 Februari 2021).

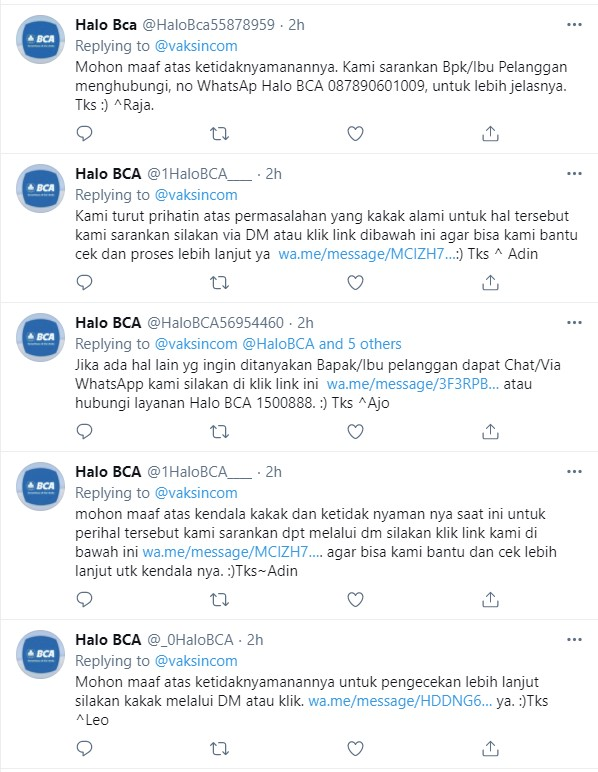

Alfons menjelaskan cara utama penipu dalam menjaring korban adalah dengan memonitor tweet yang diarahkan pengguna ke akun resmi HaloBCA di Twitter (@HaloBCA).

Pengguna Twitter seringkali mengeluhkan masalah layanan bank dengan mengirimkan tweet disertai menyebut akun resmi. Para pengguna inilah, kata Alfons, yang menjadi target penipuan.

Berbekal akun Twitter “HaloBCA palsu”, para penipu menanggapi tweet pengguna tersebut. Tindakan ini cukup terorganisasi dengan “tingkat keberhasilan cukup tinggi karena terlihat banyak akun penipu yang berlomba-lomba memberikan tanggapannya.”

Investigasi Vaksincom terkait penipuan berkedok akun Twitter HaloBCA. | Foto-foto: Arsip Vaksincom

Menurut Alfons, akun-akun palsu itu memiliki nama pengguna bermacam-macam, semuanya menyertakan kata “HaloBCA” dalam nama pengguna, diikuti dengan foto profil “logo BCA”.

Bunyi tweet yang dikirimkan akun “HaloBCA palsu” itu mengikuti kata-kata yang acap kali dituliskan oleh akun resmi ketika membalas tweet pengguna. Bedanya, kata Alfons, akun palsu ini disertai “nomor WhatsApp atau tautan ke akun WhatsApp yang dipersiapkan untuk menipu korbannya.”

Jika pengguna menulis nomor telepon saat menyebut HaloBCA di Twitter, mereka biasanya akan dihubungi oleh para penipu ini melalui WhatsApp, tutur Alfons.

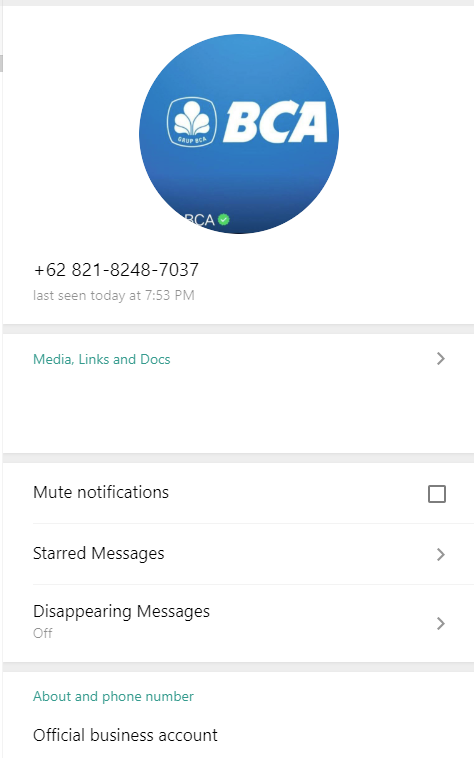

Akun WhatsApp HaloBCA palsu

Penipu menggunakan logo BCA di foto profil WhatsApp, bahkan ada yang membuat akun versi bisnis guna menyakinkan calon korban. Dari komunikasi ini, penipu meminta korban untuk mengisi data melalui tautan yang diberikan. Tautan ini halaman situs web phishing yang seakan-akan dari BCA.

"Jika diklik akan menampilkan halaman untuk meminta nomor kartu ATM dan PIN mobile nanking," ujarnya. Dari situlah, mereka menggaruk data-data pribadi korban.

Terlebih, untuk mengakses m-banking BCA, nasabah hanya butuh password dan PIN. Ini berbeda dengan internet banking BCA yang memerlukan One-Time-Password (OTP) dari token yang hanya dimiliki pemilik akun sehingga akan lebih sulit dieksploitasi.

Cara penipu merespons keluhan calon korban.

Alfons menghimbau pengguna agar tidak membagikan nomor teleponnya di medsos dan data sensitif lain seperti kartu ATM, NIK KTP/KK, apalagi PIN OTP yang dikirimkan ke SMS.

“Karena bank tidak akan mengganti kerugian pengguna yang lalai dalam melindungi data perbankannya seperti kode OTP, PIN, dan nomor kartu ATM,” tutur Alfons.

Tutup mata

Alfons mengatakan selama ini bank-bank yang menjadi sasaran pemalsuan terkesan tutup mata dan kurang proaktif melakukan tindakan pencegahan.

"Sangat sedikit usaha untuk mengedukasi dan menginformasikan kepada masyarakat agar berhati-hati jangan sampai menjadi korban pemalsuan call center ini,” ujar Alfons.

“Padahal penipuan ini dilakukan di depan mata penyedia layanan dengan cara memonitor akun media sosial layanan keuangan yang bersangkutan,” ia menambahkan.

Dalam kasus BCA ini, Alfons mendorong agar perusahaan tidak hentinya melakukan pemblokiran terhadap akun palsu meski penipu membuat akun baru lagi. BCA bisa menggandeng aparat berwenang untuk mengidentifikasi dan menangkap para penipu tersebut.

"Kalau perlu siapkan satu tim khusus meng-handle akun-akun penipu ini karena memang sudah meresahkan dan merusak nama baik institusi," ujarnya.

Cyberthreat.id masih berusaha untuk meminta tanggapan BCA terkait temuan tersebut.[]

Redaktur: Andi Nugroho

Share: