Ramsomware Egregor | Malwarebytes

Ramsomware Egregor | Malwarebytes

Cyberthreat.id - Pada Rabu (6 Januari 2021), Biro Investigasi Federal Amerika Serikat (FBI) mengeluarka peringatan khusus terkait ransowmare Egregor yang menargetkan bisnis di seluruh dunia. Setidaknya, menurut FBI, Egregor sudah menyerang lebih dari 150 perusahaan sejak September 2020 lalu.

Salah satu perusahaan yang menjadi korban serangan ini adalah pengecer retail terkemuka asal Amerika Serikat, Kmart.

Dikutip dari Bleeping Computer , dalam serangan itu, operator Egregor mengenkripsi perangkat dan server di jaringan Kmart. Akibatnya, situs pekerja Transformco di alamat 88sears.com tidak bisa diakses, meskipun situs online milik Kmart masih bisa beroperasi.

Perusahaan terkenal lainnya yang baru-baru ini diserang oleh Egregor termasuk Cencosud, Crytek, Ubisoft, dan Barnes and Noble.

Lalu apa itu Egregor dan bagaimana cara kerjanya?

Menurut Malwarebytes, Egregor merupakan salah satu ransomware yang baru terlihat pada September 2020. Ransomware ini dianggap sebagai salah satu varian dari Ransom.Sekhmet jika dilihat berdasarkan obfuscation, panggilan API, dan catatan permintaan uang tebusan.

Dalam laporan sebelumnya, Malwarebytes mengungkapkan kelompok penjahat siber yang sebelumnya menggunakan ransomware Maze, mulai beralih menggunakan Egregor, bahkan sebelum geng Maze secara resmi mengumumkan berhenti beroperasi.

Dikutip dari UpGuard Egregor mulai mendapatkan reputasinya setelah berhasil masuk dalam sistem jaringan toko buku Barnes & Noble serta pengembang video game Crytek dan Ubisoft pada Oktober 2020. Dalam serangan ke Barnes & Noble, Egregor mengklaim telah mengakses informasi keuangan dan audit, serta memadamkan layanan e-reader perusahaan itu.

Sementara itu, dalam serangan ke Crytek dan Ubisoft, Egregor mengklaim telah mengeksfiltrasi kode sumber untuk rilis mendatang termasuk Watchdogs: Legion dan Arena of Fate. Egregor juga menerbitkan sebagian dari data yang dicuri di situs web mereka di web gelap meskipun kebenaran kode sumber itu meragukan.

Egregor ransomware dinilai memiliki kesamaan kode dengan ransomware Sekhmet dan ransomware Maze. Tak hanya kode saja, tetapi ketiganya juga memiliki demografi korban yang sama.

Bagaimana bentuk serangannya?

Serangan siber yang dilakukan Egregor dicirikan sebagai taktik pemerasan ganda yang brutal namun efektif. Operator dibalik ransowmare ini akan mencuri data sensitif kemudian mengenkripsinya sehingga pemilik data tidak bisa mengaksesnya. Operator kemudian akan menerbitkan subset dari data yang disusupi di web gelap sebagai bukti datanya telah berhasil disedot.

Korban kemudian akan dikirimi permintaan tebusan dan diminta membayar dalam waktu 3 hari untuk mencegah datanya dipublikasikan. Jika harga tebusan dibayarkan sebelum ultimatum, maka perangkat lunak untuk membuka kuncian (dekripsi) akan diberikan.

Dalam mendistribusikan serangan, Egregor menggunakan Cobalt Strike. Awalnya, jaringan korban yang ditargetkan akan disusupi berbagai cara seperti pemeriksaan RDP dan phising. Setelah berhasil menyusupkan Cobalt Strike ke jaringan, kemudian muatan Egregor akan dikirimkan.

Tetapi, karena Egregor merupakan salah satu operasi yang menyediakan layanan ransomware-as-a-service (RaaS) yang bekerjasama dengan kelompok lainnya, taktik pengiriman dan persenjataan dapat bervariasi.

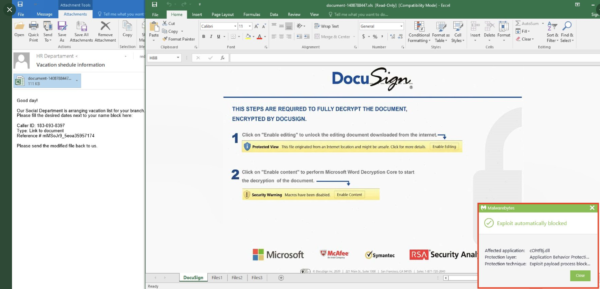

Serangan itu biasanya terjadi dalam dua langkah. Pertama, melalui kompromi awal dengan iming-iming email yang menyisipkan Qakbot, diikuti oleh ransomware Egregor yang sebenarnya. Kedua, Egregor akan digunakan secara manual oleh penyerang yang sebelumnya mendapatkan akses sebagai hasil dari penyusupan awal.

Contoh email phising yang dikirim operator Egregor untuk menjebak calon korban | Malwarebytes.

Namun, ada juga beberapa laporan tentang Egregor yang menggunakan kerentanan jarak jauh di Microsoft Exchange (CVE-2020-0688), VBScript Engine (CVE-2018-8174), Adobe Flash Player (CVE-2018-4878 dan CVE-2018-15982).

Metode serangan yang paling umum digunakan, taktik spray-and-pray, yang merupakan serangan dalam skala besar dengan sasaran acak sambil berharap ada yang kena. Setelah ada korban yang terjebak, operator dibalik serangan ini akan mencoba untuk memperluas jangkauan mereka di jaringan yang disusupi dan mencari data dan server yang paling penting bagi korban. Ini akan memberi penyerang pengaruh ekstra dan peluang lebih besar untuk mencairkan permintaan tebusan mereka.

Apa yang harus dilakukan untuk menghindari serangan ransomware Egregor?

Editor: Yuswardi A. Suud

Share: