Ilustrasi laman Browser Locker | malwarebyte

Ilustrasi laman Browser Locker | malwarebyte

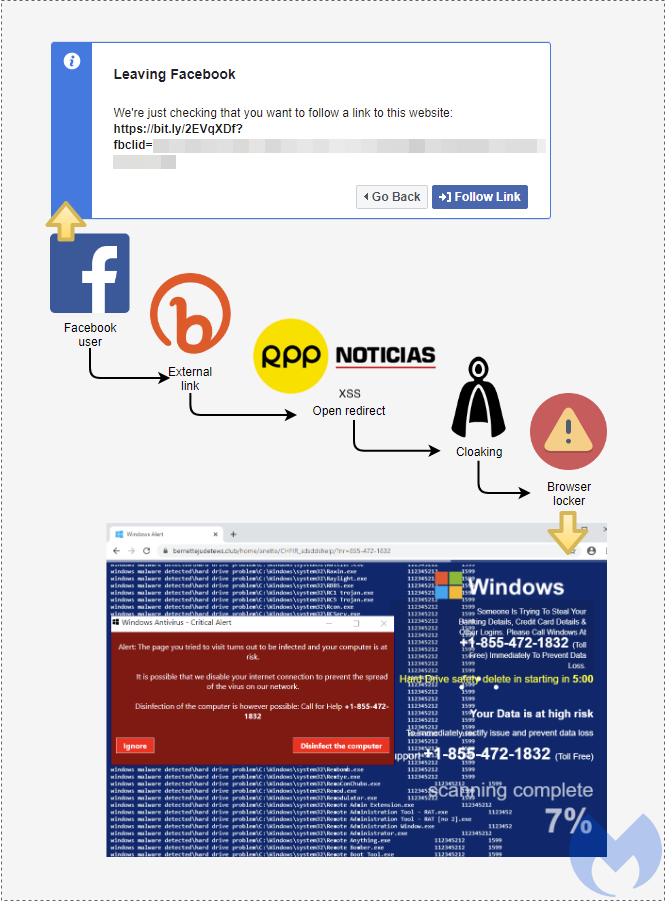

Cyberthreat.id - Peneliti MalwareBite menemukan bahwa penjahat siber menggunakan Facebook untuk menyebarkan tautan berbahaya yang ketika diklik akan mengarahkan korban ke upaya penipuan menggunakan Bowser Locker.

Browser Locker merupakan jenis serangan yang memanfaatkan pengalihan halaman, yang ketika diklik akan membawa calon korban ke sebuah halaman berisi peringatan seolah-olah komputer atau ponselnya telah terinfeksi virus. Calon korban kemudian akan diminta untuk menelepon "pusat bantuan" palsu, untuk "membersihkan" perangkat dengan imbalan sejumlah uang.

Para peneliti dari MalwareByte , mengatakan, pelaku memanfaatkan kerentanan skrip lintas situs (XSS) di situs web populer.

"Tautan yang diposting ke platform media sosial harus selalu diteliti karena ini adalah cara yang sering disalahgunakan oleh penipu dan pembuat malware untuk mengarahkan pengguna ke konten yang tidak diinginkan," ungkap peneliti MmalwareBite dalam laporan yang dipublikasi pada 21 Oktober lalu.

MalwareByte mengungkapkan, penyebaran Browser Locker menggunakan Facebook ini tidak biasa terjadi. Sebelumnya, penipuan menggunakan teknik tradisional yakni melalui malvertising. Facebook sendiri biasanya menampilkan peringatan bagi pengguna untuk mengonfirmasi bahwa mereka ingin mengikuti tautan tersebut. Dalam hal ini, yang menjadi masalah adalah URL halaman itu telah dipendekkan meggunakan bit.ly.

Bisa dikatakan, penjahat siber ini menggunakan penyingkat URL bit.ly untuk menyusun tahap pengalihan pertama. Secara total, MalwareByte membuat katalog 50 tautan bit.ly yang berbeda selama periode 3 bulan. Hal ini menunjukkan pemendekan tautan dilakukan untuk menghindari pemblokiran tautan oleh Facebook.

"Meskipun kami tidak tahu persis bagaimana tautan ini dibagikan dengan pengguna Facebook, kami memiliki beberapa indikasi bahwa game tertentu di Facebook dapat membantu menyebarkannya. Karena ini di luar jangkauan kami, kami telah memberi tahu Facebook seandainya dapat mengidentifikasi sumber yang tepat."

Selanjutnya, URL bit.ly akan mendorong pengalihan tahap kedua yang melibatkan situs web berbasis di Peru (rpp[.]Pe) yang berisi kerentanan pembuatan skrip lintas situs (XSS) yang memungkinkan pengalihan terbuka.

MalwareByte menemukan situs tersebut berisi bug XSS yang memungkinkan pengalihan terbuka. Pengalihan terbuka terjadi ketika nilai parameter (bagian dari URL setelah "?") Dalam permintaan HTTP GET memungkinkan informasi yang akan mengarahkan pengguna ke situs web baru tanpa validasi apa pun yang dimaksudkan atau sah oleh target. Walhasil, penyerang dapat memanipulasi parameter tersebut untuk mengirim korban ke halaman palsu, tetapi tindakan tersebut akan tampak seperti tindakan sah.

"Penjahat siber suka menyalahgunakan pengalihan terbuka karena memberikan beberapa legitimasi ke URL yang mereka kirimkan kepada korban."

Dalam kasus ini, penjahat siber menggunakan bug XSS untuk memuat kode JavaScript eksternal dari buddhosi[.]com, domain berbahaya yang dikendalikan oleh penyerang, yang menggantikan kode di URL untuk membuat pengalihan. Selain mengarahkan pengguna ke situs lain, penjahat siber juga dapat memanfaatkan XSS untuk menulis ulang halaman saat ini menjadi apa pun yang mereka suka.

"Yang menarik, Browser Locker terakhir dihosting di salah satu dari sekitar 500 domain "sekali pakai" dan diberi nama secara acak yang menggunakan berbagai domain level teratas new-ish seperti .casa; .site; .space;. klub; .icu; atau .bar."

Setelah pengguna membuka halaman Browser Locker, mereka akan mengambil fingerprint di browser pengguna untuk menampilkan pesan yang sesuai konteks. Dalam halaman tersebut akan ditampilkan animasi yang meniru pemindaian file sistem saat ini dan mengancam akan menghapus hard drive setelah lima menit.

"Tentu saja ini semua palsu, tetapi cukup meyakinkan bahwa beberapa orang akan menghubungi nomor bebas pulsa untuk meminta bantuan. Secara keseluruhan, kami mengumpulkan hampir 40 nomor telepon berbeda."

Untuk melindungi diri, cara terbaik yang MalwareByte sarankan adalah dengan selalu teliti sebelum mengklik link dan waspada.

Untuk melacak tautan atau link yang dipendekkan, informasinya tersedia di sini: Ini Cara Lacak Link atau Tautan yang Dipendekkan.[]

Editor: Yuswardi A. Suud

Share: