Ilustrasi autentikasi dua faktor via Blarrow Tech

Ilustrasi autentikasi dua faktor via Blarrow Tech

Cyberhtreat.id - Bagi yang punya akun Google dan pernah lupa atau mengganti kata sandinya, pasti pernah mendapat SMS verifikasi dari Google berisi enam angka yang diawali dengan huruf 'G'. SMS itu adalah bagian dari autentikasi dua faktor (2FA) atau verifikasi dua tahap dari Google untuk membuat akun Anda lebih aman dan tak gampang dibajak orang lain.

Namun, kabar buruknya, laporan dari perusahaan keamanan siber Check Point yang dirilis pada Jumat kemarin (19 September 2020), kelompok hacker asal Iran telah mengembangkan malware berisi script jahat yang dapat mencuri kiriman SMS dari Google itu. Dengan begitu, pelaku dapat menggunakannya untuk mengambil alih akun Anda.

Dilansir dari ZDnet, malware itu dirancang khusus untuk bekerja di perangkat ponsel dan tablet yang menggunakan sistem operasi Android.

Temuan Check Point menyebutkan, malware tersebut merupakan bagian dari "senjata" yang dikembangkan oleh grup peretas Rampant Kitten yang dikenal sebagai bagian dari APT20, grup peretas yang diketahui berhasil menembus kode verifikasi 2FA berbasis perangkat keras tahun lalu.

Disebutkan, kelompok ini sudah aktif sejak enam tahun lalu. Mereka terlibat dalam operasi memata-matai minoritas di Inran, organisasi anti-pemerintah, dan gerakan perlawanan seperti Asosiasi Keluarga Penduduk Camp Ashraf dan Liberty (AFALR) dan Organisasi Perlawanan Nasional Azerbaijan dari warga Balochistan.

Dalam menjalankan aksinya, kelompok ini menggunakan spektrum luas keluarga malware, termasuk empat varian infostealer Windows dan pintu belakang Android yang disamarkan di dalam aplikasi berbahaya.

Strain malware Windows ini digunakan oleh para peretas untuk mencuri dokumen pribadi korban, dan juga file dari klien desktop Windows Telegram, file yang memungkinkan peretas mengakses akun Telegram korban.

Selain itu, jenis malware Windows juga mencuri file dari pengelola kata sandi KeePass, konsisten dengan deskripsi peringatan bersama CISA dan FBI yang dirilis awal pekan ini tentang peretas Iran dan malwarenya.

Temuan terbaru peneliti Check Point menyebutkan, mereka juga menemukan backdoor Android yang dikembangkan oleh grup tersebut. Backdoor ini dapat mencuri daftar kontak korban dan pesan SMS, diam-diam merekam korban melalui mikrofon, dan menampilkan halaman phishing. Backdoor ini juga secara khusus difokuskan untuk mencuri kode 2FA lewat SMS.

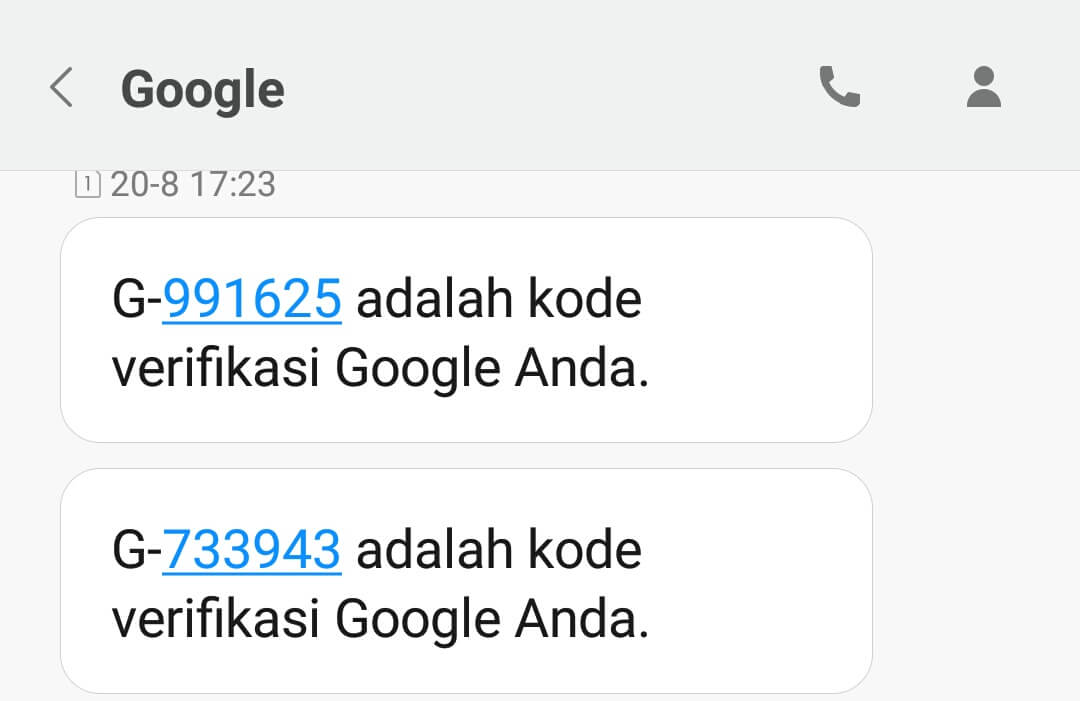

Check Point mengatakan malware tersebut akan mencegat dan meneruskan ke penyerang setiap pesan SMS yang berisi string "G-", biasanya digunakan diawal kode 2FA untuk akun Google yang dikirim ke pengguna melalui SMS.

Contoh kode verifikasi dari Google yang dikirim lewat SMS

Operator Rampant Kitten akan menggunakan trojan Android untuk menampilkan halaman phishing Google, menangkap kredensial akun pengguna, dan kemudian mengakses akun korban.

Jika korban mengaktifkan 2FA, fungsionalitas penyadapan SMS 2FA dari malware secara diam-diam mengirimkan salinan kode SMS 2FA ke penyerang, memungkinkan mereka untuk melewati 2FA.

Check Point juga menemukan bukti bahwa malware ini secara otomatis meneruskan semua pesan SMS masuk dari Telegram dan aplikasi jejaring sosial lainnya. Jenis pesan ini juga berisi kode 2FA, dan kemungkinan besar grup tersebut menggunakan fungsi ini untuk melewati 2FA di akun lain selain akun Google. .

Untuk saat ini,malware ini ditanam di aplikasi Android yang berpura-pura membantu memudahkan mereka yang berbahasa Persia di Swedia untuk mendapatkan SIM (Surat Izin Mengemudi).

Namun, malware tersebut bisa saja bersembunyi di dalam aplikasi lain yang ditujukan untuk orang Iran yang menentang rezim Teheran, yang tinggal di dalam dan di luar Iran.[]

Editor: Yuswardi A. Suud

Share: