Ilustrasi | Foto: freepik.com

Ilustrasi | Foto: freepik.com

Cyberthreat.id – Laporan perusahaan keamanan siber asal Swiss, ImmuniWeb, menemukan, bahwa sejumlah perusahaan keamanan siber (cybersecurity) justru mengekspose data mereka di web gelap (dark web).

Temuan itu berdasarkan survei yang mengambil sampel dari 398 perusahaan cybersecurity besar di 26 negara di dunia; mayoritas berada di Amerika Serikat dan Eropa. Sayangnya, tak dijelaskan nama-nama sampel perusahaan tersebut.

Selain mengambil sampel survei, peneliti juga meriset di situs-situs dark web, repositori publik, forum peretasan, dan lainnya.

“Ditemukan 97 persen perusahaan membocorkan data di web gelap. Selain itu, 25 persen insiden diklasifikasikan sebagai tingkat risiko tinggi atau kritis,” demikian tulis The Daily Swig, diakses Rabu (9 September 2020).

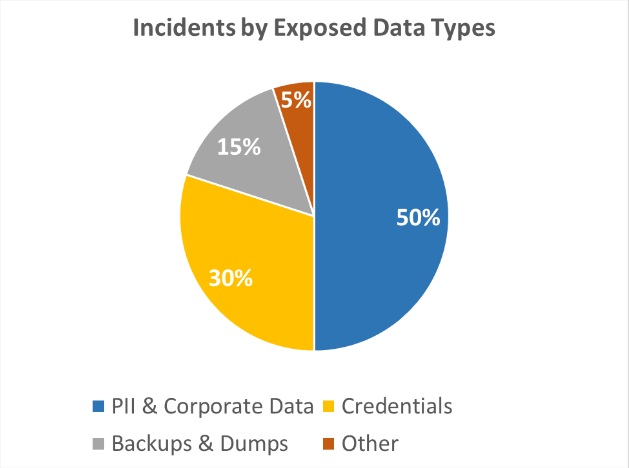

Jenis data yang terekspose sebanyak 631.512 catatan yang berisi informasi sangat sensitif, seperti kredensial teks biasa atau personal indentifiable information (PII), termasuk juga data keuangan perusahaan. Terdapat rata-rata 1.586 kredensial yang terekspose per perusahaan. Klasifikasi umum data yang bocor, seperti di bawah ini:

Hasil survei juga menunjukkan, ini cukup memperihatinkan, 29 persen kata sandi yang bocor ternyata berkategori lemah. “Menampilkan kurang dari delapan karakter, tanpa huruf besar, tanpa angka, dan tanpa karakter khusus,” tulis Infosecurity Magazine.

Sementara, di 41 persen perusahaan yang diteliti, karyawan-karyawan mereka menggunakan kembali kata sandi itu pada layanan daring.

ImmuniWeb juga menulis bahwa 91 perusahaan yang diteliti memiliki kerentanan keamanan di situs web mereka; 26 persen di antaranya belum memperbaiki kerentanan yang ditemukan.

Password yang bocor dan berkategori lemah. Sumber: ImmuniWeb

Perusahaan yang menjadi sampel dipilih berdasarkan daftar dari sumber independen, termasuk peserta konferensi Open Web Application Security Project (OWASP) dan RSA. Organisasi keamanan yang lebih kecil—situs webnya yang di luar 500.000 teratas di Alexa—dihapus dari penelitian.

Data yang bocor ditemukan menggunakan model pembelajaran mesin (machine learning) buatan ImmuniWeb.

“Untuk beberapa kebocoran, tidak ada cara teknis yang meyakini 100 persen bahwa itu nyata, kecuali Anda memiliki data lengkap yang dimiliki dan mencoba mengeksploitasi datanya,” kata CEO ImmuniWeb Ilia Kolochenko,

“Misalnya, seseorang perlu mencoba masuk ke email karyawan dengan kata sandi [yang bocor] atau mencoba menjalankan injeksi SQL di situs web untuk mendapatkan kepastian 100 persen.”

Namun, “Tindakan tersebut dapat dihukum pidana di banyak yurisdiksi,” ujar dia.

Terlepas dari hal itu, Kolochenko mengatakan ada sejumlah indikator yang saling terkait yang dapat dengan andal memvalidasi hampir 99 persen keaslian kebocoran data tersebut.

Indikator tersebut, misalnya, jika data yang terkait dengan pelanggaran itu diumumkan secara publik, melihat reputasi penjual data di web gelap, dan apakah kebocoran telah diverifikasi oleh penjual independen.

Berasal dari pihak ketiga

“Sejumlah besar insiden kebocoran data berasal dari pihak ketiga tepercaya yang dibobol secara diam-diam, seperti pemasok atau subkontraktor lain dari perusahaan keamanan siber,” tulis laporan tersebut.

“Sejumlah besar kredensial yang dicuri dengan sandi teks biasa juga berasal dari insiden yang melibatkan pihak ketiga yang tidak terkait, seperti situs web kencan atau dewasa, di mana korban menggunakan alamat email profesional mereka untuk masuk ke situs web tersebut.”

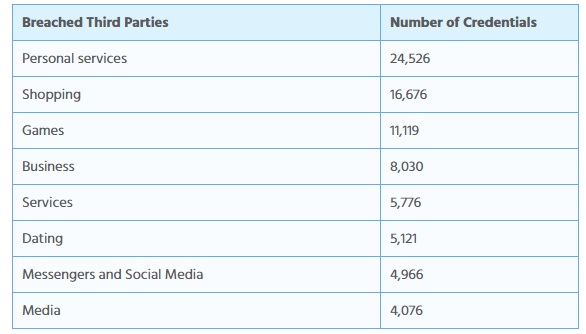

Dari pelanggaran pihak ketiga, hampir 17.000 kredensial terungkap melibatkan situs web e-commerce, 12.000 platform game, dan lebih dari 5.000 dari situs kencan.

Sumber kebocoran dari situs web pihak ketiga. | ImmuniWeb

“Seringkali, vendor keamanan [secara wajar] menganggap diri mereka lebih siap, tetapi melupakan karyawan non-teknis yang rentan terhadap kesalahan umum,” kata Kolochenko.

Selain itu, menurut dia, “Seringkali, perusahaan keamanan siber tidak punya waktu atau anggaran untuk mengelola keberadaan web mereka dan mengalihkannya ke agen web atau bahkan kepada individu.”

“Tidak mengherankan, pihak ketiga ini kurang memiliki pengetahuan tentang semua seluk-beluk keamanan aplikasi dan mungkin tanpa disadari memasang plugin yang rentan, atau lupa memperbarui sistem manajemen konten (CMS) mereka selama berminggu-minggu, atau bahkan berbulan-bulan,” Kolochenko menambahkan.[]

Detail laporan bisa dibaca di sini.

Redaktur: Andi Nugroho

Share: