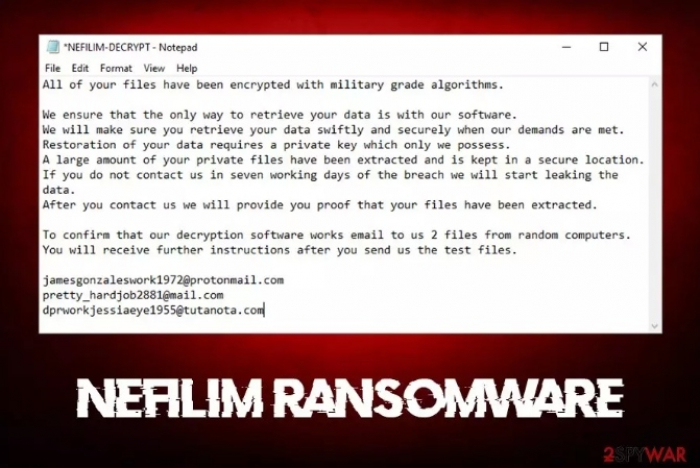

Ilustrasi Nefilim | Foto: 2-spyware.com

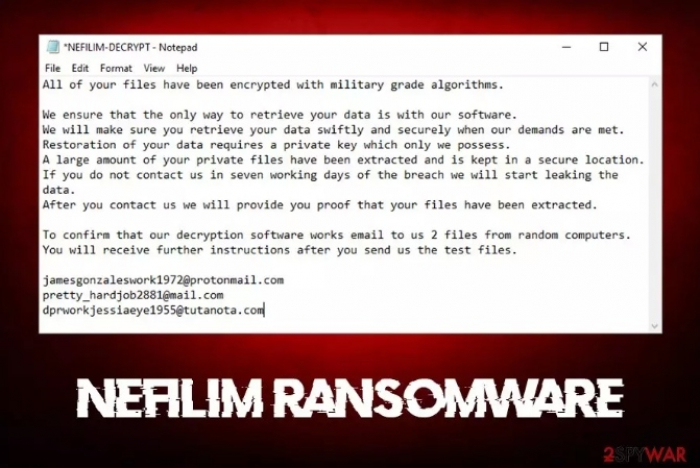

Ilustrasi Nefilim | Foto: 2-spyware.com

Cyberthreat.id - Operator Nefilim semakin menegaskan aktivitasnya yang menargetkan perusahaan dan korporasi raksasa. Ransomware Nefilim, pertama kali ditemukan pada Maret 2020, sebagian besar kodenya berbagi dengan NEMTY 2.5 REVENGE ransomware.

Awal bulan ini, Nefilim mengklaim berhasil menyusup ke jaringan grup SPIE, penyedia layanan multi-teknis Eropa yang kemudian merilis sekitar 11,5 GB data perusahaan korbannya ke publik.

Sejak April 2020, Nefilim telah menargetkan organisasi di berbagai wilayah, termasuk Asia Selatan, Amerika Utara, Amerika Selatan, Eropa Barat, dan Oseania.

Sektor yang paling ditargetkan berdasarkan jumlah serangan yang diungkapkan kepada publik termasuk industri manufaktur seperti Mas Holdings, Fisher & Paykel, Stadler Rail, Aban Offshore Limited dan lain-lain. Termasuk perusahaan di sektor IT seperti insiden yang menimpa SPIE Group dan Citrix.

Sektor lain yang menjadi target operasi Nefilim adalah perusahaan sektor komunikasi seperti Orange S.A. dan sektor transportasi seperti Toll Group dan Arteris SA. Sejauh ini, Nefilim belum terlihat menargetkan organisasi di bidang kesehatan dan sektor pendidikan.

Modus operandi

Ransomware ini secara khusus dikembangkan untuk menargetkan sistem Windows. Nefilim secara aktif mengeksploitasi kerentanan Remote Desktop Protocol (RDP) atau Citrix sebagai vektor serangan utamanya ke perusahaan/organisasi yang ditargetkan.

Ransomware menggunakan Mimikatz untuk mengambil kredensial, PSexec untuk bergerak secara lateral di seluruh jaringan, dan CobaltStrike untuk mengontrol lingkungan.

Nefilim juga menggunakan kombinasi dua algoritma berbeda AES-128 dan RSA-2048 untuk mengenkripsi file korban.

Seperti kelompok hacker terkenal lainnya, operator Nefilim juga mengancam korbannya untuk merilis data (data dumping) di situsnya jika jumlah uang tebusan tidak dibayarkan atau ada pihak yang menyangkal melakukan negosiasi tebusan.

Operator ransomware seperti Nefilim membocorkan data sampel di situsnya yang dikenal sebagai "Corporate Leaks".

Nefilim sebenarnya ransomware yang relatif baru, tetapi aktivitas jahatnya berkembang pesat dengan cepat. Ini mungkin terjadi dengan bantuan dukungan pengembangan aktif. Karena ransomware kebanyakan menyalahgunakan port RDP yang tidak aman.

Para peneliti menyarankan tim keamanan perusahaan untuk berhati-hati terhadap port yang terbuka dan menutup port yang tidak digunakan. Selain itu, para ahli keamanan sangat merekomendasikan untuk mengonfigurasi pengaturan, tujuannya agar membatasi setiap upaya masuk untuk akses admin jaringan RDP. []

Share: