Ilustrasi

Ilustrasi

Cyberthreat.id - Grup Lazarus menargetkan perusahaan cryptocurrency dengan memanfaatkan pesan LinkedIn.

Dikutip dari Threat Post , peneliti dari F-Secure mengatakan baru-baru ini mengidentifikasi serangkaian insiden yang merupakan bagian dari kampanye yang menargetkan bisnis di seluruh dunia melalui pesan LinkedIn yang dikirim ke akun target LinkedIn pribadi.

Tujuan dari kampanye tersebut tampaknya bermotif finansial, dengan tujuan untuk mendapatkan kredensial yang diperlukan untuk mengakses dompet cryptocurrency atau rekening bank online.

"Aktivitas Lazarus Group adalah ancaman berkelanjutan: kampanye phishing yang terkait dengan serangan ini telah diamati berlanjut hingga tahun 2020, meningkatkan kebutuhan akan kesadaran dan kewaspadaan yang berkelanjutan di antara organisasi yang beroperasi di vertikal yang ditargetkan," ungkap peneliti F-Secure.

Para penyerang menargetkan administrator sistem di perusahaan cryptocurrency yang tidak disebutkan namanya, dengan memanfaatkan dokumen phishing yang dilampirkan ke pesan yang dikirim ke akun LinkedIn pribadi target mereka. Dokumen tersebut menyamar sebagai iklan pekerjaan yang sah pada perusahaan teknologi blockchain, yang cocok dengan keterampilan karyawan.

Setelah target mengklik dokumen phising tersebut, dokumen akan mengklaim telah dilindungi oleh batasan Peraturan Perlindungan Data Umum (GDPR), dan bahwa pengguna perlu mengaktifkan makro di Microsoft Word untuk akses lebih lanjut. Setelah target mengaktifkan makro, kode makro tersemat yang berbahaya kemudian akan dijalankan. Makro di dokumen membuat file LNK yang menghasilkan eksekusi mshta.exe.

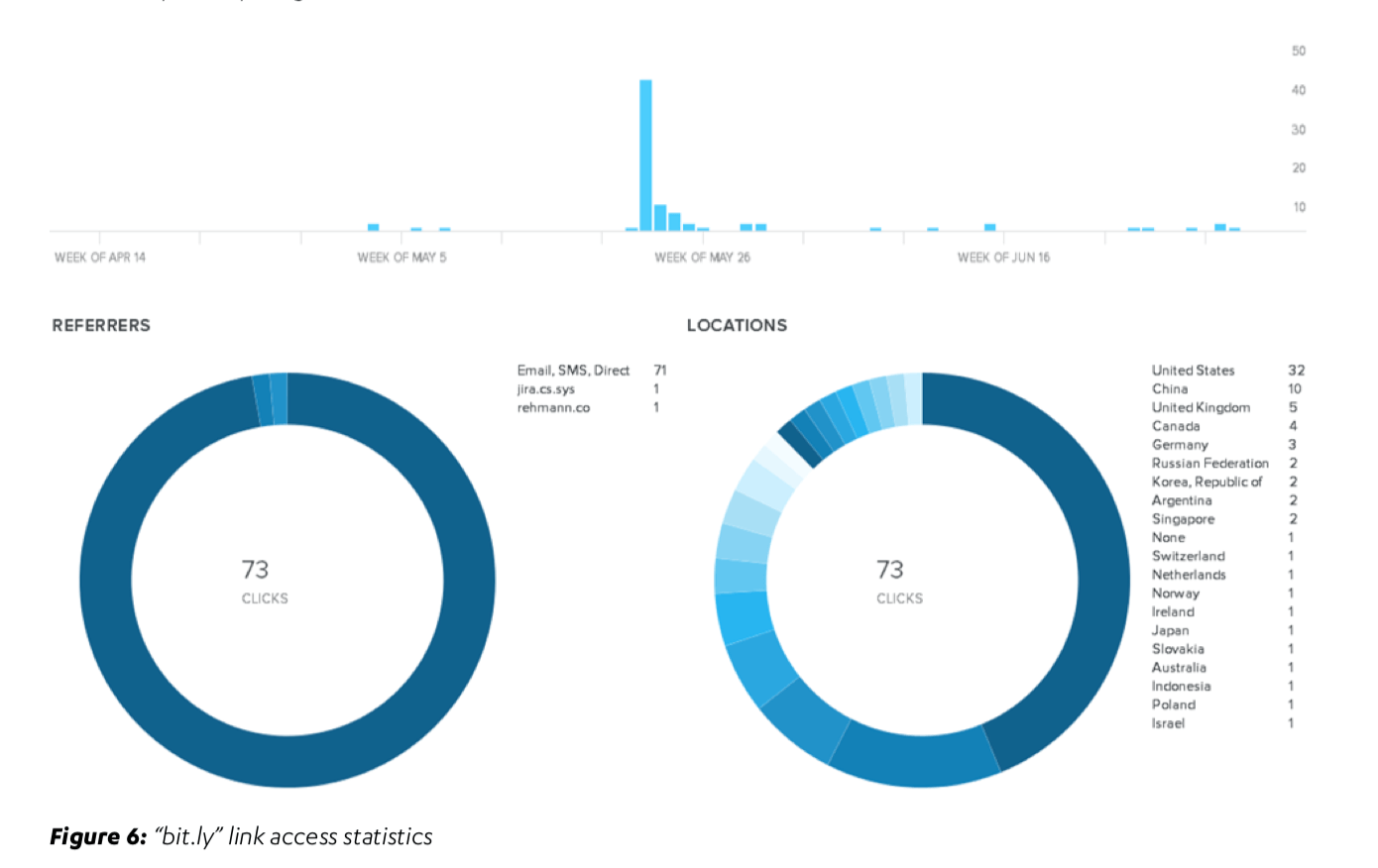

Kemudian dokumen ini akan menghubungkan langsung ke tautan bit.ly yang dibuat pada awal Mei 2019. Setelah pemeriksaan lebih lanjut dari tautan yang digunakan dalam serangan phishing, para peneliti menemukan bahwa tautan itu diakses 73 kali dari setidaknya 19 negara termasuk AS, Cina dan Inggris, dan dapat disimpulkan dokumen ini ditargetkan secara luas.

Link bit.ly tersebut kemudian dialihkan ke domain yang menjalankan VBScript untuk melakukan pemeriksaan pada host dan mengumpulkan informasi lebih lanjut, yang kemudian dikirim ke domain Command and Control (C2) kedua. Ini pada akhirnya mengarah pada pengunduhan dan eksekusi skrip PowerShell yang mengambil muatan lebih lanjut dari C2 ketiga.

Muatan ini akhirnya mengunduh beberapa implan utama pada sistem korban, yang berisi kemampuan untuk mengunduh file tambahan, mendekompresi data dalam memori, memulai komunikasi C2, menjalankan perintah sewenang-wenang, dan mencuri kredensial dari sejumlah sumber (melalui versi khusus Mimikatz; aplikasi sumber terbuka yang memungkinkan pengguna untuk melihat dan menyimpan kredensial otentikasi). Implan juga digunakan untuk menghubungkan ke implan backdoor jaringan pada host target lain.

Peneliti juga mencatat banyak taktik yang digunakan Lazarus untuk menghindari deteksi. Misalnya, menonaktifkan pemantauan Windows Defender sebagai salah satu tindakan pertama mereka pada setiap host yang mereka akses. Terlepas dari upaya untuk menghindari deteksi ini, para peneliti mencatat bahwa sejumlah besar perintah yang dijalankan melalui cmd.exe memberi peluang signifikan untuk terdeteksi.

“Salah satu ciri khas yang umum di sebagian besar perintah yang dieksekusi oleh Lazarus Group adalah penambahan string“ 2> & 1 ″ ke perintah yang sementara digunakan, harus menjadi anomali ketika difilter oleh hubungan proses induk anak, dan memberikan peluang deteksi yang baik."

Lazarus Group, alias Hidden Cobra atau APT 38, telah ada sejak 2009. APT telah dikaitkan dengan serangan WannaCry yang sangat merusak yang menyebabkan kerusakan ekonomi jutaan dolar pada tahun 2017, serangan perbankan SWIFT, serta serangan-serangan terkenal. serangan terhadap Sony Pictures Entertainment pada tahun 2014.

Lazarus terus mengembangkan kemampuannya, pada bulan Desember, ia terlihat berhubungan dengan operator Trickbot, yang menjalankan trojan yang menargetkan bank-bank AS dan lainnya. Pada bulan Mei, terlihat menambahkan spyware macOS ke aplikasi otentikasi dua faktor dan pada bulan Juli, ia menambahkan kode skimming kartu Magecart.

Bahkan baru-baru ini, Lazarus meluncurkan kerangka kerja malware multi-tujuan (MATA) canggih yang menargetkan sistem operasi Windows, Linux dan MacOS; dan telah dikaitkan dengan jenis ransomware baru-baru ini, yang disebut VHD. Namun, kampanye terbaru ini menunjukkan bahwa grup tersebut sekarang juga ingin menargetkan organisasi keuangan dan cryptocurrency.[]

Editor: Yuswardi A. Suud

Share: