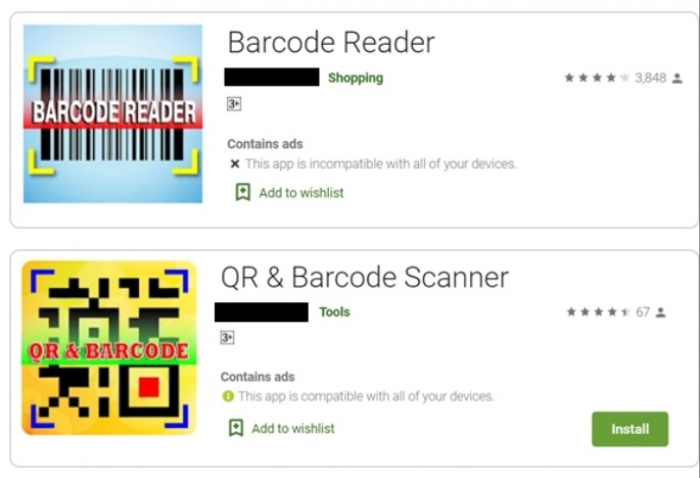

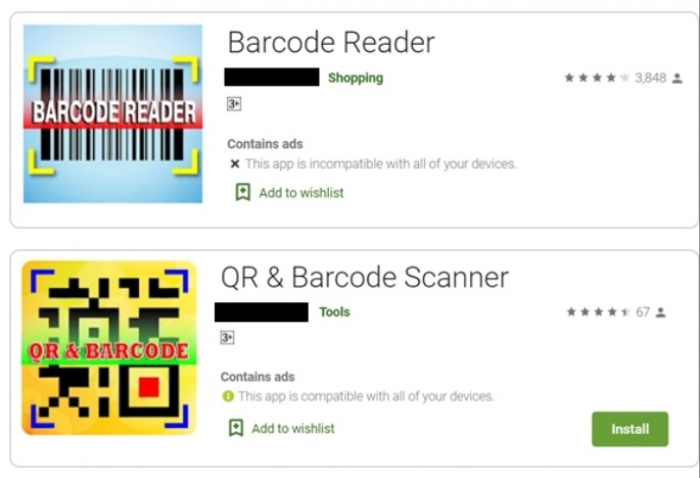

Dua aplikasi pembaca QR Code yang sudah dihapus dari Play Store

Dua aplikasi pembaca QR Code yang sudah dihapus dari Play Store

Cyberthreat.id - Peneliti Trend Micro menemukan aplikasi pembaca QR Code yang memiliki fungsi tersembunyi sebagai adware. Adware ini didistribusikan melalui dua aplikasi di Google Play Store dari developer yang sama. Pertama kali dideteksi tahun 2019, adware ini belum menunjukan banyak aktifitas seperti yang dilakukan sekarang.

Aplikasi yang dideteksi Trend Micro sebagai pembaca barcode adalah AndroidOS_HiddenAd.HRXJA yang masing-masing telah diunduh oleh lebih dari satu juta pengguna. Keduanya adalah Barcode Reader dan QR & Barcode Scanner.

Aplikasi ini menyamar sebagai aplikasi pembaca barcode. Ketika dijalankan, aplikasi ini juga memulai layanan di latar belakang (Background Service) dan menggunakan notifikasi yang diterima untuk menjaga layanan tetap berjalan di latar belakang.

Layanan ini disamarkan menggunakan nama paket "com.facebook" walaupun sebenarnya tidak ada hubungan dengan Facebook.

Layanan tersembunyi ini akan menggunakan timer untuk menampilkan iklan (ads) setiap 15 menit dan menggunakan apa yang tampak sebagai "data acak" untuk mengontrol perilaku (menampilkan iklan) dan menyembunyikannya dari pengguna agar tidak curiga.

"Data Acak" ini diterima dari server C2 (command and control) yang berisi informasi konfigurasi, ID iklan, dan perintah lain dari server tersebut. Ini dapat membuka konten yang ditentukan di browser ponsel atau memulai aktivitas dengan maksud FLAG_ACTIVITY_NEW_TASK.

Jika ada aktivitas yang dimulai dengan cara ini, pengguna tidak akan tahu aplikasi mana yang membuka aktivitas baru.

Aplikasi ini meminta iklan setiap interval 15 menit. Termasuk menambahkan pendengar untuk memantau status iklan. Ketika iklan dibuka, halaman ditutup segera, sehingga pengguna tidak akan melihat (menyadari) iklan sama sekali.

Sederhananya, pengguna hanya akan melihat "flash" seperti video yang ditampilkan Trend Micro di blognya. Peneliti menyebut taktik yang digunakan dalam adware ini sebagai Tayangan Palsu (Fake Impressions)

"Iklan memang dibuka dan tampilan direkam, tetapi segera ditutup. Iklan tidak terlihat dengan mata (telanjang) manusia," tulis peneliti dalam blog Trend Micro, Kamis (4 Juni 2020).

Proses ini masih terjadi ketika pengguna tidak aktif menggunakan perangkat ataupun ketika layar mati. Lalu lintas jaringan yang ditangkap menunjukkan masih ada lalu lintas terkait iklan dengan ID iklan yang sama.

Selain itu, aplikasi ini menggunakan metode yang menarik untuk menyamarkan diri dan "menyalahkan" aplikasi lain yang diinstal pada ponsel. Kondisi ini terjadi jika pengguna mulai curiga sehingga aplikasi ini menghindar agar tidak dicopot. Aplikasi ini juga menggunakan nama dan ikon aplikasi lain yang diinstal di ponsel.

"Kita dapat menemukan aplikasi penyebab sebenarnya menggunakan jembatan debug Android (adb) melalui perintah adb shell dumpsys activity."

Saat ini, Trend Micro telah mengidentifikasi 51 aplikasi berbeda yang menunjukkan perilaku adware identik yang merupakan bagian dari operasi adware ini. Sebanyak 95 sampel aplikasi ini ditemukan. Google juga telah menghapus aplikasi ini namun bisa saja didistribusikan dengan cara lain. []

Redaktur: Arif Rahman

Share: