Kejahatan pembajakan kartu seluler (SIM Swap) bisa menjadi vektor serangan untuk mendapatkan informasi kode kartu kredit (CCV).

Kejahatan pembajakan kartu seluler (SIM Swap) bisa menjadi vektor serangan untuk mendapatkan informasi kode kartu kredit (CCV).

Jakarta, Cyberthreat.id – Di masa pandemi virus corona (Covid-19), transaksi belanja daring (online) mengalami peningkatan. Sejumlah dompet digital juga melaporkan terjadinya lonjakan pemakaian. (1, 2)

Bersamaan itu pula, platform belanja daring juga perlu memperhatikan ancaman-ancaman siber yang sangat mungkin terjadi.

Salah satu hal yang perlu diwaspadai ialah carding atau penipuan dengan kartu kredit. Pendek kata, carding ialah seseorang melakukan belanja daring (online) dengan menggunakan kartu kredit orang lain yang telah dicuri.

Praktisi keamanan siber juga Sekertaris Indonesia Cyber Security Forum (ICSF), Satriyo wibowo, menyarankan pelaku perdagangan elektronik (e-commerce) untuk kembali mengaktifkan fitur “3D Secure”.

Selama ini, kata dia, fitur tersebut tidak lagi dipakai oleh kalangan pelakau dagang-el. Padahal, fitur ini penting untuk menambah keamanan saat bertransaksi di platform belanja daring.

“Yang ada cuma [pemeberitahuan] SMS atau email telah terjadi transaksi," ujar Bowo, sapaan akrabnya, saat berbincang dengan Cyberthreat.id, Kamis (21 Mei 2020).

Menurut Bowo, fitur “3D Secure” sangat penting untuk menambahkan keamanan transaksi kartu kredit dan mencegah terjadinya carding.

Terlebih, ia menuturkan, saat ini informasi mengenai kartu kredit yang disertai dengan kode keamanan kartu (CCV) sudah banyak dijual di internet.

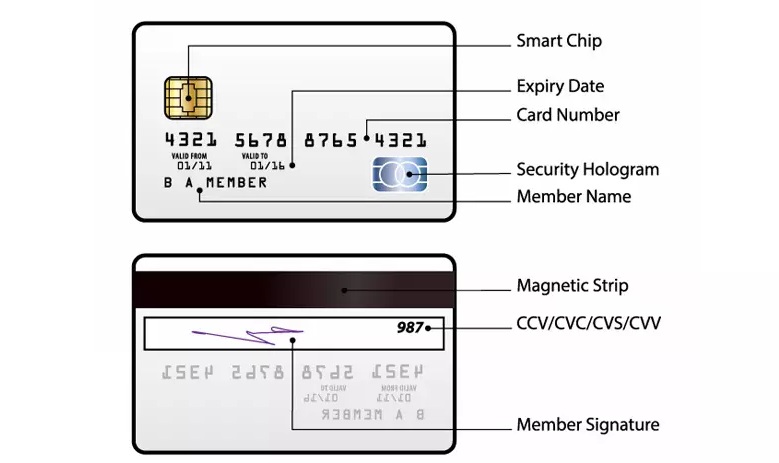

CCV adalah tiga atau empat digit terakhir dari kartu kredit yang wajib dirahasiakan karena kode ini berfungsi saat bertransaksi.

Foto: Cermati.com

Menurut Bowo, sejumlah penerbit kartu kredit sebetulnya telah menambahkan fitur multi-factor authentication (MFA) dengan mengirimkan kode SMS ke ponsel pengguna untuk mengotentikasi transaksi. Sayang, banyak pelaku e-commerce yang memilih untuk menonaktifkannya.

"Ada [pelaku e-commerce) yang bilang kalau fitur tersebut aktif, hanya saja terkadang dinonaktifkan oleh mereka untuk mempercepat transaksi. Yang pasti, dulu kartu kredit saya ada fitur itu, sekarang tidak ada lagi fitur ini," Bowo menjelaskan.

Fitur “3D Secure” dinilai selain bisa mencegah praktik carding, juga upaya proteksi jika terjadi kebocoran data. Karena beberapa e-commerce menyimpan data transaksi dan keuangan (informasi kartu kredit). Adanya basis data yang disimpan oleh platform inilah yang selalu menjadi daya tarik penjahat siber untuk mencurinya.

Meksi platform mengklaim telah melakukan enkripsi (perlindungan secara acak dan disamarkan), peretas yang berkemampuan canggih, kata Bowo, bisa saja membongkar kata sandinya.

"Walaupun sekarang dengan metode SIM swap kodenya bisa diambil alih ya, tetapi pengaktifan fitur ‘3D secure’ dapat menjadi ekstra proteksi daripada tidak ada sama sekali," tutur dia.

Apalagi, ia mengingatkan, penjahat juga bisa mendapatkan informasi kode autentikasi kartu kredit dengan kejahatan pembajakan kartu seluler (SIM swap). Sebab, sejauh ini, autentikasi pemakaian kartu kredit setelah memasukkan kode CCV, ada notifikasi lagi yang dikirim melalui SMS ke ponse pemilik kartu.

Hal itu, menurut Bowo, sangatlah rawan. Maka, “Pengaktifan fitur ‘3D secure’ dapat menjadi ekstra proteksi daripada tidak ada sama sekali," tutur dia.

Dari sisi pengguna, Bowo mengingatkan, agar pemilik kartu kredit juga pengguna platform belanja daring selalu menerapkan manajemen risiko dan upaya mitigasi yang sudah disesuaikan.

"Aman atau tidaknya [menggunakan kartu kredit] itu tergantung orangnya serta aset yang ingin diamankan. Jika memang asetnya sangat gede, harusnya tingkat pengamanannya juga sebanding dengan aset yang dipunya serta terdapat mitigasi risiko," ujar Bowo.

Selain itu, pemilik kartu kredit harus pahami juga ancaman-ancaman kejahatan yang dapat terjadi terhadap asetnya.

Misalnya, jika sudah tahu ada vektor serangan SIM Swap, seharusnya pengguna tidak menggunakan lapisan sekuriti yang melalui SMS, tetapi memakai aplikasi autentikasi, seperti Google Authenticator.[]

Redaktur: Andi Nugroho

Share: