Ilustrasi

Ilustrasi

Cyberthreat.id - Pelaku kejahatan yang melakukan serangan pembajakan kartu SIM (SIM Swapping) bukanlah pelaku kriminal biasa. Kejahatan ini membutuhkan kecanggihan dan pekerjaannya memerlukan kecerdikan saat beroperasi. Salah satu modus yang paling banyak dilakukan adalah upaya pemulihan kartu SIM yang berakhir dengan pengambilalihan kartu SIM korban atau SIM Swapping.

Hal pertama yang perlu diketahui penyerang hanyalah nomor ponsel korban. Nomor ponsel ini dapat temukan di internet atau dari banyaknya kasus kebocoran data. Bahkan, data itu tidak hanya nomor ponsel saja, tetapi termasuk data penting lainnya hingga informasi keuangan.

Kemudian nama pengguna (username) yang digunakan untuk layanan apa pun kerap kali menggunakan SMS sebagai metode pemulihan logon sekunder (misalnya akun Gmail, Facebook atau Twitter).

Serangan pemulihan kartu SIM bergantung pada kenyataan bahwa SMS tidak memiliki otentikasi selain nomor telepon.

Dilansir CSO Online, setidaknya terdapat enam langkah bagi pelaku kejahatan siber untuk melakukan serangan pemulihan kartu SIM yang akhirnya terjadi SIM Swapping.

Berikut skenarionya:

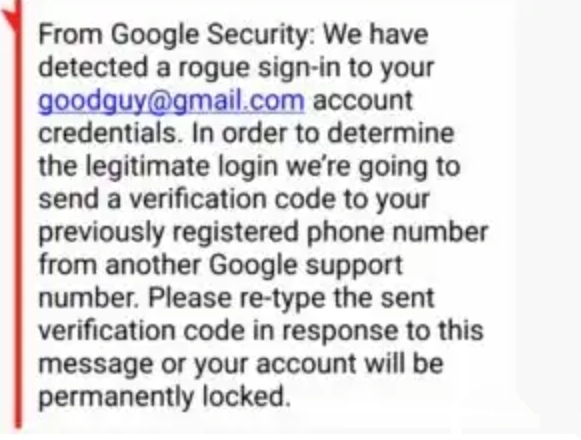

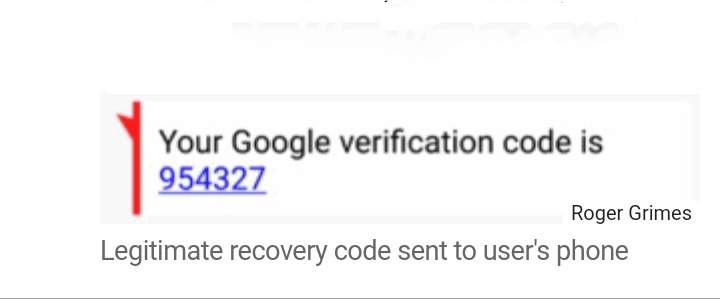

1. Penyerang mengirimi Anda pesan SMS palsu yang mengaku berasal dari layanan sah (padahal tipu-tipu) dan memberi tahu Anda untuk mengharapkan kode SMS yang perlu dikirimkan kembali sebagai balasan atas pesan tersebut:

Contoh pesan teks palsu

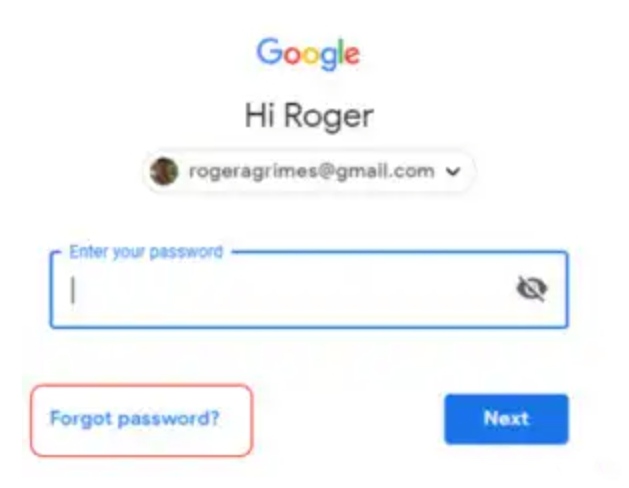

2. Selanjutnya, penyerang memulai upaya masuk di layanan sah Anda, tetapi kemudian bertindak seolah-olah mereka tidak tahu password yang tepat:

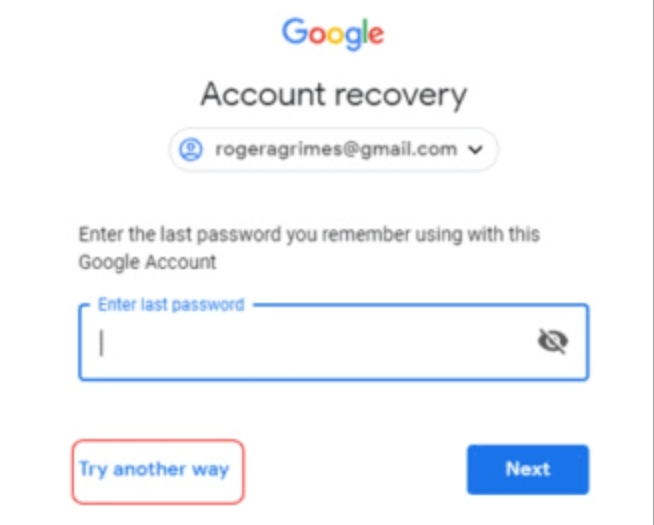

3. Kemudian penyerang memberi tahu layanan untuk mengirimi mereka "kode pemulihan" (code recovery) SMS:

Penyerang meminta kode SMS pemulihan

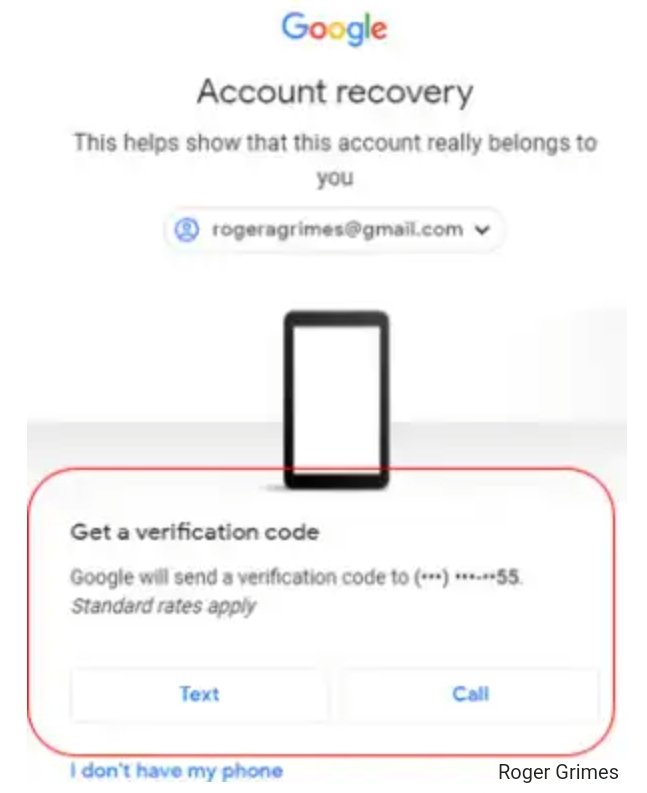

4. Layanan mengirim kode pemulihan yang sah ke telepon pengguna yang sah:

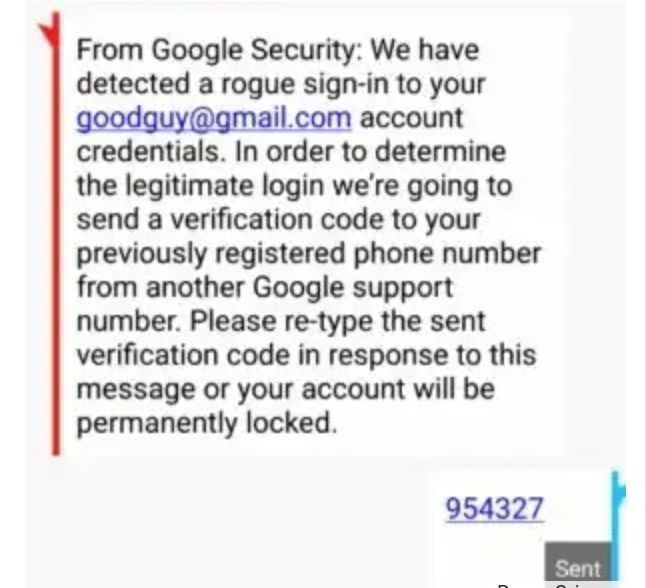

5. Pengguna yang ditipu kemudian mengirimkan kode pemulihan itu kembali ke penyerang. Misalnya anda mendapatkan kode pemulihan 954327:

6. Terakhir, penyerang kemudian memasukkan kode ke prompt kode pemulihan layanan yang sah dari pengguna, diautentikasi ke akun, dan setelah itu penyerang mengambil kendali nomor ponsel korban.

Alasan kenapa serangan ini bekerja dengan sempurna adalah karena pengguna tidak memiliki cara untuk membedakan antara pesan SMS (atau nomor telepon) atau bukan dari vendor yang sah.

Jika Anda melihat pesan yang dikirim oleh Google di langkah 4, apakah ada indikasi bahwa pesan tersebut berasal dari Google? Itulah masalahnya. SMS tidak diautentikasi di luar nomor telepon, kecuali Anda tahu nomor telepon yang sah, disini Anda kurang beruntung. Ironisnya, Anda tidak dapat Googling nomor telepon yang digunakan oleh layanan pemulihan SMS-nya.

Google (dan banyak penyedia lainnya seperti Microsoft) tahu bahwa SMS adalah pilihan otentikasi yang lemah dan menawarkan pilihan tambahan untuk pemulihan akun. Namun, dalam hal ini, pengguna secara sosial direkayasa untuk menerima pesan SMS yang diharapkan dari awal, dan peretas dapat memaksa layanan yang sah untuk memungkinkan pemulihan SMS karena masih merupakan opsi yang tersedia.

Bagaimana pengguna menghindari serangan pemulihan kartu SIM ini?

Ya, jawaban pertama adalah dengan melakukan edukasi dan literasi. Pengguna harus tahu dan sadar bahwa sifat SMS yang tidak diautentikasi memungkinkan terjadinya berbagai jenis serangan peretasan.

Pengguna harus melatih diri untuk tidak mengizinkan metode pemulihan SMS yang tidak terduga (terutama jika ada metode alternatif yang lebih baik). Untuk serangan pemulihan kartu SIM, pengguna harus tahu ketika mereka mendapatkan kode pemulihan SMS dari vendor, kode itu biasanya diketik ke dalam sesi logon browser yang meminta informasi itu dan tidak menanggapi pesan SMS.

Share: