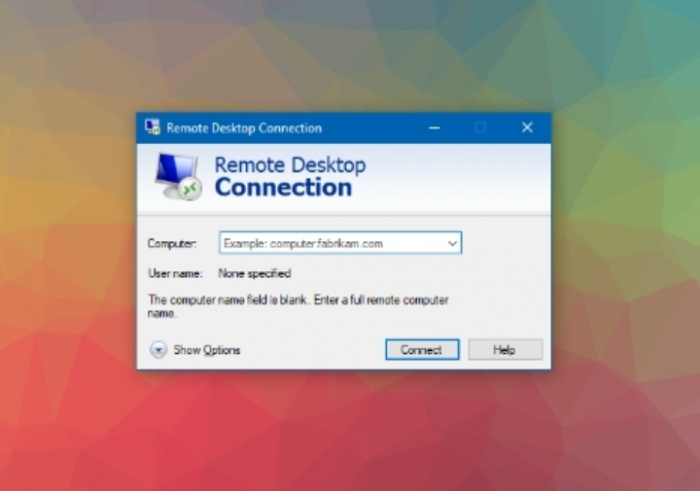

Ilustrasi

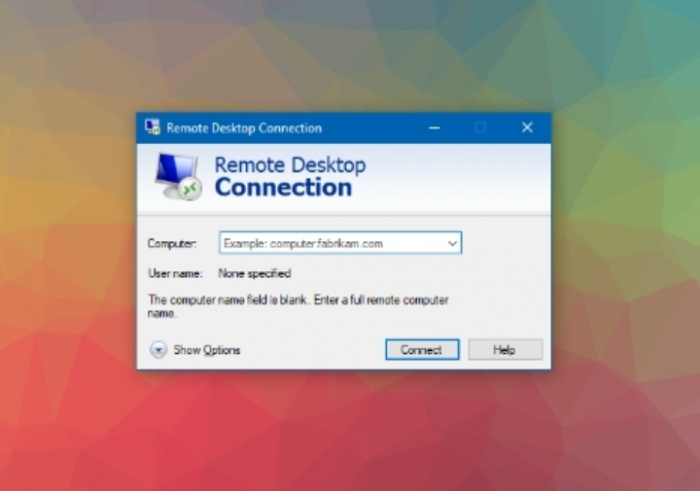

Ilustrasi

Cyberthreat.id - Jumlah serangan brute-force yang menargetkan endpoint Remote Desktop Protocol (RDP) meningkat tajam sejak bergulirnya pandemi Covid-19 secara global. Kaspersky dalam laporan terbarunya menyatakan serangan brute-force RDP meningkat signifikan pada bulan Maret. Ketika sebagian besar negara di seluruh dunia memberlakukan karantina dan bekerja di rumah (work from home).

Kondisi itu memaksa perusahaan/organisasi untuk menggunakan lebih banyak sistem RDP online. Inilah yang meningkatkan permukaan serangan bagi peretas.

"Sejak awal Maret, jumlah serangan Bruteforce.Generic.RDP telah meroket di hampir seluruh dunia," tulis Kaspersky dilansir ZD Net, Rabu (29 April 2020).

RDP adalah singkatan dari Remote Desktop Protocol dan merupakan teknologi Microsoft eksklusif yang memungkinkan pengguna masuk ke workstation jarak jauh di internet.

Endpoint RDP diamankan melalui nama pengguna (username) dan password. Itu sebabnya RDP rentan terhadap serangan brute-force - upaya login berulang kali di mana hacker mencoba kombinasi nama pengguna dan password berbeda - berharap untuk menebak kredensial login.

Serangan brute-force RDP selalu terjadi, memperlihatkan sebagian besar lalu lintas buruk yang direkam setiap hari di internet.

Upaya brute-force terhadap RDP melonjak ketika sebagian besar populasi dunia bekerja dari rumah dan menggunakan RDP sebagai cara untuk masuk ke komputer kerja dan server dari rumah.

Awal April, layanan indeks internet Shodan melaporkan peningkatan 41% dalam jumlah endpoint RDP yang tersedia di internet. Itu terjadi sejak pandemi Covid-19 mulai menyebar luas.

"Dengan terjadinya peningkatan jumlah endpoint RDP yang tersedia online, maka situasi ini akan selalu diikuti dan diintai oleh penjahat cyber," tulis vendor antivirus asal Rusia tersebut.

Setelah penyerang mengkompromikan endpoint RDP, kelompok cybercrime biasanya akan menjual kredensial RDP. Biasanya mereka menjual dan mendistribusikannya dengan istilah yang disebut "Toko RDP".

Geng kriminal yang membeli kredensial ini kemudian mengakses jaringan perusahaan serta mencuri data dan informasi sensitif, melakukan pengintaian sebelum mencoba serangan penipuan kawat Business Email Compromised (BEC) atau menginstal ransomware untuk mengenkripsi file dan meminta tebusan berupa Bitcoin.

Menurut laporan Coveware yang diterbitkan pekan ini, endpoint RDP yang diretas telah lama menjadi metode intrusi favorit yang digunakan oleh geng ransomware selama beberapa bulan terakhir. Dan kemungkinan besar metode serangan ini akan terus berlanjut.

Pakar Kaspersky menyarankan perusahaan dan administrator sistem untuk menerapkan serangkaian perlindungan keamanan agar melindungi endpoint RDP terhadap serangan, atau menonaktifkan layanan, jika mereka tidak menggunakannya.

Tips mengamankan endpoint RDP:

1. Gunakan password yang kuat.

2. Jadikan RDP hanya tersedia melalui VPN perusahaan.

3. Gunakan Otentikasi Level Jaringan (Network Level Authentication/NLA).

4. Jika memungkinkan, aktifkan otentikasi dua faktor (2FA).

5. Jika Anda tidak menggunakan RDP, nonaktifkan dan tutup port 3389.

6. Gunakan solusi keamanan yang andal dan terpercaya.

Share: