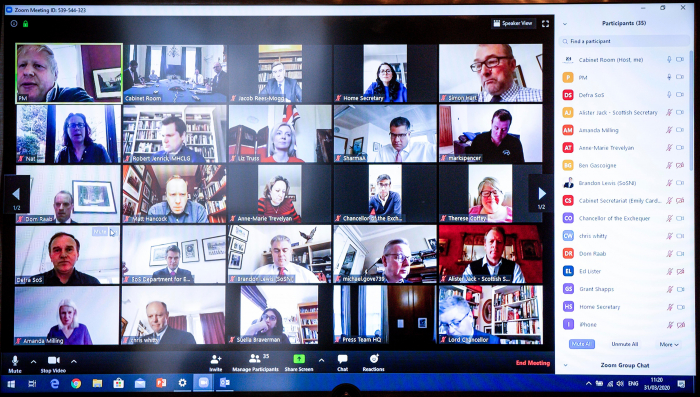

Foto rapat kabinet Inggris yang diunggah Perdana Menteri Boris Johnson di akun Twitter-nya dan menampakkan ID rapat Zoom. | Foto: Twitter Boris Johnson

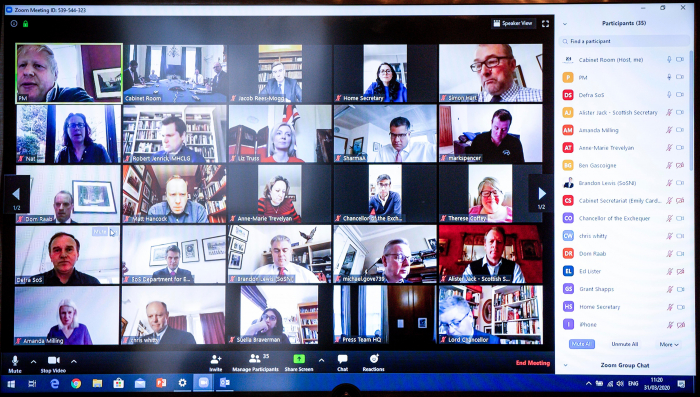

Foto rapat kabinet Inggris yang diunggah Perdana Menteri Boris Johnson di akun Twitter-nya dan menampakkan ID rapat Zoom. | Foto: Twitter Boris Johnson

Cyberthreat.id – Dua perusahaan keamanan siber, Sixgill dan IntSights, menemukan ribuan kredensial aplikasi Zoom yang diretas, kemudian dibagikan di forum dark web.

"Lantaran sebagian besar tenaga kerja sekarang diminta untuk bekerja dari rumah, aktor ancaman secara aktif mencari cara untuk mendapatkan akses ke alat komunikasi, seperti Zoom," ujar IntSights, seperti dikutip dari ThreatPost, Jumat (10 April 2020).

Etay Maor, Kepala Petugas Keamanan IntSights, mengatakan, sumber kredensial yang ditemukannya masih belum diketahui dari mana. Namun, untuk jumlah lebih kecil menunjukkan bukan berasal dari pelanggaran basis data Zoom. Kemungkinan besar, kata dia, dari daftar kecil dan basis data yang disimpan oleh perusahaan/lembaga lain.

"Basis data khusus ini hanya dibagikan (tidak dijual)," kata Maor. "Biasanya harga basis data tidak terlalu tinggi, kecuali basis data yang sangat ditargetkan (yang diakibatkan oleh pelanggaran)."

IntSights menemukan sedikitnya 2.300 kredensial, sedangkan Sixgill melaporkan 352 akun Zoom, termasuk email, kata sandi, ID rapat, kunci dan nama host, serta jenis akun Zoom.

Sixgill lebih dulu menemukan basis data itu pada 1 April 2020, lalu IntSights pada 10 April.

Basis data yang ditemukan IntSights berisi nama pengguna dan kata sandi untuk akun Zoom, termasuk akun perusahaan milik bank, perusahaan konsultan, fasilitas pendidikan, penyedia layanan kesehatan, dan vendor perangkat lunak. Beberapa aku, termasuk di dalamnya ID rapat, nama, dan kunci host selain kredensial.

Penemuan kredensial ini semakin memperburuk Zoom yang dalam sepekan terakhir terus disoroti masalah keamanan dan privasi. Namun, Zoom mengklaim akan memperbaiki kelemahan yang ada. Perusahaan juga telah merekrut Alex Stamos, mantan Kepala Keamanan Facebook dan membentuk tim khusus untuk menyelidiki platform.

Ancaman lanjutan

Dengan bocornya informasi kredensial tersebut, Maor mengatakan, penjahat siber bisa meningkatkan ancaman siber. Informasi tersebut bisa dipakai untuk serangan Denial of Service (DoS attack), pranks seperti zoombombing, dan berpotensi untuk menguping dan rekayasa sosial (BEC).

"Jika penyerang dapat mengidentifikasi orang yang akunnya diambil alih (dan itu tidak memakan banyak waktu cukup gunakan Google dan LinkedIn), maka penyerang berpotensi dapat menyamar sebagai orang tersebut dan mengatur pertemuan dengan karyawan perusahaan lain," kata Moar.

Selain itu, ancaman berikutnya adalah isian kredensial. Ini sejenis serangan brute-force, di mana nama pengguna (username) dan kata sandi diujicobakan ke situs web layanan konferensi video secara otomatis; tujuannya untuk mengambil alih akun online korban.

Terkait isian kredensial, penyerang juga bisa menggunakan alat, seperti OpenBullet, perangkat lunak open source pemindaian untuk aplikasi web yang awalnya dirancang untuk pengujian penetrasi dan menemukan ID rapat Zoom yang valid, tulis Dark Reading.

Ada berbagai teknik untuk melawan isian kredensial itu, salah satunya dengan sistem CAPTCHA. Sistem ini membutuhkan otentikasi dua faktor dan membatasi jumlah upaya login dari IP tertentu atau untuk interval waktu tertentu.

“Tapi, ini membebani kinerja dan pengalaman pengguna," ujar Maor.

Maor menegaskan, aplikasi konferensi video adalah alat baru yang menarik perhatian penjahat siber. "Para peneliti telah melaporkan tentang berbagai kerentanan dalam alat ini," tutur Maor.

"Sayangnya, beberapa pengguna mengabaikan langkah-langkah keamanan paling dasar, seperti mengamankan pertemuan online dengan kata sandi atau kode PIN. Atau, secara publik menunjukkan ID pertemuan mereka (seperti yang dibagikan Perdana Menteri Inggris Boris Johnson)."

Terpisah, tulis Dark Reading, pada Oktober 2019, jauh sebelum aplikasi konferensi video marak dipakai seperti sekarang, peneliti juga telah menemukan bug perangkat lunak dalam aplikasi Zoom dan WebEx Cisco, yaitu penyerang bisa memindai panggilan konferensi yang tidak dilindungi dan bergabung ke ruang virtual yang tidak dikunci kata sandi.

Dengan menggunakan jenis serangan yang dikenal sebagai enumerasi, bot otomatis dapat bergerilya melalui ID rapat potensial dan menemukan panggilan konferensi video yang tidak dilindungi. Namun, perusahaan telah melakukan perbaikan masasalah ini.[]

Redaktur: Andi Nugroho

Share: