Tupperware | Foto: baynews9.com

Tupperware | Foto: baynews9.com

Cyberthreat.id – Situs web Tupperware (www.tupperware.com), perusahaan Amerika Serikat yang dikenal dengan produk wadah makanan plastik, dibobol oleh peretas (hacker).

Peretas menanam kode sumber atau kode program berbahaya di situs webnya untuk mengumpulkan rincian kartu pembayaran dari pelanggan web. Kode berbahaya ini sering disebut juga web skimmer atau skrip Magecart. Secara sederhana, cara kerja kode berbahaya ini mirip skimmer yang dipasang di mesin ATM. Fungsinya menduplikasi data strip magnetik pada kartu ATM.

Kode berbahaya itu diidentifikasi pertama kali oleh Malwarebytes, perusahaan keamanan siber asal AS, pada Jumat (20 Maret 2020). Cek hasil riset di sini. Namun, temuan itu tidak direspons dengan baik oleh Tupperware dan dibiarkan berjalan selama lima hari.

Tupperware akhirnya pada Rabu (25 Maret) menghapus kode berbahaya itu dari server-nya. Sejauh ini belum tanggapan resmi atas temuan Malwarebytes tersebut, tulis ZDNet.

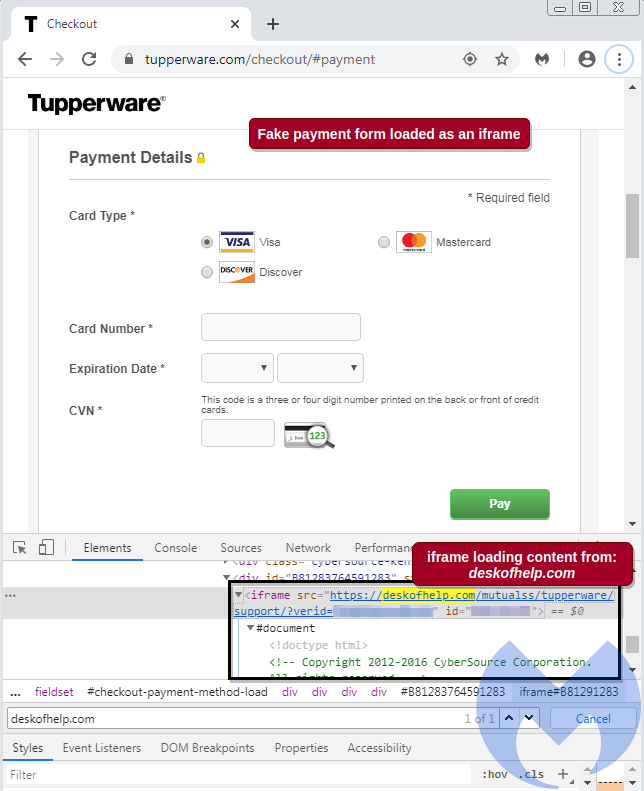

Menurut Malwarebytes, kode berbahaya itu menyaru sebagai formulir pembayaran resmi situs web. Setiap kali pengguna melakukan pembayaran, kode berbahaya tadi menciptakan iFrame (frame dalam frame di sebuah halaman web; biasa dipakai untuk memasukkan embed dokumen, video, atau media lain di web).

iFrame tadi muncul di atas halaman web dan memperlihatkan formulir pembayaran yang dikloning dari formulir asli, yaitu VISA CyberSource Tupperware.

Formulir yang dikloning itu mengumpulkan data yang dimasukkan oleh pengguna, seperti nama depan dan belakang, alamat penagihan, nomor telepon, nomor karu kredit, tanggal kedaluwarsa kartu kredit, dan kode CVV kartu kredit. Selanjutnya, kode jahat tadi mengirimkan segala informasi tadi ke server jarak jauh milik penyerang.

Sumber: Malwarebytes

"Peretas merancang serangan skimmer ketika pembeli pertama kali memasukkan data mereka ke iFrame jahat. Setelah itu, akan muncul tampilan kesalahan, menyamar sebagai sesi time-out," kata Jérôme Segura, Direktur Intelijen Ancaman Malwarebytes.

"Dengan kondisi jeda itu, memungkinkan peretas memuat ulang halaman formulir pembayaran yang sah. Lalu, pembeli akan memasukkan informasi untuk kedua kalinya, tetapi pada saat itu, pencurian data telah terjadi," Segura menambahkan.

Segura mengatakan, pemilik situs harus melakukan pembersihan keamanan penuh untuk mengidentifikasi penyebab utama dan menghapus backdoor. Peretasan seperti itu sering terjadi karena kerentanan dibiarkan tidak ditambal. Tetapi, “karena sifat sistem manajemen konten dan plugin mereka, proses penambalan tidak selalu mudah,” kata Segura seperti dikutip dari SC Magazine.

Selain itu, ia menyarankan agar sebagian besar perusahaan e-commerce memiliki formulir kontak keamanan, sebuah file security.txt di situs webnya. "Ini membuat pelaporan pelanggaran lebih mudah juga memastikan waktu pemulihan [atas peretasan] bisa sesingkat mungkin," ujar dia.

Situs web Tupperware masuk kategori Alexa Top 100.000 sebagai situs paling populer di internet dan rata-rata sekitar satu juta pengunjung per bulan.

Pada 26 Maret lalu, juru bicara Tupperware akhirnya menanggapi permintaan komentar atas temuan Malwarebytes. Komentar publik ini disampaikan kepada Alex Scroxton, Security Editor di ComputerWeekly.

“Tupperware baru-baru ini mengetahui potensi insiden keamanan yang melibatkan kode tidak sah di situs e-commerce kami di Amerika Serikat dan Kanada,” kata juru bicara itu.

“Selanjutnya, kami segera menyelidiki, mengambil langkah-langkah untuk menghapus kode yang tidak sah. Kami juga melibatkan perusahaan forensik keamanan data terkembuka untuk membantu penyelidikan. Kami juga melaporkan ke penegak hukum,” ia menambahkan.

“Investigasi kami sedang berlanjut dan masih terlalu dini untuk memberikan perincian lebih lanjut [...] Kami ingin meyakinkan kepada pelanggan bahwa melindungi informasi mereka adalah prioritas utama kami, dan kami akan terus bekerja dengan giat untuk mengejar masalah ini dengan cepat ke penyelesaian,” kata juru bicara itu.

Pernyataan itu belum secara terbuka mengungkapkan bahwa perusahaan telah menjadi korban serangan siber. Bahkan, situs web perusahaan tidak menampilkan pembaruan atau peringatan, termasuk media sosial perusahaan juga sama sekali tidak menyebutkan insiden siber tersebut, tulis ComputerWeekly.

“Ini artinya pelanggan yang tidak membaca atau mengetahui berita teknologi tampaknya masih tidak menyadari bahwa informasi mereka mungkin telah dikompromikan,” tulis ComputerWeekly.[]

Catatan:

Redaksi memperbarui artikel ini dengan tambahan tanggapan dari juru bicara Tupperware pada Minggu (5 April 2020) pukul 21.00 WIB, sekaligus menjawab situs web e-commerce negara mana yang "berpotensi dilanggar peretas". Kami mohon maaf atas keterlambatan ini karena kami baru menyadari ada pembaruan informasi dari situs web Malwarebytes.

Salam,

Redaksi Cyberthreat.id

Share: