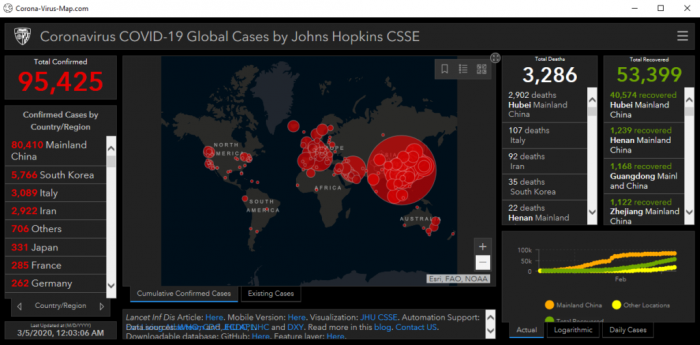

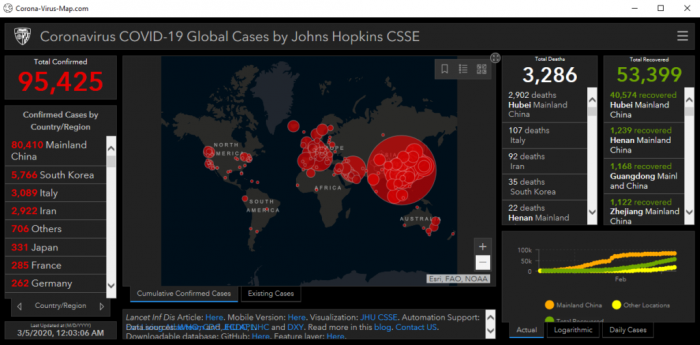

Peta persebaran virus corona palsu

Peta persebaran virus corona palsu

Cyberthreat.id - Riding the wave. Tampaknya itulah yang dilakukan para penjahat siber saat ini. Di tengah kepanikan persebaran virus corona yang menjangkiti sekujur bumi, para hacker menunggangi isu itu untuk menebar virus dan menginfeksi jaringan komputer atau ponsel yang terkoneksi internet.

Selain lewat email phishing yang seolah-olah menyajikan informasi cara mencegah tertular virus corona, kini peneliti keamanan siber menemukan metode baru yang dilakukan oleh para hacker: menyusupkan malware lewat file yang berisi peta persebaran virus corona atau covid-19.

Temuan itu diungkap dalam sebuah laporan oleh Reason Lab pada Senin lalu (9 Maret 2020). Itu adalah versi lebih detail dari temuan Malwarebyte yang dipublikasikan pada 5 Maret lalu.

Shai Alfasi, peneliti Reason Lab menemukan peretas sekarang menciptakan versi palsu dari dasboard online persebaran virus corona untuk mencuri informasi termasuk nama pengguna, kata sandi, nomor kartu kredit dan data lain yang disimpan di browser pengguna.

Versi palsu dashboard online itu mirip dengan milik Universitas Johns Hopkins, sumber daring yang sah untuk memvisualisasikan dan melacak kasus virus corona yang dilaporkan secara real-time.

Malware khusus yang dipakai kali ini oleh para peretas adalah AZORult. Malware AZORult ditemukan pertama kali pada 2016 yang mana digunakan untuk mencuri informasi pengguna.

“AZORult digunakan untuk mencuri riwayat penelusuran, cookie, ID / kata sandi, cryptocurrency dan banyak lagi. Itu juga dapat mengunduh malware tambahan ke mesin yang terinfeksi. AZORult umumnya dijual di forum bawah tanah Rusia untuk tujuan mengumpulkan data sensitif dari komputer yang terinfeksi. “ tulis Shai Alfasi dalam laporannya seperti dikutip Forbes, Rabu (11 Maret 2020).

Peneliti menambahkan, bahwa ada juga varian AZORult yang membuat akun administrator baru dan tersembunyi di mesin yang terinfeksi untuk memungkinkan koneksi Remote Desktop Protocol (RDP).”

Peneliti menyelidiki ancaman AZORult dan menjelaskan di postingan blog bahwa “ketika korban terinfeksi, malware mengekstrak data dan membuat ID unik dari workstation korban — Server C2 merespons dengan data konfigurasi, yang berisi nama browser web target, web informasi jalur browser, nama API, sqlite3 queries, dan DLLs yang sah.”

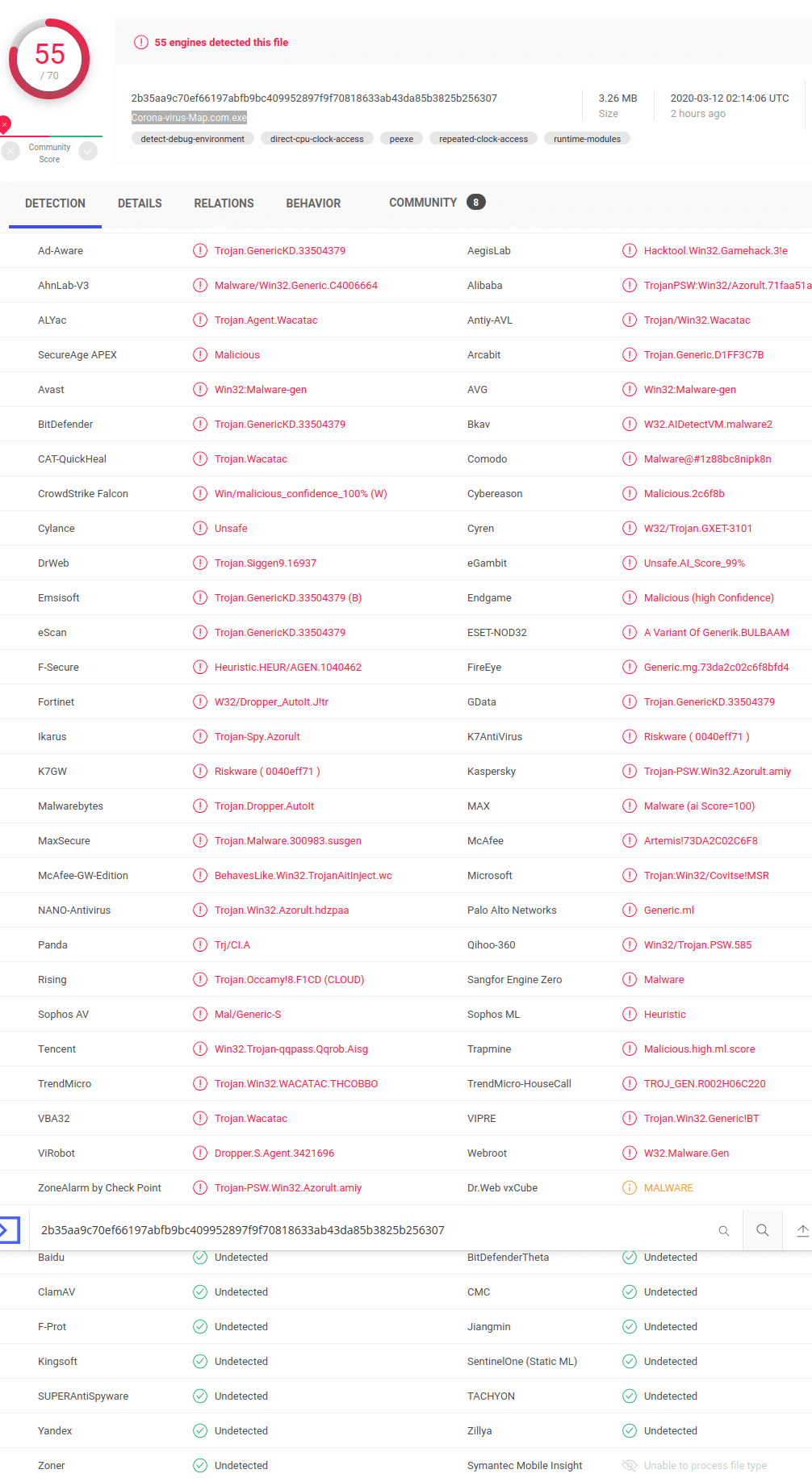

Ketika diuji lewat virustotal.com, tak semua piranti antivirus menemukan keberadaan malware itu seperti tertera di gambar di bawah ini.

Tampaknya pencurian kredensial adalah target utama untuk malware kali ini, dan kredensial tersebut dapat digunakan untuk menargetkan situs lain, kontak, platform keuangan, dan bahkan perusahaan.

“Proses operasi pencurian kata sandi itu sederhana,” kata Alfasi, “karena malware mencuri 'data login' dari browser yang diinstal dan memindahkannya ke 'C: \ Windows \ Temp'."

Ingat, agar terhindar dari malware yang menunggangi siu virus corona, jika Anda ingin mengetahui persebaran virus corona secara global, versi resminya dapat diakses di tautan ini.

Editor: Yuswardi A. Suud

Share: