Ilustrasi

Ilustrasi

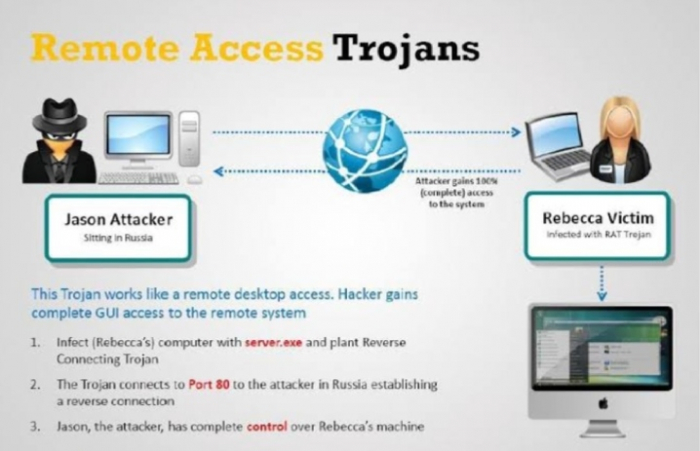

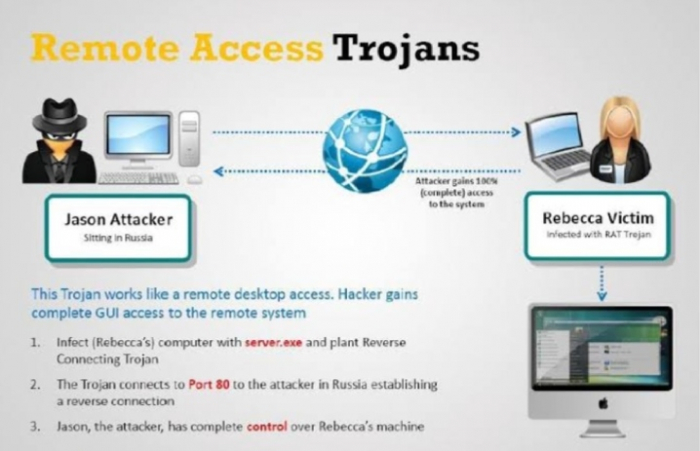

Cyberthreat.id - Perusahaan cybersecurity Check Point mengidentifikasi serangan siber yang dilakukan oleh kelompok Hamas menggunakan Mobile Remote Access Trojan (MRAT). MRAT adalah jenis malware yang memungkinkan pengawasan rahasia, backdoor untuk kontrol administratif, dan akses jarak jauh tanpa izin ke engine korban.

Trojan Remote Access Trojan (RAT) menargetkan perangkat seluler (mobile) dan ini sangat berbahaya karena memungkinkan penyusup mendapatkan kendali jarak jauh dari ponsel yang disusupi.

Dalam laporan yang dikirimkan kepada Cyberthreat.id, Check Point mengungkapkan MRAT digunakan dan disamarkan sebagai satu set aplikasi kencan, "GrixyApp", "ZatuApp", dan "Catch&See", semua dengan situs web khusus dan deskripsi aplikasi kencan.

Berita terkait:

Korban menerima tautan untuk mengunduh aplikasi jahat dari operator Hamas yang menyamar sebagai wanita cantik. Setelah aplikasi diinstal dan dieksekusi, itu menunjukkan pesan kesalahan yang menyatakan bahwa perangkat tidak didukung, dan aplikasi akan terhapus dengan sendirinya.

Padahal, sebenarnya itu tidak terjadi dan aplikasi hanya menyembunyikan ikonnya.

"Aplikasi hanyalah bentuk penyeragaman untuk MRAT dan menunjukkan kesalahan yang menginformasikan bahwa perangkat tidak didukung dan bahwa proses penghapusan instalasi akan dimulai," tulis BleepingComputer pada Selasa (18 Februari 2020).

Berdasarkan laporan dan temuan Check Point, saat disembunyikan, aplikasi kemudian mengumpulkan data pada perangkat termasuk:

Aplikasi kemudian mendaftarkan dirinya sebagai admin perangkat dan mendapatkan akses izin ke kamera, kalender, lokasi, SMS, kontak, riwayat peramban/browser.

Taktik, teknik, dan prosedur (TTP) yang digunakan dalam gelombang serangan baru ini serupa dengan yang digunakan di masa lalu oleh kampanye APT-C-23 sebelumnya.

Pertama, kelompok ancaman mengembangkan backdoor untuk perangkat Android yang biasanya disamarkan sebagai aplikasi perpesanan (chatting).

Kedua, website yang berdedikasi dan dibuat khusus oleh grup ancaman untuk mempromosikan backdoor itu, menjelaskan fungsinya, dan menawarkan tautan langsung untuk mengunduhnya.

Domain tersebut dan yang lainnya yang digunakan untuk komunikasi command and control (C2) oleh sampel APT-C-23 yang diketahui. Biasanya terdaftar menggunakan NameCheap (sebuah perusahaan yang bergerak di bidang jasa pendaftaran serta penjualan nama domain dan web hosting yang sudah terakreditasi oleh ICANN), dan ini juga sama halnya dengan situs web yang baru ditemukan.

Terakhir, sampel berbahaya yang berafiliasi dengan APT-C-23 membuat referensi ke nama aktor, karakter TV, dan selebriti baik dalam kode sumber mereka dan komunikasi C2. Meskipun pintu belakang (backdoor) baru tidak memiliki referensi tersebut, Check Point melihat nama selebritas dan figur terkenal seperti Jim Morrison, Eliza Doolittle, Gretchen Bleiler dan Dolores Huerta di website backdoor, catchansee[.]com.

Check Point menuliskan bahwa kampanye ini berfungsi sebagai pengingat bahwa upaya dari pengembang sistem saja tidak cukup untuk membangun sistem ramah lingkungan Android. Itu membutuhkan perhatian dan tindakan dari pengembang sistem, produsen perangkat, pengembang aplikasi, dan pengguna, sehingga perbaikan kerentanan ditambal, didistribusikan, diadopsi, dan diunduh pada waktunya.[]

Redaktur: Arif Rahman

Share: