Ilustrasi Google Hacking

Ilustrasi Google Hacking

Cyberthreat.id - Bagi sebagian besar orang, Google adalah mesin pencari yang baik untuk menemukan teks, gambar, video, dan berita. Di dunia keamanan siber, Google merupakan sumber pertama untuk menemukan informasi penting tentang sebuah website. Teknik pencarian ini disebut Google hacking atau para hacker menyebutnya sebagai Google dorking.

Google merupakan mesin pencari yang melahap semua informasi apapun yang ada di sebuah website, kecuali pemilik website menentukan bot mesin pencari tidak boleh mengindeks file atau folder tertentu. Meski begitu, tidak ada keharusan bagi bot pencari menuruti larangan yang ditulis dalam "robots.txt" tersebut. Intinya, jika Anda menempatkan sebuah informasi di internet, kemungkinan besar bot Google telah mengindeksnya sehingga bisa ditemukan oleh orang lain tidak lama kemudian.

Hacker umumnya mencari target yang memiliki celah keamanan melalui dork. Istilah yang arti sebenarnya "malas" ini menunjukkan bahwa informasi penting dan sensitif bisa tersedia di Google akibat kemalasan developer aplikasi melindungi informasi tersebut. Melalui kueri yang sederhana, hacker bisa menemukan username dan password website atau database. Pengumpul email (untuk phishing) juga bisa mendapatkan file berisi email lengkap petinggi perusahaan.

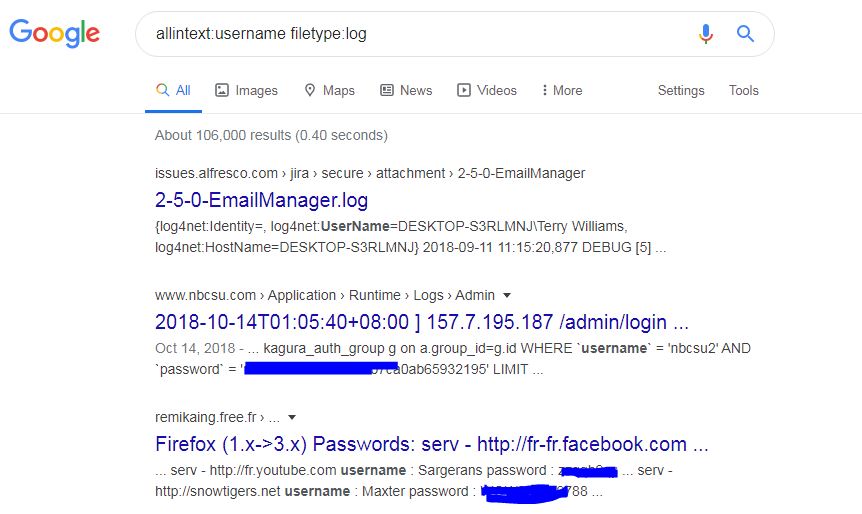

Contoh dork: allintext:username filetype:log

Mesin pencari akan menampilkan hasil berupa semua file log yang berisi "username" dari banyak website. Jika Anda mengklik link salah satu hasil pencarian, Anda akan membuka file log yang berisi informasi error dari kode atau kesalahan kueri database. Selain mendapatkan nama tabel, kolomnya, di samping username akan ada "password".

Dork menemukan file log di website.

inurl:/proc/self/cwd

Dork ini digunakan untuk mendeteksi celah keamanan atau server yang telah diretas. Google akan menampilkan server yang bobol dan folder yang terbuka. Anda bisa berselancar ke isi folder-folder tersebut.

intitle:"index of" inurl:ftp

Dork untuk mengeksplorasi server FTP publik. Banyak developer membiarkan FTP servernya terbuka sehingga orang luar bisa mengaksesnya seperti membuka folder biasa. Mungkin saja file yang tersimpan di FTP tersebut tidak penting namun membiarkan folder server terbuka untuk publik sama sekali tidak disarankan.

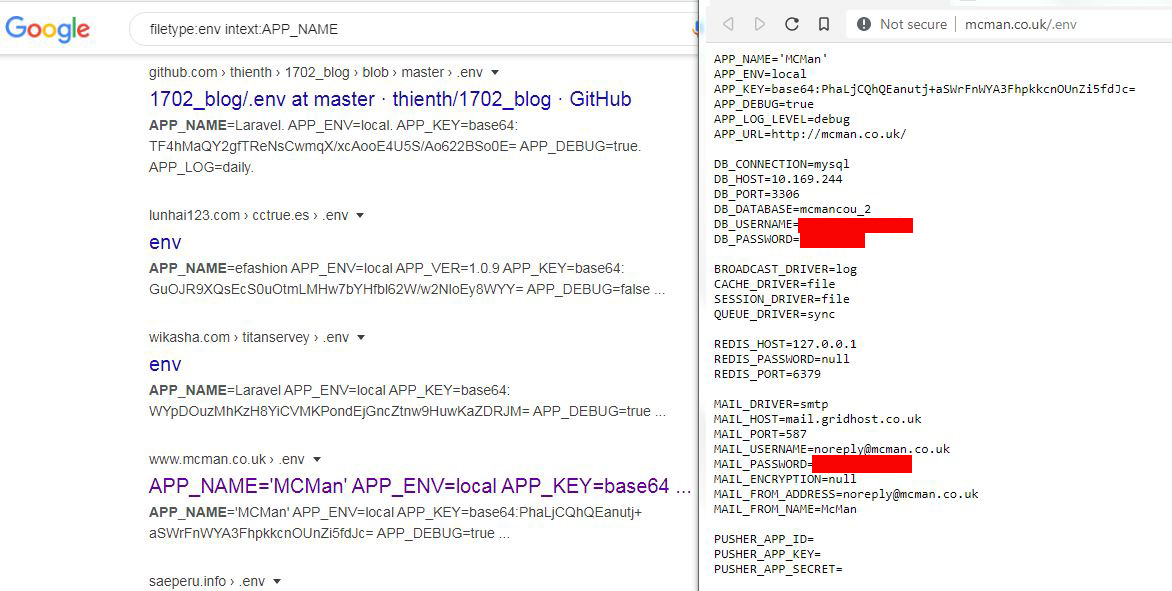

filetype:env intext:APP_NAME

File berekstensi .env banyak digunakan framework pengembangan website yang populer, misalnya Laravel. Di dalam file ini tersimpan variabel umum dan konfigurasi web, termasuk password. Pembuat framework merekomendasikan untuk menaruh file ini di luar direktori website yang tidak bisa diakses publik. Sayangnya, banyak developer tidak melakukan hal ini dan menaruhnya di dalam folder website.

Jika Anda melakukan pencarian dengan mengetik "filetype:env intext:APP_NAME" di Google akan muncul website dengan file .env yang bisa dibuka publik.

File .env yang berisi password database dan password email.

Masih sangat banyak dork yang bisa dipakai untuk menemukan website-website yang berisiko menjadi target hacker. Misalnya filetype:xls inurl:"email.xls" untuk menemukan file Excel yang berisi email. Dork filetype:log username putty untuk menemukan username dan password Putty (aplikasi telnet dan SSH untuk transfer file antar jaringan). Untuk target tertentu, hacker bisa menambahkan kueri site:[domain], misalnya filetype:env intext:APP_NAME site:.id untuk mencari website Indonesia (domain .id) yang file .env-nya terbuka.

Dork lainnya? Situs https://www.exploit-db.com/google-hacking-database memiliki lebih dari 5.000 dork yang telah ditemukan para periset (dan hacker).

Yang patut dicatat, meskipun Anda bisa menemukan informasi sensitif atau file penting melalui dorking, Anda tidak disarankan untuk memanfaatkannya apalagi masuk secara ilegal ke dalam sistem pihak lain. Google sendiri mencatat pengguna yang menjalankan kueri untuk dorking. Jika suatu IP menjalankan kueri dorking beberapa kali, Google akan memunculkan captcha untuk mencegah pencarian secara otomatis.

Catatan lainnya, file atau celah keamanan yang ditemukan bisa saja sebuah "honeypot". Google Hack Honeypot (https://www.honeynet.org/) merupakan reaksi terhadap Google dorking. Perangkat ini akan mencatat dan mendokumentasikan upaya peretasan, sekaligus merekomendasikan perbaikan yang diperlukan untuk mengantisipasi serangan serupa.

Ada juga ancaman yang tersembunyi di balik hasil dorking. Anda mungkin menemukan file "password.xls" dan mengunduhnya. Namun saat membukanya, dan mengaktifkan makro, Anda justru menginfeksi komputer sendiri dengan malware.

Dengan mengetahui kemampuan Google mengindeks informasi sensitif seperti ini, para developer sebaiknya memberikan perlindungan ekstra terhadap website-nya. Membiarkan informasi penting website terekspos sama artinya dengan mengundang hacker. Ingat kata Bang Napi: "Kejahatan bukan semata-mata karena ada niat dari pelakunya, tetapi juga karena ada kesempatan! Waspadalah!"

Share: