Ilustrasi | Foto: freepik.com

Ilustrasi | Foto: freepik.com

Cyberthreat.id – Serangan berbasis cache pada situs-situs web populer masih menjadi ancaman serius. Dalam penelitian terbaru yang dirilis Desember ini, dari 5.000 situs web yang masuk “Alexa Top”, 25 situs web di antaranya terkena serangan Web Cache Deception (WCD) atau penipuan berbasis cache web.

Meski jumlahnya kecil, peneliti mengatakan, situs-situs web populer yang terkena dampak tersebut memiliki "populasi pengguna yang besar”. Ini yang memungkinkan penyerang bisa “mengambil informasi pengguna pribadi dari akun pengguna tanpa harus mengotentikasi,” demikian seperti dikutip dari ZDNet, Senin (16 Desember 2019).

Apa itu Web Cache Deception?

Cache biasanya dipakai untuk menyimpan data sementara, biasanya file yang baru diakses (memori cache, cache disk, atau cache penjelajahan situs web). Karena mengakses cache lebih cepat ketimbang mengakses ke Rancom Access Memory (RAM) atau disk biasa, file yang disimpan dalam cache dapat diakses tanpa perlu prosesor melakukan kerja membaca data dari memori atau disk biasa.

Serangan WCD pertama kali diungkapkan pada Februari 2017. Serangan itu ditemukan oleh Omer Gil, seorang peneliti keamanan dan pemburu bug (celah keamanan).

Menurut Omer Gil, banyak situs web populer saat ini akan men-cache halaman yang berisi informasi pribadi pengguna. Halaman-halaman yang di-cache ini akan disimpan dalam jaringan pengiriman konten (CDN) pada muka situs web. Dengan kondisi seperti itu, halaman yang di-cache tadi tersedia bagi siapa saja di internet.

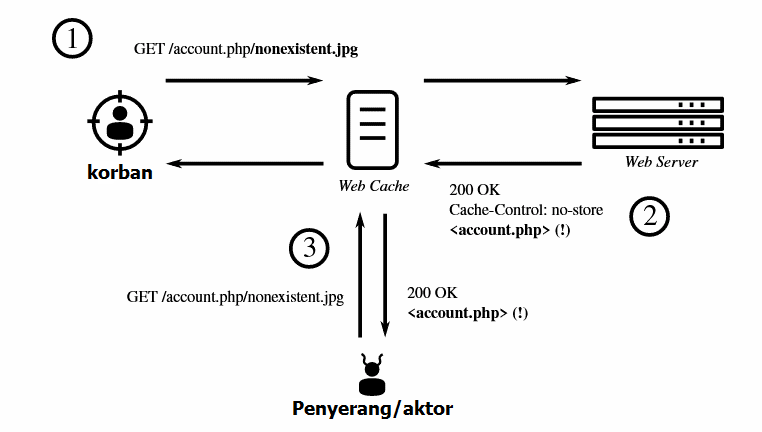

Ilustrasi contoh serangan web cache deception. | Foto: Mirheidari et al.

Konten sensitif yang di-cache termasuk dasbor backend, bagian pengaturan, halaman dengan detail keuangan dan lain-lain.

Teknik serangan, kata Omer Gil, adalah penyerang meyakinkan pengguna untuk mengakses URL boobytrapped yang memiliki struktur berikut: [LEGITIMATE_DASHBOARD_URL] / [NON-EXISTENT_FILE]

Contohnya:

https://www.paypal.com/myaccount/home/blablablabla.css

Jika pengguna mengklik dan mengakses salah satu tautan jebakan itu, CDN situs web akan men-cache dasbor pribadi pengguna, bersama dengan semua data yang ditemukan di dalamnya, dan menyimpannya di server CDN publik yang menghadap ke depan.

Penyerang hanya perlu mengakses URL asli yang di-boobytrapped dan mengambil konten dasbor pengguna tersebut.

Omer Gil mengatakan serangan itu tidak terbatas pada file yang berhubungan dengan web seperti JS dan CSS. Juga, penyerang dapat membuat URL yang terperangkap dengan lebih dari 40 ekstensi file yang berbeda.

Lalu, menggunakan salah satu ekstensi file untuk membuat URL yang tidak ada, menipu CDN situs web untuk melakukan caching halaman dengan informasi sensitif.

Pada 2017, Omer Gil menguji sekitar 30 situs web populer dan menemukan hanya tiga yang rentan terhadap serangan WCD, salah satunya situs web PayPal. Gil mengatakan dia hanya menguji situs web yang memiliki program bug bounty publik.

Temuan Omer Gil lalu diperkuat dengan penelitian akademis yang diterbitkan bulan ini (PDF) oleh sebuah tim yang terdiri dari enam peneliti dari sejumlah instansi.

Tim tersebut terdiri atas Seyed Ali Mirheidari (University of Trento), Kaan Onarlioglu (Akamai Technologies), Bruno Crispo (University of Trento & KU Leuven), lalu Engin Kirda, Sajjad Arshad dan William Roberteson (Northeastern University). Penelitian itu dilakukan situs-situs web terpopuler di Alexa.

Mereka tidak hanya menguji serangan WCD yang mengandalkan memuat file yang tidak ada, tetapi juga mengeksplorasi berbagai bentuk URL yang salah bentuk lainnya, memperluas permukaan serangan WCD dengan variasi serangan baru.

Tim peneliti menjalankan percobaan dua kali secara terpisah dalam waktu 14 bulan. Untuk pertama kalinya, mereka memilih 295 situs web dari daftar Top 5.000 Alexa, terutama situs web yang memiliki backend menyimpan data sensitif. Untuk kali kedua, mereka memperluas daftar ke 340 situs web.

Setelah percobaan itu, para peneliti mengatakan, ada 25 situs web berlalu lintas tinggi dengan "populasi pengguna yang cukup besar" rentan terhadap serangan WCD.

"Eksperimen kedua kami menunjukkan bahwa dalam empat belas bulan antara dua pengujian kami, hanya 12 dari 16 situs yang dapat mengurangi kerentanan WCD mereka, sedangkan jumlah total kerentanan meningkat menjadi 25," kata peneliti.

Dalam kebanyakan kasus, situs web rentan karena aturan caching CDN yang tidak dikonfigurasi dengan benar. Namun, tim peneliti tidak menyalahkan penyedia CDN, justru pada operator situs web.

"Salah satu alasan lambatnya adopsi mitigasi yang diperlukan ini adalah kurangnya kesadaran pengguna,” kata peneliti.

Selain itu, karena faktor kurangnya alat gratis atau resmi untuk memeriksa apakah konfigurasi CDN situs web rentan terhadap serangan dan banyaknya upaya yang diperlukan untuk menguji konfigurasi CDN.

"Bukti empiris yang kami sajikan [...] menunjukkan bahwa mengkonfigurasi cache web dengan benar bukanlah tugas yang sepele," kata peneliti.

"Selain itu, kompleksitas mendeteksi dan memperbaiki kerentanan WCD sangat tinggi dibandingkan dengan meluncurkan serangan."

"Semua CDN menyediakan mekanisme rumit untuk caching dan manipulasi lalu lintas, dan pemilik situs harus hati-hati mengonfigurasi dan menguji layanan ini untuk memenuhi kebutuhan mereka."

Singkatnya, operator situs web tampaknya tidak menyadari spektrum penuh serangan WCD, atau mereka tidak tahu cara meneliti dan sepenuhnya mengurangi serangan ini.

Share: