Ilustrasi. | The Hacker News

Ilustrasi. | The Hacker News

Cyberthreat.id - Sebuah tim peneliti cybersecurity menemukan teknik pintar untuk menyuntikkan perintah-perintah yang tak terdengar dan tak terlihat dari jarak jauh ke dalam perangkat yang dikendalikan suara - semuanya hanya dengan menyinari laser pada perangkat yang ditargetkan, tanpa kata-kata yang diucapkan.

Dijuluki Perintah Cahaya, menurut The Hacker News, peretasan ini mengandalkan kerentanan pada mikrofon MEMS yang tertanam dalam sistem pengontrol suara populer yang banyak digunakan, yang secara tidak sengaja merespons cahaya seolah-olah itu suara.

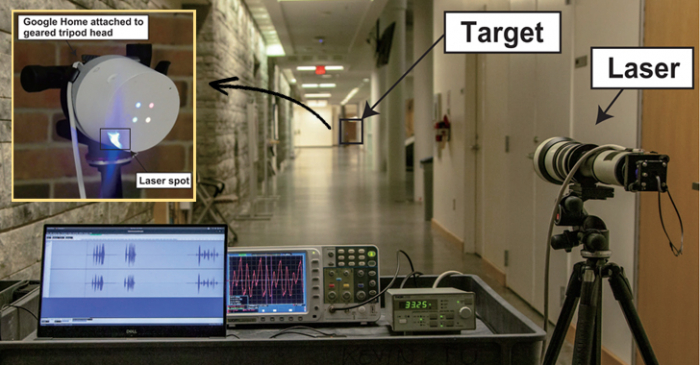

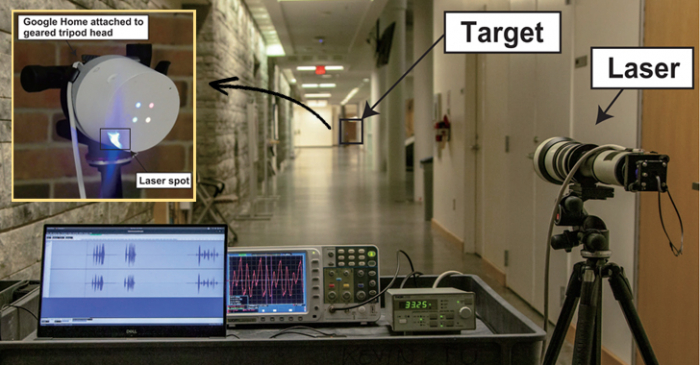

Menurut eksperimen yang dilakukan oleh tim peneliti dari Universitas Jepang dan Michigan, penyerang jarak jauh yang berdiri pada jarak beberapa meter dari perangkat dapat secara diam-diam memicu serangan dengan hanya memodulasi amplitudo cahaya laser untuk menghasilkan gelombang tekanan akustik.

"Dengan memodulasi sinyal listrik dalam intensitas cahaya, penyerang dapat menipu mikrofon untuk menghasilkan sinyal listrik seolah-olah mereka menerima audio asli," kata para peneliti dalam makalah mereka sebagaimana dikutip The Hacker News.

Bukankah ini terdengar menyeramkan?

Asisten suara cerdas di ponsel, tablet, dan perangkat pintar lainnya, seperti Google Home dan Nest Cam IQ, Amazon Alexa dan Echo, Portal Facebook, perangkat Apple Siri, semuanya rentan terhadap serangan injeksi sinyal berbasis cahaya yang baru ini.

"Dengan demikian, sistem apa pun yang menggunakan mikrofon MEMS dan bertindak atas data ini tanpa konfirmasi pengguna tambahan mungkin rentan," kata para peneliti.

Karena teknik ini pada akhirnya memungkinkan penyerang menyuntikkan perintah sebagai pengguna yang sah, dampak dari serangan semacam itu dapat dievaluasi berdasarkan tingkat akses asisten suara Anda terhadap perangkat atau layanan lain yang terhubung.

Karena itu, dengan serangan perintah ringan, penyerang juga dapat membajak sistem digital cerdas yang melekat pada asisten yang dikontrol suara yang ditargetkan, misalnya:

Seperti ditunjukkan dalam demonstrasi video: Dalam salah satu percobaan mereka, para peneliti hanya menyuntikkan perintah "OK Google, buka pintu garasi" ke Google Home dengan menembakkan sinar laser di Google Home yang terhubung dengannya dan berhasil membuka pintu garasi.

Dalam percobaan kedua, para peneliti berhasil mengeluarkan perintah yang sama, tetapi kali ini dari gedung terpisah, sekitar 230 kaki dari perangkat Google Home yang ditargetkan melalui jendela kaca.

Selain perangkat jarak jauh, para peneliti juga dapat menguji serangan mereka terhadap berbagai perangkat smartphone yang menggunakan asisten suara, termasuk iPhone XR, Samsung Galaxy S9, dan Google Pixel 2, tetapi mereka hanya bekerja pada jarak pendek.

Kisaran maksimum untuk serangan ini tergantung pada kekuatan laser, intensitas cahaya, dan tentu saja, kemampuan membidik Anda. Selain itu, hambatan fisik (mis., Jendela) dan penyerapan gelombang ultrasonik di udara selanjutnya dapat mengurangi jangkauan serangan.

Selain itu, dalam kasus di mana pengenalan ucapan diaktifkan, penyerang dapat mengalahkan fitur otentikasi speaker dengan membangun rekaman perintah suara yang diinginkan dari kata-kata yang relevan yang diucapkan oleh pemilik sah perangkat.

Menurut para peneliti, serangan ini dapat dipasang "dengan mudah dan murah," menggunakan pointer laser sederhana (di bawah $ 20), driver laser ($ 339), dan penguat suara ($ 28). Untuk pengaturan mereka, mereka juga menggunakan lensa telefoto ($ 199,95) untuk memfokuskan laser untuk serangan jarak jauh.

Bagaimana Anda bisa melindungi diri terhadap kerentanan cahaya di kehidupan nyata? Pembuat perangkat lunak harus menawarkan pengguna untuk menambahkan lapisan otentikasi tambahan sebelum memproses perintah untuk mengurangi serangan berbahaya.

Untuk saat ini, solusi terbaik dan umum adalah menjaga garis pandang perangkat asisten suara Anda diblokir secara fisik dari luar dan menghindari memberikannya akses ke hal-hal yang Anda tidak ingin orang lain akses.

Tim peneliti — Takeshi Sugawara dari University of Electro-Communications Jepang dan Fu, Daniel Genkin, Sara Rampazzi, dan Benjamin Cyr dari University of Michigan — juga merilis temuan mereka dalam sebuah makalah pada hari Senin.

Genkin juga salah satu peneliti yang menemukan dua kerentanan mikroprosesor utama, yang dikenal sebagai Meltdown dan Specter, tahun lalu.[]

Share: