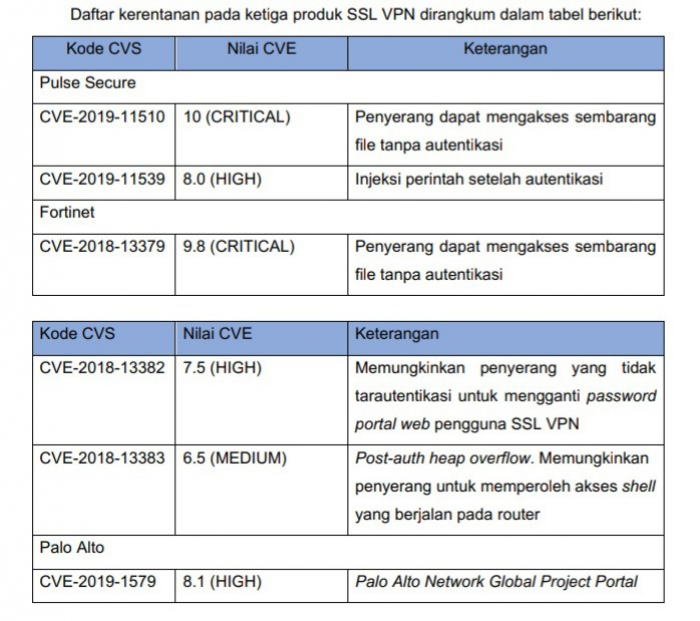

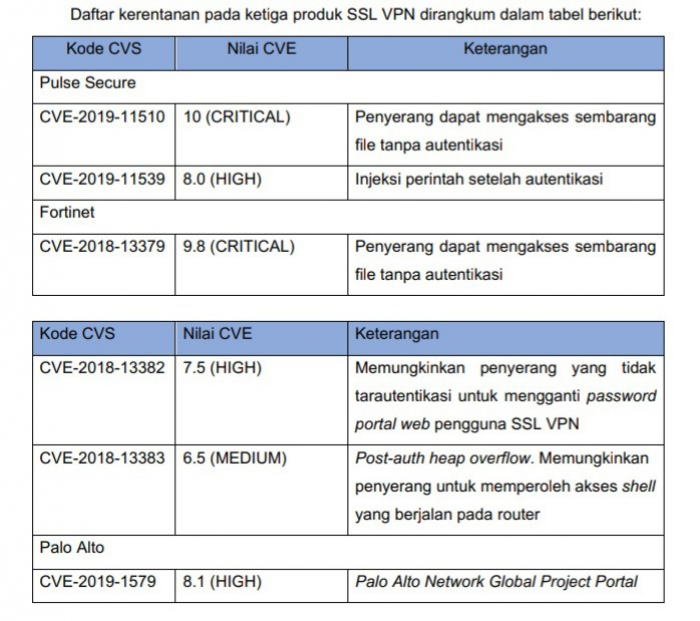

Daftar kerentanan pada produk SSL VPN dirangkum dalam tabel berikut:

Daftar kerentanan pada produk SSL VPN dirangkum dalam tabel berikut:

Cyberthreat.id - Sebuah kerentanan pada produk Secure Socket Layer (SSL) VPN Pulse Secure, Palo Alto dan Fortinet dipublikasikan Canadian Center for Cyber Security dalam acara Blackhat USA 2019 yang berlangsung 28 Agustus 2019.

Kerentanan kritikal pada produk SSL tersebut memungkinkan eksploitasi aktif oleh aktor APT (Advanced Persistent Threat) yang disebabkan karena kerentanan pada produk SSL VPN terdokumentasi dengan baik secara terbuka, dimana saat ini exploit tersedia di Metasploit Framework dan Github dengan teknik eksploitasi tergolong sederhana.

Kerentanan tersebut memungkinkan penyerang mengambil sembarang file pada server (termasuk informasi kredensial), mengganti konfigurasi, dan memberikan akses untuk eksploitasi lebih lanjut dengan tujuan merusak keseluruhan sistem.

Virtual Private Network (VPN)

VPN merupakan salah satu metode yang umum digunakan oleh sebuah organisasi untuk memungkinkan personilnya mengakses jaringan internal organisasi secara aman pada saat tidak berada di tempat kerja/kantor.

Umumnya, sebuah organisasi akan

memberikan kredensial berupa username dan password yang dapat digunakan oleh personilnya saat akan melakukan akses VPN.

Eksploitasi kerentanan pada produk SSL VPN tersebut disinyalir masih terjadi

sampai saat ini dengan serangan ditargetkan kepada berbagai sektor, termasuk Pemerintah, militer, institusi pendidikan, swasta, dan kesehatan.

Badan Siber dan Sandi Negara (BSSN) memberikan beberapa panduan mitigasi kerentaan untuk menghindari risiko eksploitasi lebih jauh oleh penyerang, diantaranya:

a) Memasang pembaruan keamanan (security patched) terbaru yang disediakan oleh pembuat produk yang saat ini telah disediakan;

b) Melakukan reset terhadap kredensial pengguna VPN yang terdampak kerentanan dan akun lainnya yang terkoneksi dengan perangkat tersebut;

c) Melakukan pemeriksaan pengaturan SSL VPN yang terdampak kerentanan;

d) Melakukan analisis dan pemantauan terhadap log;

e) Mengaktifkan pencatatan (logging) terhadap aktifitas pengguna VPN dan request web yang dilakukan;

f) Melakukan instalasi ulang (factory reset) perangkat apabila dicurugai eksploitasi telah terjadi;

g) Mengaktifkan two factor authentication dan fitur pengamanan tambahan yang ada;

h) Membatasi akses administratif terhadap interface management melalui internet dan hanya dibolehkan melalui jaringan internal;

i) Matikan fungsi dan port yang tidak digunakan.

Share: