Ilustrasi.

Ilustrasi.

Cyberthreat.id - Grup peretas eGobbler saat ini sedang mengeksploitasi dua kerentanan browser untuk menampilkan iklan pop-up yang memaksa mengarahkan pengguna ke situs web berbahaya.

Bahkan dalam menjalankan aksinya, menurut The Hacker News, eGobbler menggunakan anggaran tinggi untuk membayar miliaran tayangan melalui jaringan iklan yang sah. “eGobbler menggunakan eksploitasi browser (Chrome dan Safari) untuk mencapai tingkat klik maksimum dan berhasil membajak sebanyak mungkin sesi pengguna”.

Grup eGobbler diketahui mengeksploitasi kerentanan pada zero-day (CVE-2019-5840) di Chrome untuk iOS pada pada April. Mereka dapat mem-bypass pemblokir pop-up bawaan browser pada perangkat iOS dan membajak 500 juta sesi pengguna seluler hanya dalam seminggu untuk menampilkan iklan pop-up.

Bahkan, kata The Hacker News, setelah Google memperbaiki kerentanan dengan rilis Chrome 75 pada Juni, eGobbler masih menghajar korban yang belum memperbarui browser Chrome mereka.

Menurut laporan terbaru perusahaan keamanan Confiant, eGobbler baru-baru ini menemukan dan mulai mengeksploitasi kerentanan baru di WebKit, mesin peramban yang digunakan oleh peramban Apple Safari untuk iOS dan macOS, Chrome untuk iOS dan juga oleh versi sebelumnya. Chrome untuk desktop.

Eksploitasi WebKit baru ini tidak mengharuskan pengguna mengklik di mana saja pada berita, blog, atau situs web informatif yang mereka kunjungi, juga tidak memunculkan iklan sembulan.

Sebagai gantinya, iklan bergambar yang disponsori eGobbler memanfaatkan eksploitasi WebKit untuk memaksa pengunjung ke situs web berbahaya. Korban langsung masuk dalam skema penipuan atau malware setelah menekan tombol "key down" atau "page down" pada keyboard mereka sambil membaca konten di situs web.

Itu bisa terjadi lantaran kerentanan Webkit sebenarnya berada dalam fungsi JavaScript, yang disebut peristiwa onkeydown yang terjadi setiap kali pengguna menekan tombol pada keyboard, yang memungkinkan iklan yang ditampilkan di dalam iframe untuk keluar dari perlindungan kotak pasir keamanan.

"Namun kali ini, pop-up Chrome tidak muncul seperti sebelumnya, tetapi kami, pada kenyataannya, mengalami pengalihan pada browser WebKit pada acara 'onkeydown'," kata para peneliti dalam laporan terbaru mereka.

"Sifat bug adalah bahwa iframe bersarang asal silang dapat 'autofokus' yang memotong arahan ‘allow-top-navigation-by-user-activation' di kerangka induk."

"Dengan bingkai bagian dalam secara otomatis terfokus, acara keydown menjadi acara navigasi yang diaktifkan pengguna, yang menjadikan kotak pasir iklan sepenuhnya tidak berguna sebagai ukuran untuk mitigasi redirect paksa."

Meskipun pedoman aplikasi Apple membatasi semua aplikasi iOS dengan kemampuan menjelajah web untuk menggunakan kerangka kerja WebKit-nya, termasuk untuk Google Chrome untuk iOS, pengguna seluler masih cenderung terkena dampak cacat pengalihan karena acara 'onkeydown' tidak berfungsi.

Namun, payload eGobbler, sering dikirim melalui layanan CDN populer, juga mencakup kode untuk memicu pengalihan ketika pengunjung aplikasi web yang ditargetkan mencoba memasukkan sesuatu ke dalam area teks atau formulir pencarian, kemungkinan "untuk memaksimalkan peluang pembajakan penekanan tombol ini."

Seperti yang diyakini para peneliti, "eksploitasi ini adalah kunci dalam memperbesar dampak serangan ini."

Antara 1 Agustus dan 23 September, para aktor ancaman telah terlihat menayangkan kode berbahaya mereka ke sejumlah besar iklan, yang menurut para peneliti perkirakan mencapai 1,16 miliar tayangan.

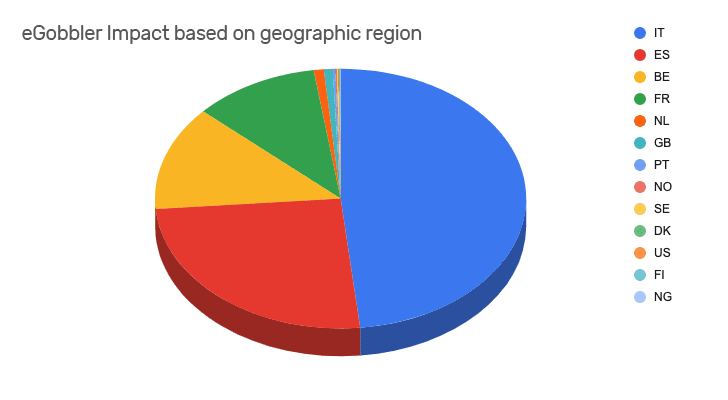

Sementara malvertising eGobbler sebelumnya menargetkan pengguna iOS di Amerika Serikat, serangan terbaru menargetkan pengguna di negara-negara Eropa, dengan mayoritas berasal dari Italia.

Confiant secara pribadi melaporkan kerentanan WebKit kepada tim keamanan Google dan Apple. Apple memperbaiki kelemahan di WebKit dengan rilis iOS 13 pada 19 September dan di browser Safari 13.0.1 pada 24 September, sementara Google belum mengatasinya di Chrome.[]

Share: