Ilustrasi. | Foto: The Hacker News

Ilustrasi. | Foto: The Hacker News

Cyberthreat.id – Hacker paling canggih di dunia maya itu berasal dari Rusia. “Menghasilkan teknik peretasan yang sangat khusus dan perangkat untuk spionase cyber,” begitu kesimpulan dari The Hacker News.

Disebutkan, selama tiga dekade terakhir, banyak insiden peretasan profil tinggi - seperti peretasan pemilihan presiden AS, menargetkan negara dengan ransomware NotPetya, menyebabkan pemadaman di ibukota Ukraina Kiev, dan pelanggaran Pentagon - telah dikaitkan dengan kelompok peretasan Rusia, termasuk Fancy Bear (Sofacy) ), Turla, Cozy Bear, Sandworm Team dan Berserk Bear.

Selain terus memperluas kemampuan perang cybernya, ekosistem kelompok Advanced Persistent Threats (APT) Rusia juga telah tumbuh menjadi struktur yang sangat kompleks, membuatnya lebih sulit untuk memahami siapa yang dalam spionase cyber Rusia.

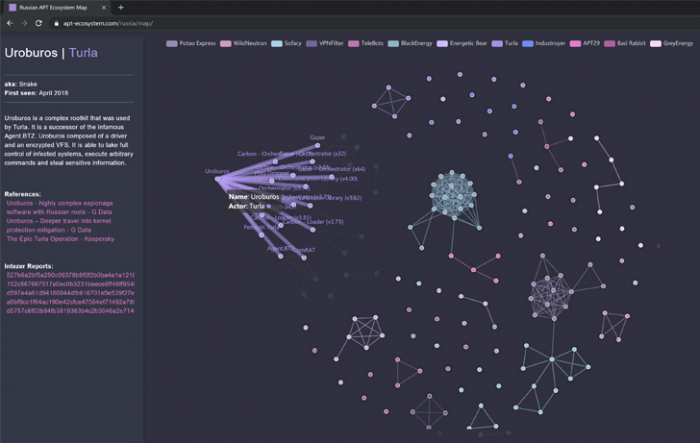

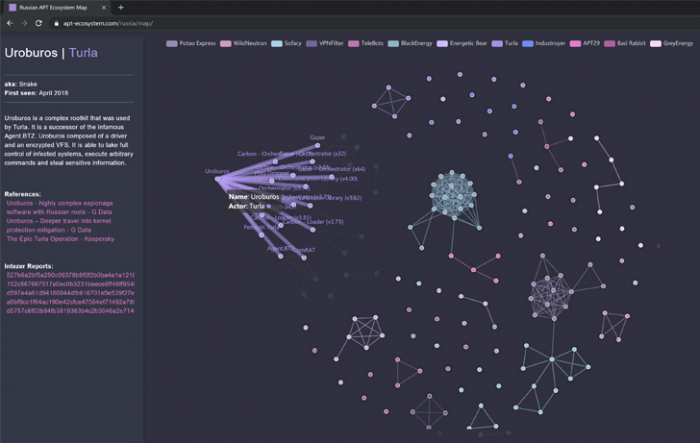

Sekarang untuk mengilustrasikan gambaran besar dan membuatnya lebih mudah bagi semua orang untuk memahami peretas Rusia dan operasinya, para peneliti dari Intezer dan Check Point Research bersama-sama melepaskan peta interaktif berbasis web yang memberikan gambaran lengkap tentang ekosistem ini.

Dijuluki "Peta APT Rusia," peta itu dapat digunakan oleh siapa saja untuk mempelajari informasi tentang koneksi antara sampel malware APT Rusia yang berbeda, keluarga malware, dan aktor ancaman — semuanya hanya mengklik pada simpul di peta.

"Peta [Rusia APT] pada dasarnya adalah satu pintu bagi siapa saja yang tertarik untuk mempelajari dan memahami koneksi dan atribusi dari sampel, modul, keluarga, dan aktor yang bersama-sama membentuk ekosistem ini," kata para peneliti kepada The Hacker News.

"Dengan mengklik simpul dalam grafik, sebuah panel samping akan mengungkapkan, berisi informasi tentang keluarga malware tempat simpul tersebut, serta tautan ke laporan analisis pada platform Intezer dan tautan eksternal ke artikel dan publikasi terkait."

Pada intinya, Peta APT Rusia adalah hasil penelitian komprehensif di mana para peneliti mengumpulkan, mengklasifikasikan dan menganalisis lebih dari 2.000 sampel malware yang dikaitkan dengan kelompok peretasan Rusia, dan memetakan hampir 22.000 koneksi di antara mereka berdasarkan 3,85 juta keping kode yang mereka bagi.

"Setiap aktor atau organisasi di bawah payung Russain APT memiliki tim pengembangan malware khusus, yang bekerja selama bertahun-tahun secara paralel pada toolkit dan kerangka kerja malware yang serupa. Mengetahui bahwa banyak dari toolkit ini memiliki tujuan yang sama, dimungkinkan untuk melihat redundansi dalam hal ini. "

Peta APT Rusia juga mengungkapkan bahwa meskipun sebagian besar kelompok peretasan menggunakan kembali kode mereka sendiri dalam alat dan kerangka kerja mereka yang berbeda, tidak ada kelompok yang berbeda yang ditemukan menggunakan kode masing-masing.

"Dengan menghindari organisasi yang berbeda menggunakan kembali alat yang sama pada berbagai target, mereka mengatasi risiko bahwa satu operasi yang dikompromikan akan mengekspos operasi aktif lainnya, mencegah rumah kartu sensitif dari runtuh," kata para peneliti.

"Hipotesis lain adalah bahwa organisasi yang berbeda tidak membagikan kode karena politik internal."

Untuk membuatnya lebih efisien dan mutakhir di masa depan, para peneliti juga telah membuka sumber peta dan data di baliknya.

Selain itu, para peneliti juga merilis alat pemindaian berbasis aturan Yara, dijuluki "Detektor APT Rusia," yang dapat digunakan oleh siapa saja untuk memindai file tertentu, folder, atau seluruh sistem file dan mencari infeksi oleh peretas Rusia.[]

Share: