Infografis. | The Hacker News

Infografis. | The Hacker News

Cyberthreat.id - Geng cyber, Poison Carp, ditemukan menggunakan eksploitasi Android dan iOS untuk menanam spyware pada perangkat yang dioperasikan oleh berbagai pemimpin Tibet.

Adalah The Citizen Lab dari Universitas Toronto, Kanada, yang menemukan Poison Carp menggunakan campuran delapan eksploitasi browser Android dan satu kit spyware Android, bersama dengan rantai eksploit iOS dan spyware iOS.

Eksploitasi peramban dikumpulkan dari beberapa sumber, dan meskipun tidak ada zero-day yang terlibat, cybergang memang memanfaatkan malware yang tidak ditambal atau versi yang sedikit dimodifikasi dari kode eksploitasi Chrome yang diterbitkan pada halaman GitHub pribadi Vulcan Tim Qihoo 360 dan oleh anggota Google Project Zero di Chrome Bug Hunter.

“Ini adalah kasus pertama eksploitasi seluler sekali klik yang didokumentasikan yang digunakan untuk menargetkan kelompok-kelompok Tibet, dan mencerminkan peningkatan dalam kecanggihan ancaman spionase digital yang menargetkan komunitas," tulis The Citizen Lab sebagaimana dikutip laman scmagazineuk.com.

The Citizen Lab melaporkan, kampanye ini dimulai pada November 2018 dan terdiri dari 15 upaya intrusi terhadap staf di Kantor Swasta Yang Mulia Dalai Lama, Administrasi Tibet Tengah, Parlemen Tibet, dan berbagai kelompok hak asasi manusia Tibet. Serangan itu melibatkan beberapa rekayasa sosial yang sangat kreatif. Dua serangan lagi terjadi pada bulan April dan Mei 2019.

Disebutkan, untuk setiap upaya intrusi, para penyerang menciptakan persona WhatsApp palsu, berpura-pura menjadi jurnalis, staf LSM, sukarelawan ke kelompok hak asasi manusia Tibet, dan turis. Semua nomor telepon WhatsApp bekas yang berasal dari Hong Kong.

"Selama kampanye, Poison Carp menunjukkan upaya signifikan dalam rekayasa sosial. Persona dan pesan disesuaikan dengan target, dan operator Poison Carp aktif terlibat dalam percakapan dan terus-menerus mencoba menginfeksi target. Secara keseluruhan, tipu muslihat meyakinkan: di delapan dari 15 upaya intrusi, orang-orang yang ditargetkan ingat mengklik tautan exploit. Untungnya, menjalankan menjalankan versi iOS atau Android yang tidak rentan, dan tidak terinfeksi," kata laporan itu.

Laman scmagazineuk.com menyebutkan, dalam satu kasus seseorang yang berpura-pura dari Amnesty International melakukan percakapan dan pada satu titik menyelipkan tautan yang mengarah ke eksploitasi iOS. Namun upaya itu gagal sebab iPhone target ternyata tidak rentan, tetapi begitu penyerang menyadari upaya pertama gagal, mereka mencoba lagi menghubungkan ke kit eksploit lainnya.

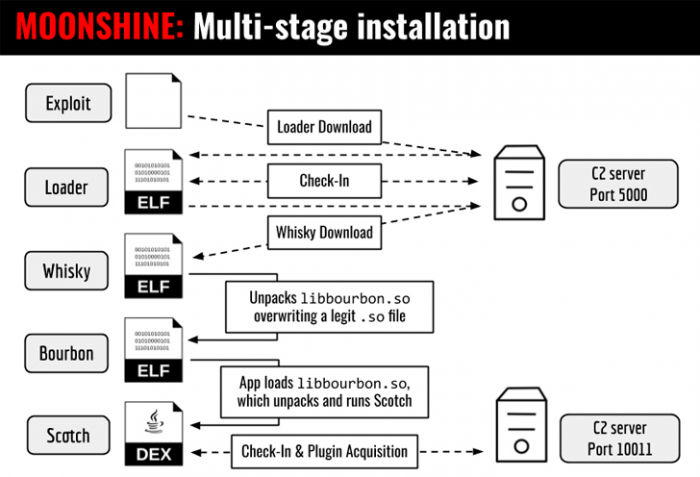

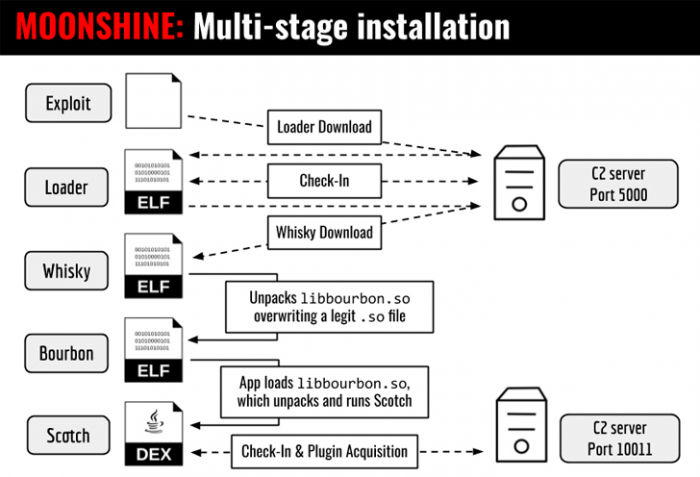

Sedangkan kampanye Android, dijuluki Moonshine, tidak berbagi infrastruktur atau kode apa pun dengan serangan iOS, tetapi The Citizen Lab yakin Poison Carp ada di belakang keduanya.

Setelah target diyakinkan untuk membuka tautan jahat, dikirim melalui percakapan WhatsApp, malware memeriksa untuk melihat apakah versi Chrome yang dijalankan oleh perangkat rentan terhadap salah satu dari delapan eksploitasi Chrome di kotak peralatan Poison Carp.

Moonshine beroperasi secara tersembunyi dengan mengeksploitasi aplikasi Android populer dengan browser bawaan yang juga meminta izin tingkat tinggi dari pengguna.

"Moonshine mendapatkan kegigihan dengan menimpa file shared library (.so) yang jarang digunakan di salah satu aplikasi ini dengan dirinya sendiri. Ketika pengguna yang ditargetkan membuka aplikasi yang sah setelah eksploitasi, aplikasi memuat perpustakaan bersama ke dalam memori, yang menyebabkan spyware untuk mengaktifkan ," kata laporan itu.

Spyware yang paling kuat yang digunakan oleh Moonshine adalah Scotch, yang menggunakan protokol WebSocket untuk terhubung ke server perintah dan kontrolnya. Scotch sendiri tidak menggali banyak informasi, tetapi begitu berkomunikasi dengan server kontrol, plugins jahat tambahan diunduh yang dapat mengeksfiltrasi pesan teks SMS, buku alamat, dan log panggilan.

Trik lain termasuk memata-matai target melalui kamera, mikrofon, dan GPS ponsel mereka.

Para peneliti mengamati total 17 upaya intrusi terhadap target Tibet yang dilakukan selama periode itu, 12 di antaranya berisi tautan ke eksploitasi iOS. Setelah dipasang, implan jahat memungkinkan penyerang untuk:

Selain itu, para peneliti juga mengamati aplikasi OAuth berbahaya yang digunakan oleh kelompok penyerang yang sama untuk mendapatkan akses ke akun Gmail 'korbannya' dengan mengarahkan mereka ke halaman umpan yang dirancang untuk meyakinkan mereka bahwa aplikasi memiliki tujuan yang sah.

The Hacker News melaporkan, para peneliti mengatakan mereka menemukan "tumpang tindih teknis" dari Poison Carp dengan dua kampanye yang baru-baru ini ditemukan melawan komunitas Uyghur di China - kampanye peretasan iPhone yang dilaporkan oleh para ahli di Google dan kampanye Evil Eye yang diterbitkan oleh Volexity bulan lalu.[]

Share: