Ilustrasi ransomware | image: bleepingcomputer.com

Ilustrasi ransomware | image: bleepingcomputer.com

New York, Cyberthreat.id - Ransomware ini tidak sepopuler Ryuk, GandCrab, atau rEvil/Sodinokibi. Meski begitu, sampai hari ini, STOP ransomware sangat aktif dan menginfeksi banyak korban, termasuk di Indonesia. Minggu lalu, muncul banyak laporan tentang malware yang mengunci file dengan ekstensi .moka, .domn, .kvag, atau .karl. Ini varian baru ransomware STOP (DJVU). Cobalah decryptor terbaru (di akhir tulisan ini) untuk memulihkan file Anda.

Ryuk, GandCrab, dan rEvil/Sodinokibi mendapat banyak sorotan karena korbannya sebagian besar adalah institusi bisnis dan pemerintahan. Uang tebusan yang diminta juga lumayan besar, bisa sampai miliaran rupiah. Sementara, STOP Ransomware lebih sering menginfeksi komputer individu, terutama yang gemar memakai software bajakan dan antivirus gratisan. Uang tebusan yang diminta berkisar antara $490 sampai $780.

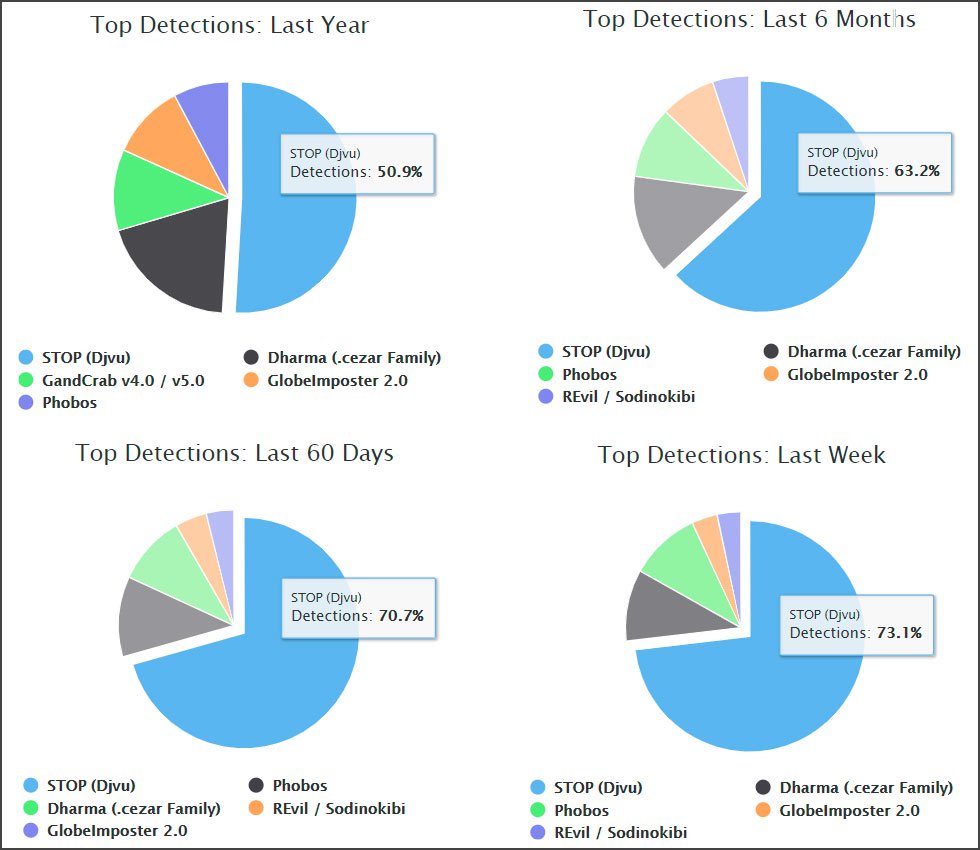

Situs ID Ransomware (id-ransomware.malwarehunterteam.com) yang didirikan periset keamanan siber, Michael Gillespie, mencatat bahwa STOP ransomware merupakan malware yang sangat aktif disebarkan sejak tahun lalu. Dari sekitar 2.500 file ransomware per hari yang diterima ID Ransomware, sekitar 60-70% adalah STOP ransomware. Jumlahnya terus meningkat. Sampai minggu lalu, STOP ransomware mencapai 73% file yang diterima ID Ransomware.

Dominasi ransomware STOP. | Image: Bleepingcomputer.com.

Ransomware ini disebarkan melalui instalasi software bajakan, seperti KMSPico (aktivator untuk produk Microsoft bajakan), Cubase, Photoshop, dan software antivirus. Adware, malware iklan yang terinstall saat mengunjungi situs-situs tak jelas juga berisi ransomware. Selain ransomware, adware ini juga mengandung trojan pencuri password, Azorult. Secara teknis, ransomware STOP bekerja mirip dengan ransomware umumnya. Yang membedakannya, ransomware ini mengeluarkan varian baru hampir setiap hari. Sejauh ini, sudah ada 159 varian yang diketahui.

Gillespie sendiri cukup sukses menangani ransomware yang mengenkripsi file dengan offline key. Perangkat gratis untuk memulihkan file yang dienkripsi ransomware bisa diunduh di sini: STOP Decryptor. Namun file yang dikunci dengan online key tidak bisa dipulihkan.

Sejak bulan lalu, akibat pengembangan ransomware STOP ini sudah semakin canggih, STOP Decryptor tidak lagi mampu memulihkan file yang terenkripsi varian baru, meskipun yang dikunci dengan offline key. (Coba tes versi 2.2.0.0, versi terakhir STOP Decryptor). Jika gagal, korban-korban ransomware STOP akan berada pada titik nadir. Kemungkinan file berhasil dipulihkan hampir nol persen. Harapan tersisa: pembuat ransomware STOP mengeluarkan decryptor gratis seperti halnya ransomware GandCrab.

Korban ransomware STOP asal Indonesia meminta bantuan Gillespie.

Seperti kata orang bijak: mencegah lebih baik daripada mengobati. Hindari software bajakan dan situs-situs yang berbahaya bagi kesehatan komputer Anda. Dan selalu back up file-file penting Anda.

Update:

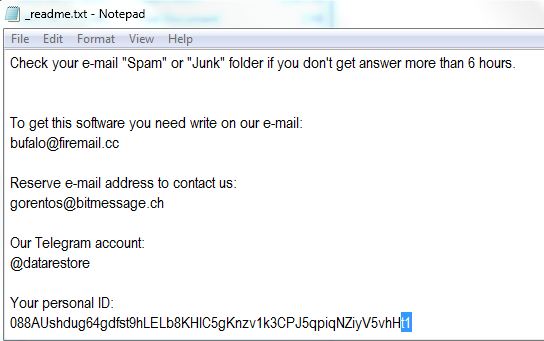

Untuk file-file yang terenkripsi ransomware STOP dengan key yang diakhir "t1" (lihat gambar), download STOP decryptor terbaru di sini: https://www.bleepingcomputer.com/forums/t/671473/stop-ransomware-stop-puma-djvu-promo-drume-help-support-topic/page-508#entry4872678

Cyberthreat.id sudah mencoba decryptor yang dirilis pada 20 September ini dan berhasil memulihkan ribuan file yang dikunci ekstensi .rectot.

Share: