The Hacker News

The Hacker News

Cyberthreat.id - Worm peer-to-peer (P2) yang dikenal sebagai P2PInfect mengalami peningkatan aktivitas sejak akhir Agustus 2023. Lonjakannya mencapai 600x antara 12 dan 19 September 2023.

“Peningkatan lalu lintas P2PInfect ini bertepatan dengan semakin banyaknya varian yang terlihat di alam liar,” kata peneliti Keamanan Cado, Matt Muir dalam sebuah laporan yang dikutip oleh The Hacker News.

Lebih lanjut disebutkan, lonjakan itu menunjukkan bahwa pengembang malware beroperasi dengan kecepatan pengembangan yang sangat tinggi.

Dilaporkan, mayoritas kompromi terjadi di Tiongkok, Amerika Serikat, Jerman, Inggris, Singapura, Hong Kong, dan Jepang.

P2PInfect pertama kali diketahui pada Juli 2023 karena kemampuannya menembus instance Redis yang tidak diamankan dengan baik.

Pelaku ancaman di balik kampanye ini telah menggunakan pendekatan berbeda untuk akses awal, termasuk penyalahgunaan fitur replikasi database untuk mengirimkan malware.

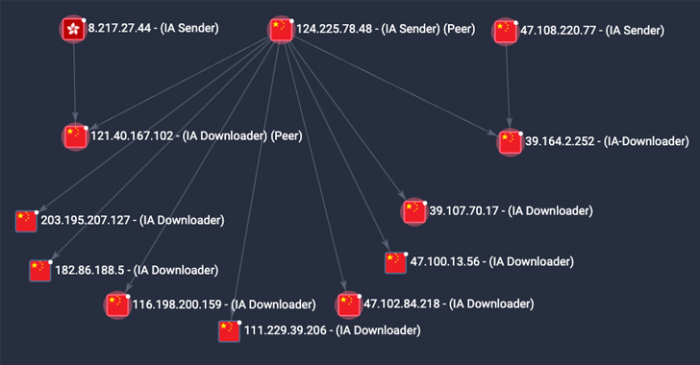

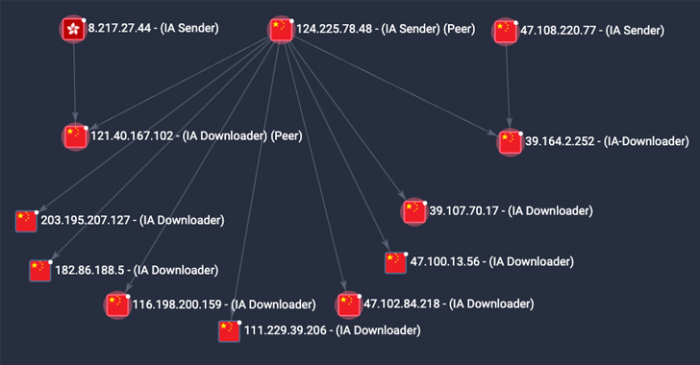

Cado Security mengatakan telah mengamati peningkatan peristiwa akses awal yang disebabkan oleh P2PInfect di mana perintah Redis SLAVEOF dikeluarkan oleh node yang dikendalikan aktor ke target untuk memungkinkan replikasi.

Hal itu diikuti dengan mengirimkan modul Redis berbahaya ke target, yang kemudian menjalankan perintah untuk mengambil dan meluncurkan muatan utama.

Setelah itu, perintah shell lainnya dijalankan untuk menghapus modul Redis dari disk serta menonaktifkan replikasi.

Salah satu fitur baru dari varian baru ini adalah penambahan mekanisme persistensi yang memanfaatkan tugas cron untuk meluncurkan malware setiap 30 menit.

Selain itu, kini terdapat metode sekunder yang mengambil salinan biner malware dari rekan dan mengeksekusinya. haruskah itu dihapus atau proses utama dihentikan.

P2PInfect selanjutnya menimpa file SSH otor_keys yang ada dengan kunci SSH yang dikendalikan penyerang, sehingga secara efektif mencegah pengguna yang ada untuk masuk melalui SSH.

“Muatan utama juga melakukan iterasi melalui semua pengguna di sistem dan mencoba mengubah kata sandi pengguna mereka ke string yang diawali dengan Pa_ dan diikuti oleh 7 karakter alfanumerik (misalnya Pa_13HKlak),” kata Muir kepada The Hacker News.

Namun langkah itu mengharuskan malware memiliki akses root.

Meskipun malware ini semakin canggih, tujuan pasti P2PInfect masih belum jelas.

Cado Security mengamati malware yang mencoba mengambil muatan penambang kripto, tetapi hingga saat ini tidak ada bukti adanya penambangan kripto.

“Jelas bahwa pengembang P2PInfect berkomitmen untuk mempertahankan dan melakukan iterasi pada fungsionalitas muatan berbahaya mereka, sekaligus meningkatkan skala botnet di seluruh benua dan penyedia cloud dengan kecepatan tinggi,” kata Muir.

“Diperkirakan mereka yang berada di balik botnet sedang menunggu untuk mengimplementasikan fungsi tambahan pada muatan penambang, atau berniat menjual akses ke botnet kepada individu atau kelompok lain.”[]

Share: