The Hacker News

The Hacker News

Cyberthreat.id - Alat Windows sah yang digunakan untuk membuat paket perangkat lunak yang disebut Advanced Installer (Penginstal Lanjutan) disalahgunakan oleh pelaku ancaman untuk menjatuhkan malware penambangan mata uang kripto ke mesin yang terinfeksi setidaknya sejak November 2021.

“Penyerang menggunakan Advanced Installer untuk mengemas penginstal perangkat lunak sah lainnya, seperti Adobe Illustrator, Autodesk 3ds Max, dan SketchUp Pro, dengan skrip berbahaya dan menggunakan fitur Tindakan Kustom Penginstal Lanjutan untuk membuat penginstal perangkat lunak mengeksekusi skrip berbahaya,” peneliti Cisco Talos Kata Chetan Raghuprasad dalam laporan teknis sebagaimana dikutip The Hacker News.

Sifat aplikasi yang di-trojan menunjukkan bahwa korbannya kemungkinan besar mencakup sektor arsitektur, teknik, konstruksi, manufaktur, dan hiburan.

Penginstal perangkat lunak sebagian besar menggunakan bahasa Perancis, sebuah tanda bahwa pengguna berbahasa Perancis sedang dipilih.

Kampanye ini sangat strategis karena industri-industri ini bergantung pada komputer dengan kekuatan Graphics Processing Unit (GPU) yang tinggi untuk operasi mereka sehari-hari, menjadikan mereka target yang menguntungkan untuk cryptojacking.

Analisis Cisco terhadap data permintaan DNS yang dikirim ke infrastruktur penyerang menunjukkan bahwa jejak viktimologi tersebar di Perancis dan Swiss, diikuti oleh infeksi sporadis di AS, Kanada, Aljazair, Swedia, Jerman, Tunisia, Madagaskar, Singapura, dan Vietnam.

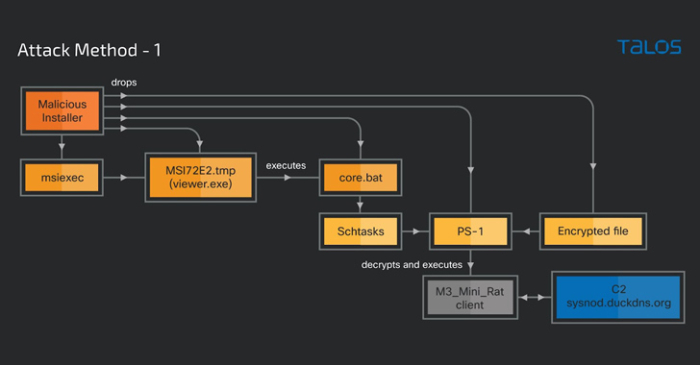

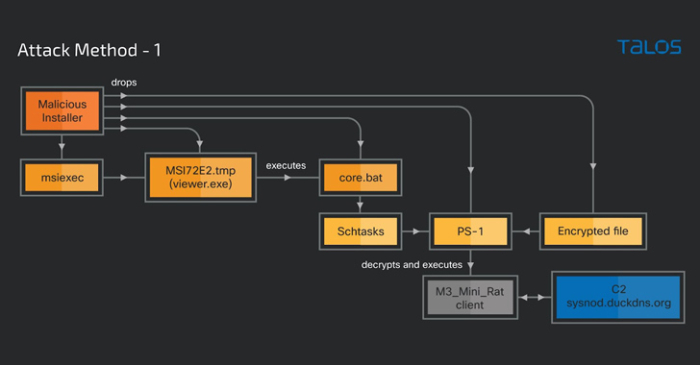

Serangan tersebut berujung pada penerapan M3_Mini_Rat, skrip PowerShell yang kemungkinan bertindak sebagai pintu belakang untuk mengunduh dan mengeksekusi ancaman tambahan, serta beberapa keluarga malware penambangan mata uang kripto seperti PhoenixMiner dan lolMiner.

Sedangkan untuk vektor akses awal, diduga teknik peracunan optimasi mesin pencari (SEO) mungkin telah digunakan untuk mengirimkan penginstal perangkat lunak yang dicurangi ke mesin korban.

Penginstal, setelah diluncurkan, mengaktifkan rantai serangan multi-tahap yang menghapus stub klien M3_Mini_Rat dan binari penambang.

“Klien M3_Mini_Rat adalah skrip PowerShell dengan kemampuan administrasi jarak jauh yang terutama berfokus pada melakukan pengintaian sistem dan mengunduh serta mengeksekusi biner berbahaya lainnya,” kata Raghuprasad.

Trojan ini dirancang untuk menghubungi server jarak jauh, meskipun saat ini tidak responsif, sehingga sulit untuk menentukan sifat sebenarnya dari malware yang mungkin telah didistribusikan melalui proses ini.

Dua muatan berbahaya lainnya digunakan untuk menambang mata uang kripto secara ilegal menggunakan sumber daya GPU mesin.

PhoenixMiner adalah malware penambangan mata uang kripto Ethereum, sedangkan lolMiner adalah perangkat lunak penambangan sumber terbuka yang dapat digunakan untuk menambang dua mata uang virtual secara bersamaan.

Dalam kasus penyalahgunaan alat sah lainnya, Check Point memperingatkan jenis serangan phishing baru yang memanfaatkan Google Looker Studio untuk membuat situs phishing mata uang kripto palsu dalam upaya menghindari perlindungan spoofing seperti DKIM, DMARC, dan SPF.

“Peretas menggunakannya untuk membuat halaman kripto palsu yang dirancang untuk mencuri uang dan kredensial,” kata peneliti keamanan Jeremy Fuchs.

"Ini masih jauh dari kenyataan bahwa peretas memanfaatkan otoritas Google. Layanan keamanan email akan mempertimbangkan semua faktor ini dan sangat yakin bahwa itu bukan email phishing, dan berasal dari Google."[]

Share: