The Hacker News

The Hacker News

Cyberthreat.id - Kelompok peretas yang dijuluki Earth Estries telah dikaitkan dengan kampanye spionase dunia maya baru. Saat ini mereka sedang menargetkan pemerintah dan industri teknologi yang berbasis di Filipina, Taiwan, Malaysia, Afrika Selatan, Jerman, dan Amerika Serikat.

“Para pelaku ancaman di balik Earth Estries bekerja dengan sumber daya tingkat tinggi dan berfungsi dengan keterampilan dan pengalaman canggih dalam spionase dunia maya dan aktivitas terlarang,” kata peneliti Trend Micro Ted Lee, Lenart Bermejo, Hara Hiroaki, Leon M Chang, dan Gilbert Sison, kepada The Hacker News.

Aktif setidaknya sejak tahun 2020, Earth Estries dikatakan memiliki kesamaan taktis dengan kelompok negara-bangsa lain yang dilacak sebagai FamousSparrow.

Aksi mereka pertama kali diungkap oleh ESET pada 2021. Ketika mereka mengeksploitasi kelemahan ProxyLogon di Microsoft Exchange Server untuk menembus perhotelan, pemerintahan, teknik, dan sektor hukum.

Perlu diperhatikan bahwa kesamaan juga telah ditemukan antara FamousSparrow dan UNC4841, sebuah kelompok aktivitas tak terkategorikan yang bertanggung jawab atas penggunaan kelemahan zero-day yang baru-baru ini diungkapkan pada peralatan Gerbang Keamanan Email (ESG) Jaringan Barracuda.

Rantai serangan yang didokumentasikan oleh Trend Micro menunjukkan bahwa musuh memanfaatkan Cobalt Strike untuk melakukan pasca-eksploitasi lingkungan yang disusupi, yang kemudian bergerak cepat untuk menyebarkan malware tambahan dan memperluas jangkauannya.

Para peretas itu diamati menggunakan serangkaian alat peretasan, termasuk backdoor, pencuri data browser, dan pemindai port untuk meningkatkan pengumpulan data.

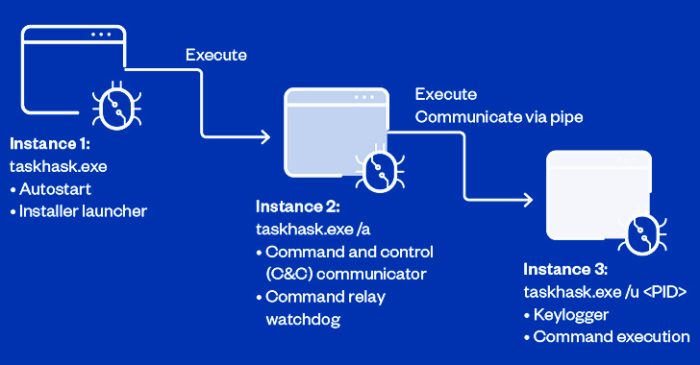

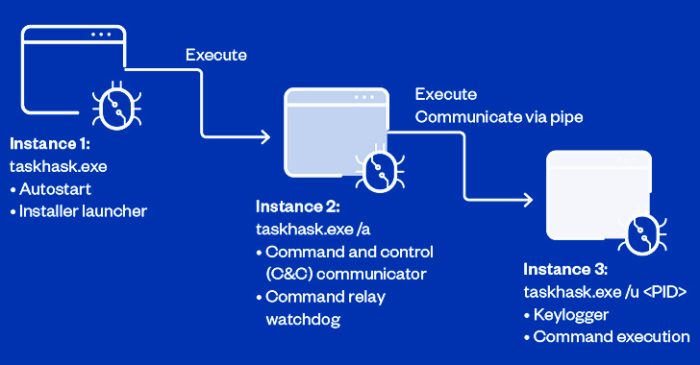

Hal ini mencakup Zingdoor, implan berbasis Go untuk menangkap informasi sistem, menghitung dan mengelola file, dan menjalankan perintah sewenang-wenang; TrillClient, pencuri khusus yang ditulis dalam Go untuk menyedot data dari browser web; dan HemiGate, backdoor yang dapat mencatat penekanan tombol, mengambil tangkapan layar, melakukan operasi file, dan memantau proses.

Hal yang memberikan legitimasi lebih lanjut terhadap motif spionase musuh adalah kecenderungannya untuk secara teratur membersihkan dan menerapkan kembali backdoor pada inang yang terinfeksi dalam upaya untuk mengurangi risiko paparan dan deteksi.

“Earth Estries sangat bergantung pada side-loading DLL untuk memuat berbagai alat dalam gudang senjatanya,” kata para peneliti.

“Untuk meninggalkan jejak sesedikit mungkin, mereka menggunakan serangan penurunan versi PowerShell untuk menghindari deteksi dari mekanisme logging Windows Antimalware Scan Interface (AMSI).”

Aspek penting lainnya dari modus operandi ini adalah penyalahgunaan layanan publik seperti Github, Gmail, AnonFiles, dan File.io untuk bertukar atau mentransfer perintah dan data yang dicuri.

Mayoritas server perintah dan kontrol (C2) berlokasi di AS, India, Australia, Kanada, Tiongkok, Jepang, Finlandia, Afrika Selatan, dan Inggris.

“Dengan mengkompromikan server internal dan akun yang valid, pelaku ancaman dapat melakukan pergerakan lateral dalam jaringan korban dan melakukan aktivitas jahat mereka secara diam-diam,” kata para peneliti.

"Mereka juga menggunakan teknik seperti serangan downgrade PowerShell dan kombinasi side-loading DLL yang baru untuk menghindari deteksi."[]

Share: