The Hacker News

The Hacker News

Cyberthreat.id - Kampanye malware baru diamati menggunakan file konfigurasi OpenBullet berbahaya untuk menargetkan penjahat siber pemula. Tujuannya memberikan trojan akses jarak jauh (RAT) yang mampu mencuri informasi sensitif.

Perusahaan mitigasi bot Kasada mengatakan aktivitas tersebut dirancang untuk "mengeksploitasi jaringan kriminal tepercaya", menggambarkannya sebagai contoh aktor ancaman tingkat lanjut yang "memangsa peretas pemula".

The Hacker News menuliskan bahwa OpenBullet adalah alat pengujian pena sumber terbuka yang sah yang digunakan untuk mengotomatiskan serangan isian kredensial.

Dibutuhkan file konfigurasi yang disesuaikan dengan situs web tertentu dan dapat menggabungkannya dengan daftar kata sandi yang diperoleh melalui cara lain untuk mencatat upaya yang berhasil.

"OpenBullet dapat digunakan dengan Puppeteer, yang merupakan browser tanpa kepala yang dapat digunakan untuk mengotomatiskan interaksi web," kata perusahaan tersebut.

"Ini membuatnya sangat mudah untuk meluncurkan serangan isian kredensial tanpa harus berurusan dengan jendela browser yang muncul."

Konfigurasi, pada dasarnya sepotong kode yang dapat dieksekusi untuk menghasilkan permintaan HTTP terhadap situs web atau aplikasi web target.

Selain itu juga diperdagangkan, atau dijual dalam komunitas kriminal, menurunkan standar aktivitas kriminal dan memungkinkan script kiddies untuk melakukan serangan mereka sendiri.

"Minat untuk membeli konfigurasi, misalnya, dapat menunjukkan bahwa pengguna OpenBullet relatif tidak canggih," kata perusahaan keamanan siber Israel Cybersixgill pada September 2021.

"Tapi itu juga bisa menjadi contoh lain dari pembagian kerja yang sangat efisien di web gelap. Artinya, pelaku ancaman mengiklankan bahwa mereka ingin membeli konfigurasi karena mereka tidak tahu cara membuat skripnya, tetapi karena lebih mudah dan lebih cepat."

Fleksibilitas ini juga bisa menjadi pedang bermata dua, karena membuka jalur serangan baru, hanya menargetkan aktor kriminal lain yang secara aktif mencari file konfigurasi semacam itu di forum peretasan.

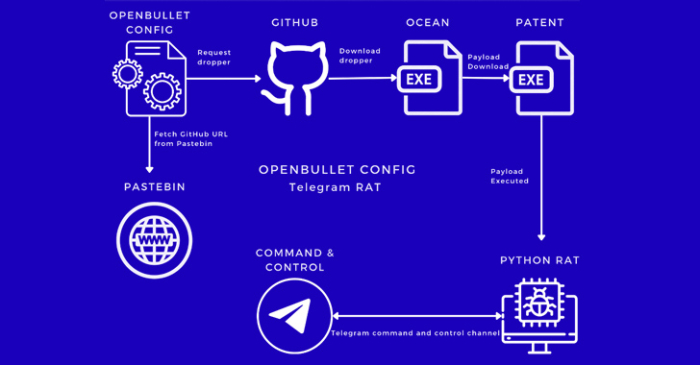

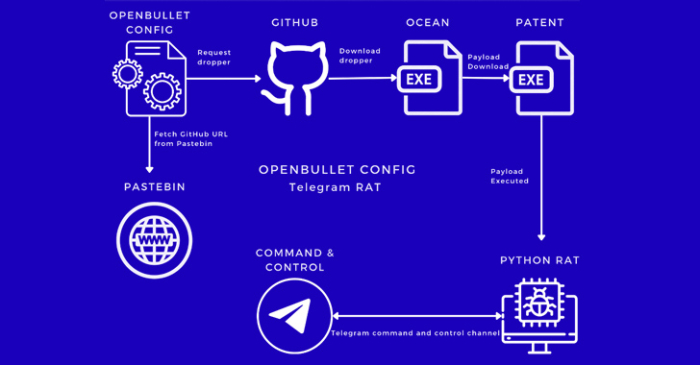

Kampanye yang ditemukan oleh Kasada menggunakan konfigurasi berbahaya yang dibagikan di saluran Telegram untuk menjangkau repositori GitHub guna mengambil dropper berbasis Rust bernama Ocean yang dirancang untuk mengambil muatan tahap selanjutnya dari repositori yang sama.

Dapat dieksekusi, malware berbasis Python yang disebut Paten, akhirnya meluncurkan trojan akses jarak jauh yang menggunakan Telegram sebagai mekanisme perintah-dan-kontrol (C2) dan menjalankan instruksi untuk menangkap tangkapan layar, daftar konten direktori, menghentikan tugas, mengekstraksi dompet crypto informasi, dan mencuri kata sandi dan cookie dari browser web berbasis Chromium.

Browser yang ditargetkan dan dompet crypto termasuk Brave, Google Chrome, Microsoft Edge, Opera, Opera GX, Opera Crypto, Yandex Browser, Atomic, Dash Core, Electron Cash, Electrum, Electrum-LTC, Ethereum Wallet, Exodus, Jaxx Liberty, Litecoin Wallet, dan Mincoin.

Trojan juga berfungsi sebagai clipper untuk memantau clipboard untuk alamat dompet cryptocurrency dan konten pengganti yang cocok dengan ekspresi reguler yang telah ditentukan sebelumnya dengan alamat yang dikendalikan aktor, yang mengarah ke transfer dana yang tidak sah.

Dua dari alamat dompet Bitcoin yang dioperasikan oleh musuh telah menerima total $1.703,15 selama dua bulan terakhir, yang kemudian dicuci menggunakan pertukaran crypto anonim yang dikenal sebagai Fixed Float.

“Distribusi konfigurasi OpenBullet berbahaya di dalam Telegram adalah vektor infeksi baru, kemungkinan menargetkan komunitas kriminal ini karena seringnya menggunakan cryptocurrency,” kata para peneliti.

"Ini memberikan peluang bagi penyerang untuk membentuk koleksi mereka ke kelompok sasaran tertentu dan mendapatkan dana, akun, atau akses anggota lain. Seperti kata pepatah lama, tidak ada kehormatan di antara pencuri."[]

Share: