The Hacker News

The Hacker News

Cyberthreat.id - Strain malware baru yang dikenal sebagai BundleBot telah diam-diam beroperasi di bawah radar dengan memanfaatkan teknik penyebaran file tunggal .NET, memungkinkan pelaku ancaman untuk menangkap informasi sensitif dari host yang disusupi.

"BundleBot menyalahgunakan bundel dotnet (file tunggal), format mandiri yang menghasilkan deteksi statis yang sangat rendah atau tidak ada sama sekali," kata Check Point dalam laporan yang diterbitkan minggu ini sebagaimana dikutip The Hacker News.

Ditambahkan juga bahwa: "biasanya didistribusikan melalui Iklan Facebook dan akun yang disusupi yang mengarah ke situs web yang menyamar sebagai utilitas program reguler, alat AI, dan permainan."

Beberapa situs web ini bertujuan untuk meniru Google Bard, chatbot kecerdasan buatan generatif percakapan perusahaan, membujuk korban untuk mengunduh arsip RAR palsu ("Google_AI.rar") yang dihosting di layanan penyimpanan cloud yang sah seperti Dropbox.

File arsip, ketika dibongkar, berisi file yang dapat dieksekusi ("GoogleAI.exe"), yang merupakan file tunggal .NET, aplikasi mandiri ("GoogleAI.exe") yang, pada gilirannya, menggabungkan file DLL ("GoogleAI.dll"), yang bertanggung jawab untuk mengambil arsip ZIP yang dilindungi kata sandi dari Google Drive.

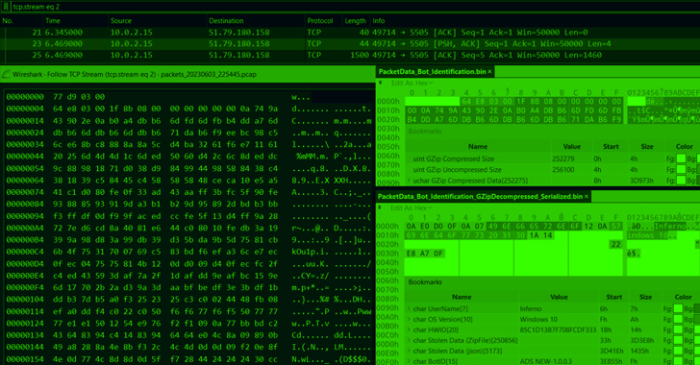

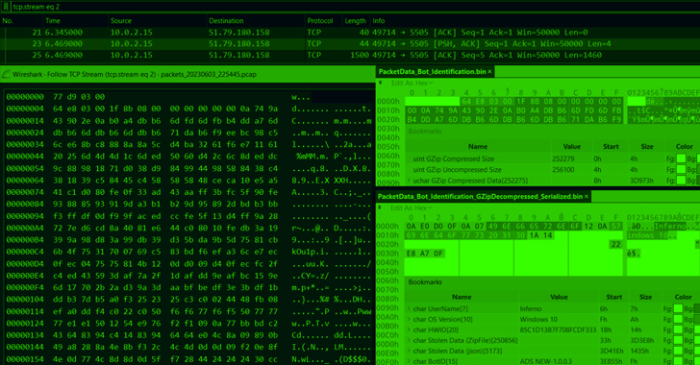

Konten yang diekstraksi dari file ZIP ("ADSNEW-1.0.0.3.zip") adalah file tunggal .NET lainnya, aplikasi mandiri ("RiotClientServices.exe") yang menggabungkan muatan BundleBot ("RiotClientServices.dll") dan serializer data paket perintah-dan-kontrol (C2) ("LirarySharing.dll").

"Perakitan RiotClientServices.dll adalah pencuri/bot kustom baru yang menggunakan perpustakaan LirarySharing.dll untuk memproses dan membuat serial data paket yang dikirim ke C2 sebagai bagian dari komunikasi bot," kata perusahaan keamanan siber Israel.

Artefak biner menggunakan penyamaran yang dibuat khusus dan kode sampah dalam upaya menolak analisis, dan hadir dengan kemampuan untuk menyedot data dari browser web, menangkap tangkapan layar, mengambil token Discord, informasi dari Telegram, dan detail akun Facebook.

Check Point mengatakan mereka juga mendeteksi sampel BundleBot kedua yang hampir identik dalam semua aspek kecuali penggunaan HTTPS untuk mengekstraksi informasi ke server jarak jauh dalam bentuk arsip ZIP.

Penggunaan umpan Google Bard seharusnya tidak mengherankan, mengingat popularitas alat AI semacam itu telah dimanfaatkan oleh penjahat dunia maya dalam beberapa bulan terakhir untuk menipu pengguna di platform seperti Facebook agar tanpa sadar mengunduh berbagai malware pencuri info seperti Doenerium.

“Metode pengiriman melalui Iklan Facebook dan akun yang dikompromikan adalah sesuatu yang telah disalahgunakan oleh pelaku ancaman untuk sementara waktu, masih menggabungkannya dengan salah satu kemampuan malware yang terungkap (untuk mencuri informasi akun Facebook korban) dapat berfungsi sebagai rutinitas makan sendiri yang rumit,” catat perusahaan.

Perkembangan itu terjadi ketika Malwarebytes menemukan kampanye baru yang menggunakan posting bersponsor dan akun terverifikasi yang disusupi yang menyamar sebagai Pengelola Iklan Facebook untuk membujuk pengguna agar mengunduh ekstensi Google Chrome palsu yang dirancang untuk mencuri informasi login Facebook.

Pengguna yang mengeklik tautan tersemat diminta untuk mengunduh file arsip RAR yang berisi file penginstal MSI yang, pada bagiannya, meluncurkan skrip batch untuk menelurkan jendela Google Chrome baru dengan ekstensi berbahaya yang dimuat menggunakan bendera "--load-extension" –

"Ekstensi khusus itu dengan cerdik disamarkan sebagai Google Translate dan dianggap 'Bebas' karena dimuat dari komputer lokal, bukan dari Toko Web Chrome," Jérôme Segura, direktur intelijen ancaman di Malwarebytes, menjelaskan, mencatat bahwa "sepenuhnya berfokus pada Facebook dan mengambil informasi penting yang memungkinkan penyerang masuk ke akun."

Data yang ditangkap selanjutnya dikirim menggunakan Google Analytics API untuk mengatasi kebijakan keamanan konten (CSP) yang diberlakukan untuk memitigasi skrip lintas situs (XSS) dan serangan injeksi data.

Pelaku ancaman di balik aktivitas tersebut diduga berasal dari Vietnam, yang dalam beberapa bulan terakhir menunjukkan minat yang tajam untuk menargetkan akun bisnis dan iklan Facebook. Lebih dari 800 korban di seluruh dunia telah terkena dampaknya, dengan 310 di antaranya berlokasi di A.S.

"Penipu memiliki banyak waktu luang dan menghabiskan waktu bertahun-tahun untuk mempelajari dan memahami cara menyalahgunakan media sosial dan platform cloud, di mana selalu ada perlombaan senjata untuk mencegah aktor jahat keluar," kata Segura.

"Ingat bahwa tidak ada peluru perak dan apa pun yang terdengar terlalu bagus untuk menjadi kenyataan mungkin merupakan penipuan yang terselubung."[]

Share: