The Hacker News

The Hacker News

Cyberthreat.id - Peneliti keamanan siber menemukan worm penargetan cloud baru, peer-to-peer (P2P) yang disebut P2PInfect yang menargetkan instans Redis yang rentan untuk eksploitasi lanjutan.

"P2PInfect mengeksploitasi server Redis yang berjalan di Sistem Operasi Linux dan Windows membuatnya lebih terukur dan kuat daripada worm lainnya," kata peneliti Palo Alto Networks Unit 42 William Gamazo dan Nathaniel Quist kepada The Hacker News.

"Worm ini juga ditulis dalam Rust, bahasa pemrograman yang sangat skalabel dan ramah cloud."

Diperkirakan sebanyak 934 sistem Redis unik mungkin rentan terhadap ancaman tersebut. Instance P2PInfect pertama yang diketahui terdeteksi pada 11 Juli 2023.

Karakteristik penting dari worm ini adalah kemampuannya untuk menginfeksi instans Redis yang rentan dengan mengeksploitasi kerentanan melarikan diri sandbox Lua kritis, CVE-2022-0543 (skor CVSS: 10.0), yang sebelumnya telah dieksploitasi untuk mengirimkan beberapa keluarga malware seperti Muhstik, Redigo, dan HeadCrab selama setahun terakhir.

Unit 42 mengatakan kepada The Hacker News bahwa mereka tidak menemukan bukti untuk menghubungkan P2PInfect ke kampanye Redigo dan HeadCrab, mengutip perbedaan dalam bahasa pemrograman yang digunakan (Rust vs. Golang) dan metode eksploitasi itu sendiri.

Redigo dan HeadCrab "terkait dengan serangan sinkronisasi modul 'Primer/Sekunder' Redis," kata William Gamazo, peneliti keamanan utama di Palo Alto Networks.

"Teknik itu digunakan saat instans Redis yang disusupi dipindahkan dari instans Primer ke instans Sekunder yang memungkinkan penyerang mengontrol instans yang disusupi. Kami tidak yakin teknik serangan ini dikaitkan dengan benar dengan CVE-2022-0543."

"Serangan P2PInfect dikaitkan langsung dengan pelarian LUA Sandbox seperti yang dibahas dalam CVE-2022-0543, di mana penyerang memanfaatkan perpustakaan LUA untuk menyuntikkan skrip RCE untuk dijalankan pada host yang disusupi. Ini lebih erat terkait dengan eksploitasi Muhstik. Namun, Muhstik dan P2PInfect juga diyakini tidak terhubung."

Akses awal yang diberikan oleh eksploitasi yang berhasil kemudian dimanfaatkan untuk mengirimkan dropper payload yang membangun komunikasi peer-to-peer (P2P) ke jaringan P2P yang lebih besar dan mengambil binari berbahaya tambahan, termasuk perangkat lunak pemindaian untuk menyebarkan malware ke host Redis dan SSH lainnya yang terpapar.

"Instance yang terinfeksi kemudian bergabung dengan jaringan P2P untuk memberikan akses ke muatan lain ke instance Redis yang disusupi di masa mendatang," kata para peneliti.

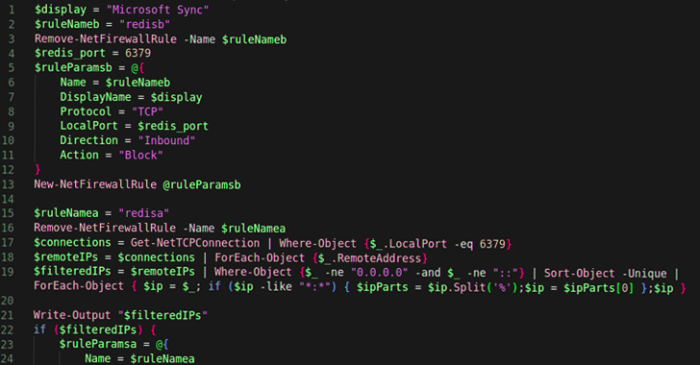

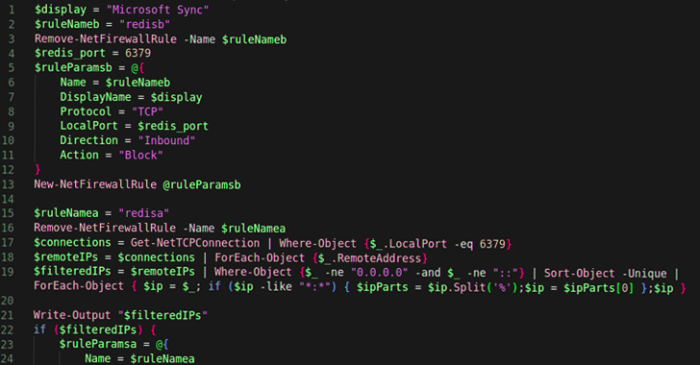

Malware juga menggunakan skrip PowerShell untuk membangun dan memelihara komunikasi antara host yang disusupi dan jaringan P2P, menawarkan akses terus-menerus kepada pelaku ancaman.

Terlebih lagi, P2PInfect versi Windows menggabungkan komponen Monitor untuk memperbarui sendiri dan meluncurkan versi baru.

“Sebagai basis data dalam memori paling populer di dunia, tidak mengherankan jika instalasi Redis sering menjadi target pelaku ancaman, dan kami senang melihat peneliti keamanan siber secara aktif bekerja untuk menemukan pelaku jahat ini. Kami sebelumnya telah melihat malware lain dibuat untuk manfaatkan CVE-2022-0543, sebuah kerentanan yang dibuat oleh bagaimana versi tertentu dari Debian Linux mengemas mesin Lua untuk open source Redis." kata juru bicara Redis kepada The Hacker News.

"Perangkat lunak Redis Enterprise membundel versi keras dari modul Lua yang tidak rentan terhadap kerentanan ini. Dengan demikian, pelanggan yang menjalankan perangkat lunak berlisensi Redis Enterprise tidak berisiko terkena CVE-2022-0543 dan P2PInfect. Pengguna Redis open source didorong untuk gunakan distribusi resmi yang tersedia langsung dari redis.io"

Tidak segera diketahui apa tujuan akhir dari kampanye ini, dengan Unit 42 mencatat bahwa tidak ada bukti pasti tentang cryptojacking meskipun ada kata "penambang" dalam kode sumber toolkit.

Meskipun demikian, malware tersebut diyakini sengaja dibuat untuk mengkompromikan sebanyak mungkin contoh rentan Redis di berbagai platform, kemungkinan sebagai persiapan untuk "serangan yang lebih mampu" yang mempersenjatai perintah-dan-kontrol P2P (C2) yang kuat ini.

Aktivitas tersebut belum dikaitkan dengan kelompok aktor ancaman terkenal yang terkenal menyerang lingkungan cloud seperti Adept Libra (alias TeamTNT), Aged Libra (alias Rocke), Libra Otomatis (alias PURPLEURCHIN), Money Libra (alias Kinsing), Libra yang Dikembalikan (alias 8220 Gang), atau Pencuri Libra (alias WatchDog).

Perkembangan ini terjadi ketika aset cloud yang salah konfigurasi dan rentan ditemukan dalam hitungan menit oleh aktor jahat yang terus-menerus memindai internet untuk melakukan serangan canggih.

"Worm P2PInfect tampaknya dirancang dengan baik dengan beberapa pilihan pengembangan modern," kata para peneliti.

"Desain dan pembangunan jaringan P2P untuk melakukan propagasi otomatis malware bukanlah sesuatu yang biasa terlihat dalam penargetan cloud atau lanskap ancaman cryptojacking."[]

Share: