The Hacker News

The Hacker News

Cyberthreat.id - Pelaku ancaman memanfaatkan teknologi WebAPK Android untuk mengelabui pengguna yang tidak menaruh curiga agar memasang aplikasi web berbahaya di ponsel Android yang dirancang untuk menangkap informasi pribadi yang sensitif.

"Serangan itu dimulai dengan para korban menerima pesan SMS yang menyarankan perlunya memperbarui aplikasi mobile banking," kata peneliti dari CSIRT KNF dalam sebuah analisis yang dirilis pekan lalu sebagaimana dikutip The Hacker News.

"Tautan yang terdapat dalam pesan mengarah ke situs yang menggunakan teknologi WebAPK untuk memasang aplikasi berbahaya di perangkat korban."

Aplikasi tersebut menyamar sebagai PKO Bank Polski, sebuah perusahaan perbankan dan jasa keuangan multinasional yang berkantor pusat di Warsawa. Rincian kampanye tersebut pertama kali dibagikan oleh perusahaan cybersecurity Polandia RIFFSEC.

WebAPK memungkinkan pengguna untuk menginstal aplikasi web progresif (PWA) ke layar utama mereka di perangkat Android tanpa harus menggunakan Google Play Store.

"Saat pengguna menginstal PWA dari Google Chrome dan WebAPK digunakan, server pencetakan "mint" (paket) dan menandatangani APK untuk PWA," Google menjelaskan dalam dokumentasinya.

"Proses itu memakan waktu, tetapi ketika APK sudah siap, browser menginstal aplikasi itu secara diam-diam di perangkat pengguna. Karena penyedia tepercaya (Layanan Play atau Samsung) menandatangani APK, ponsel menginstalnya tanpa menonaktifkan keamanan, seperti aplikasi apa pun yang datang. dari toko. Tidak perlu mengesampingkan aplikasi."

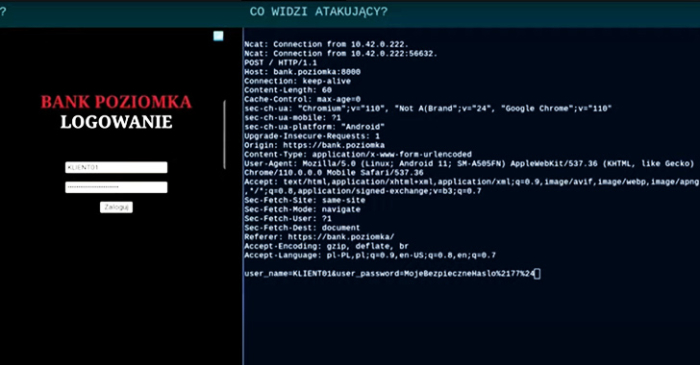

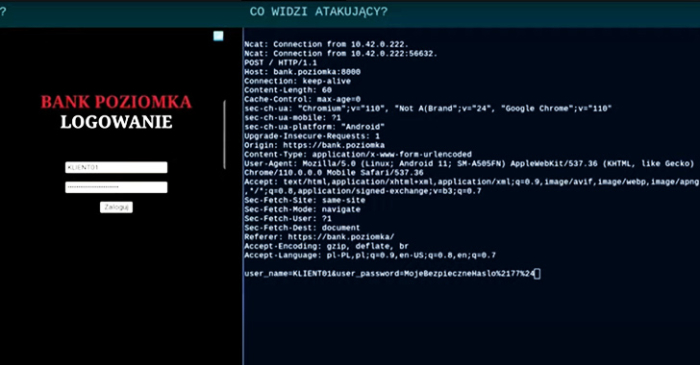

Setelah diinstal, aplikasi perbankan palsu ("org.chromium.webapk.a798467883c056fed_v2") mendesak pengguna untuk memasukkan kredensial dan token autentikasi dua faktor (2FA), yang secara efektif mengakibatkan pencurian.

“Salah satu tantangan dalam melawan serangan tersebut adalah kenyataan bahwa aplikasi WebAPK menghasilkan nama paket dan checksum yang berbeda pada setiap perangkat,” kata CSIRT KNF.

"Mereka dibuat secara dinamis oleh mesin Chrome, yang membuat penggunaan data ini sebagai Indikator Kompromi (IoC) menjadi sulit."

Untuk mengatasi ancaman tersebut, disarankan untuk memblokir situs web yang menggunakan mekanisme WebAPK untuk melakukan serangan phishing.

Perkembangan tersebut terjadi ketika Resecurity mengungkapkan bahwa penjahat dunia maya semakin memanfaatkan alat spoofing perangkat khusus untuk Android yang dipasarkan di web gelap dalam upaya untuk menyamar sebagai pemegang akun yang disusupi dan melewati kontrol anti-penipuan.

Alat antideteksi, termasuk Enclave Service dan MacFly, mampu memalsukan sidik jari perangkat seluler dan perangkat lunak lain serta parameter jaringan yang dianalisis oleh sistem anti-penipuan, dengan pelaku ancaman juga memanfaatkan kontrol penipuan yang lemah untuk melakukan transaksi tanpa izin melalui telepon pintar menggunakan malware perbankan seperti sebagai TimpDoor dan Clientor.

"Penjahat dunia maya menggunakan alat ini untuk mengakses akun yang dikompromikan dan menyamar sebagai pelanggan yang sah dengan mengeksploitasi file cookie yang dicuri, meniru pengenal perangkat hiper-granular, dan memanfaatkan pengaturan jaringan unik korban penipuan," kata perusahaan keamanan dunia maya itu.[]

Share: