The Hacker News

The Hacker News

Cyberthreat.id - Peneliti keamanan siber telah menemukan infrastruktur serangan yang digunakan sebagai bagian dari "potentially massive campaign" terhadap lingkungan cloud-native.

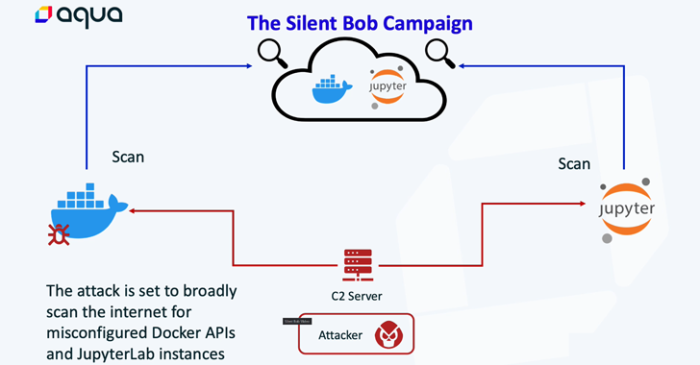

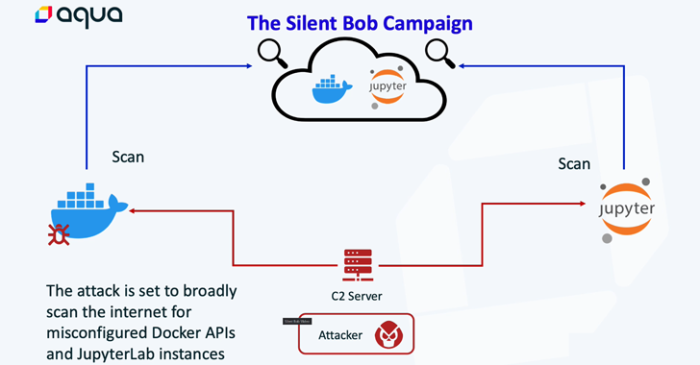

"Infrastruktur ini sedang dalam tahap awal pengujian dan penerapan, dan terutama konsisten dengan cloud worm yang agresif, yang dirancang untuk diterapkan pada API JupyterLab dan Docker yang terbuka untuk menyebarkan malware Tsunami, pembajakan kredensial cloud, pembajakan sumber daya, dan infestasi lebih lanjut dari worm," kata perusahaan keamanan cloud Aqua kepada The Hacker News.

Aktivitas tersebut, menurut The Hacker News, dijuluki Silentbob mengacu pada domain AnonDNS yang dibuat oleh penyerang, dikatakan terkait dengan grup cryptojacking terkenal yang dilacak sebagai TeamTNT, mengutip tumpang tindih dalam taktik, teknik, dan prosedur (TTP). Namun, keterlibatan "peniru tingkat lanjut" belum dikesampingkan.

Investigasi Aqua dipicu setelah serangan yang menargetkan honeypot-nya pada awal Juni 2023, yang mengarah ke penemuan empat gambar kontainer berbahaya yang dirancang untuk mendeteksi instance Docker dan Jupyter Lab yang terbuka dan menyebarkan penambang cryptocurrency serta backdoor Tsunami.

Prestasi ini dicapai melalui skrip shell yang diprogram untuk diluncurkan saat wadah dimulai dan digunakan untuk menyebarkan pemindai ZGrab berbasis Go untuk menemukan server yang salah konfigurasi. Docker sejak itu menghapus gambar dari registri publik. Daftar gambar di bawah ini:

shanidmk/sysapp, selain menjalankan penambang mata uang kripto pada host yang terinfeksi, dikonfigurasi untuk mengunduh dan menjalankan binari tambahan, yang menurut Aqua bisa berupa penambang kripto cadangan atau malware Tsunami.

Juga diunduh oleh penampung adalah file bernama "aws.sh.txt", sebuah skrip yang kemungkinan dirancang untuk secara sistematis memindai lingkungan untuk kunci AWS untuk eksfiltrasi berikutnya.

Aqua mengatakan menemukan 51 server dengan contoh JupyterLab yang terbuka di alam liar, yang semuanya telah dieksploitasi secara aktif atau menunjukkan tanda-tanda eksploitasi oleh pelaku ancaman. Ini termasuk "serangan manual langsung pada salah satu server yang menggunakan pemindaian massal untuk memindai API Docker yang terbuka."

"Awalnya, penyerang mengidentifikasi server yang salah konfigurasi (baik Docker API atau JupyterLab) dan menyebarkan kontainer atau menggunakan Command Line Interface (CLI) untuk memindai dan mengidentifikasi korban tambahan," kata peneliti keamanan Ofek Itach dan Assaf Morag.

"Proses ini dirancang untuk menyebarkan malware ke semakin banyak server. Payload sekunder dari serangan ini termasuk penambang crypto dan backdoor, yang terakhir menggunakan malware Tsunami sebagai senjata pilihannya."[]

Share: