The Hacker News

The Hacker News

Cyberthreat.id - Sebuah kelompok negara-bangsa China telah diamati menargetkan Kementerian Luar Negeri dan kedutaan besar di Eropa menggunakan teknik penyelundupan HTML untuk mengirimkan trojan akses jarak jauh PlugX pada sistem yang disusupi.

Perusahaan Cybersecurity Check Point mengatakan aktivitas, yang dijuluki SmugX, telah berlangsung setidaknya sejak Desember 2022, menambahkan itu adalah bagian dari tren yang lebih luas dari musuh China yang mengalihkan fokus mereka ke Eropa.

"Kampanye menggunakan metode pengiriman baru untuk menyebarkan (terutama - Penyelundupan HTML) varian baru dari PlugX, sebuah implan yang biasanya dikaitkan dengan berbagai aktor ancaman China," kata Check Point seperti dikutip The Hacker News.

"Meskipun muatannya sendiri tetap mirip dengan yang ditemukan pada varian PlugX yang lebih lama, metode pengirimannya menghasilkan tingkat deteksi yang rendah, yang hingga saat ini membantu kampanye terbang di bawah radar."

Identitas pasti dari aktor ancaman di balik operasi ini agak kabur, meskipun petunjuk yang ada menunjuk ke arah Mustang Panda, yang juga berbagi tumpang tindih dengan cluster yang dilacak sebagai Earth Preta, RedDelta, dan penunjukan Camaro Dragon milik Check Point.

Namun, perusahaan mengatakan ada "bukti yang tidak cukup" pada tahap ini untuk secara meyakinkan mengaitkannya dengan kolektif musuh.

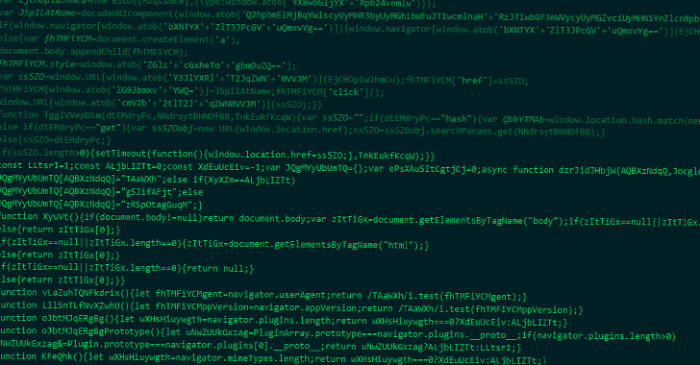

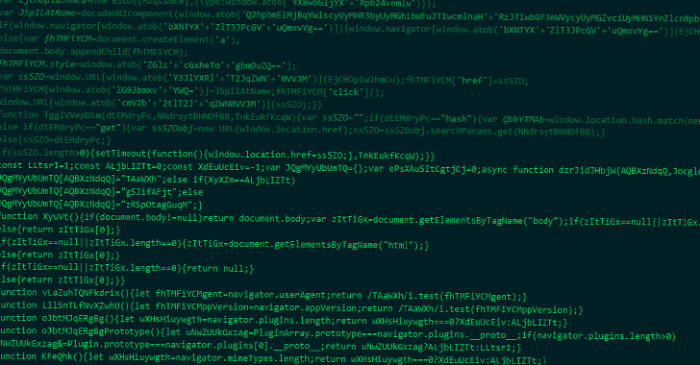

Urutan serangan terbaru sangat penting untuk penggunaan HTML Smuggling – teknik diam-diam di mana fitur HTML5 dan JavaScript yang sah disalahgunakan untuk merakit dan meluncurkan malware – dalam dokumen umpan yang dilampirkan ke email spear-phishing.

"Penyelundupan HTML menggunakan atribut HTML5 yang dapat bekerja offline dengan menyimpan biner dalam gumpalan data yang tidak dapat diubah dalam kode JavaScript," Trustwave mencatat awal Februari ini. "Gumpalan data, atau muatan yang disematkan, didekodekan menjadi objek file saat dibuka melalui browser web."

Analisis dokumen, yang diunggah ke basis data malware VirusTotal, mengungkapkan bahwa dokumen tersebut dirancang untuk menargetkan diplomat dan entitas pemerintah di Ceko, Hongaria, Slovakia, Inggris, Ukraina, dan kemungkinan juga Prancis dan Swedia.

Dalam satu contoh, tulis The Hacker News, pelaku ancaman dikatakan telah menggunakan iming-iming bertema Uyghur ("China Mencoba Memblokir Pembicara Uighur Terkemuka di UN.docx") yang, ketika dibuka, memberi suar ke server eksternal melalui pelacakan yang tertanam dan tidak terlihat piksel untuk mengekstraksi data pengintaian.

Proses infeksi multi-tahap menggunakan metode pemuatan samping DLL untuk mendekripsi dan meluncurkan muatan akhir, PlugX.

Juga disebut Korplug, malware tersebut berasal dari tahun 2008 dan merupakan trojan modular yang mampu mengakomodasi "beragam plugin dengan fungsi berbeda" yang memungkinkan operator untuk melakukan pencurian file, tangkapan layar, keystroke logging, dan eksekusi perintah.

"Selama kami menyelidiki sampel, aktor ancaman mengirimkan skrip batch, dikirim dari server C&C, yang dimaksudkan untuk menghapus jejak aktivitas mereka," kata Check Point.

"Skrip ini, bernama del_RoboTask Update.bat, menghapus file yang dapat dieksekusi yang sah, DLL pemuat PlugX, dan kunci registri yang diimplementasikan untuk kegigihan, dan akhirnya menghapus dirinya sendiri. Kemungkinan ini adalah hasil dari kesadaran pelaku ancaman bahwa mereka berada di bawah pengawasan."[]

Share: