The Hacker News

The Hacker News

Cyberthreat.id - Badan Keamanan Nasional AS (NSA) pada hari Kamis merilis panduan untuk membantu organisasi mendeteksi dan mencegah infeksi bootkit Antarmuka Firmware Terpadu yang Dapat Diperluas (UEFI) yang disebut BlackLotus.

Untuk itu, The Hacker News menuliskan, agensi merekomendasikan agar "pemilik infrastruktur mengambil tindakan dengan memperkuat kebijakan yang dapat dijalankan pengguna dan memantau integritas partisi boot."

BlackLotus adalah solusi crimeware canggih yang pertama kali disorot pada Oktober 2022 oleh Kaspersky. Bootkit UEFI yang mampu melewati perlindungan Boot Aman Windows, sampel malware telah muncul di alam liar.

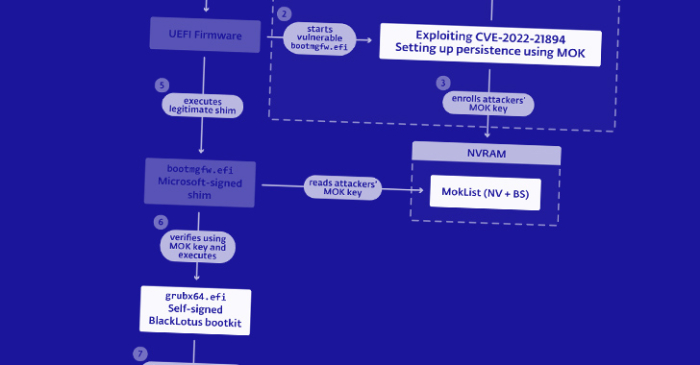

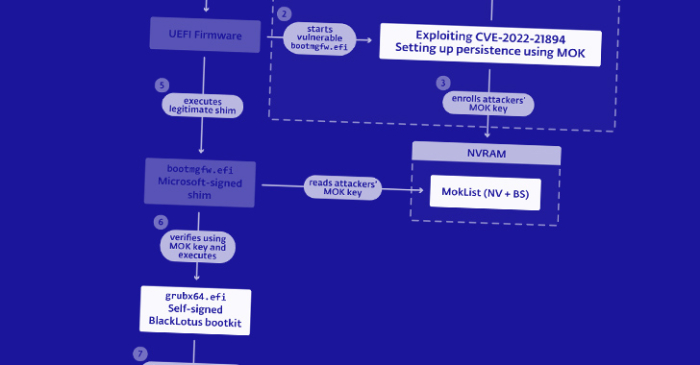

Hal ini dilakukan dengan memanfaatkan kelemahan Windows yang dikenal yang disebut Baton Drop (CVE-2022-21894, skor CVSS: 4.4) yang ditemukan di boot loader rentan yang tidak ditambahkan ke dalam daftar pencabutan Secure Boot DBX. Kerentanan telah diatasi oleh Microsoft pada Januari 2022.

Celah ini dapat dimanfaatkan oleh pelaku ancaman untuk mengganti pemuat boot yang telah ditambal sepenuhnya dengan versi yang rentan dan menjalankan BlackLotus pada titik akhir yang disusupi.

Bootkit UEFI seperti BlackLotus memberi aktor ancaman kendali penuh atas prosedur booting sistem operasi, sehingga memungkinkan untuk mengganggu mekanisme keamanan dan menerapkan muatan tambahan dengan hak istimewa yang lebih tinggi.

Perlu dicatat bahwa BlackLotus bukanlah ancaman firmware, dan sebaliknya mengasah pada tahap perangkat lunak paling awal dari proses boot untuk mencapai kegigihan dan penghindaran. Tidak ada bukti bahwa malware tersebut menargetkan sistem Linux.

"Bootkit UEFI mungkin kalah tersembunyi jika dibandingkan dengan implan firmware [...] karena bootkit terletak di partisi disk FAT32 yang mudah diakses," kata peneliti ESET Martin Smolár dalam analisis BlackLotus pada Maret 2023.

"Namun, menjalankan sebagai bootloader memberi mereka kemampuan yang hampir sama dengan implan firmware, tetapi tanpa harus mengatasi pertahanan flash SPI bertingkat, seperti bit perlindungan BWE, BLE, dan PRx, atau perlindungan yang disediakan oleh perangkat keras (seperti Intel Boot Penjaga).

Selain menerapkan pembaruan Patch Tuesday Mei 2023 dari Microsoft, yang mengatasi cacat bypass Boot Aman kedua (CVE-2023-24932, skor CVSS: 6,7) yang dieksploitasi oleh BlackLotus, organisasi disarankan untuk melakukan langkah-langkah mitigasi berikut –

Microsoft, pada bagiannya, mengambil pendekatan bertahap untuk sepenuhnya menutup vektor serangan. Perbaikan diharapkan akan tersedia secara umum pada kuartal pertama 2024.[]

Share: