The Hacker News

The Hacker News

Cyberthreat.id – Kelompok hacker terkenal, Grup Lazarus, kini ditemukan menargetkan versi rentan server Microsoft Internet Information Services (IIS) sebagai rute pelanggaran awal untuk menyebarkan malware pada sistem yang ditargetkan.

Menurut laporan The Hacker News, temuan ini berasal dari Pusat Tanggap Darurat Keamanan AhnLab (ASEC), yang merinci penyalahgunaan lanjutan ancaman persisten (APT) dari teknik pemuatan samping DLL untuk menjalankan muatan sewenang-wenang.

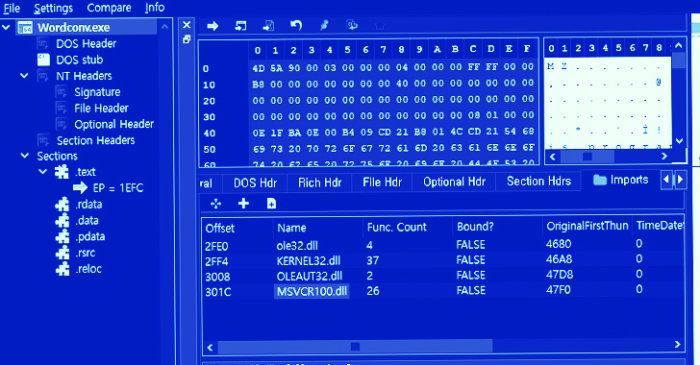

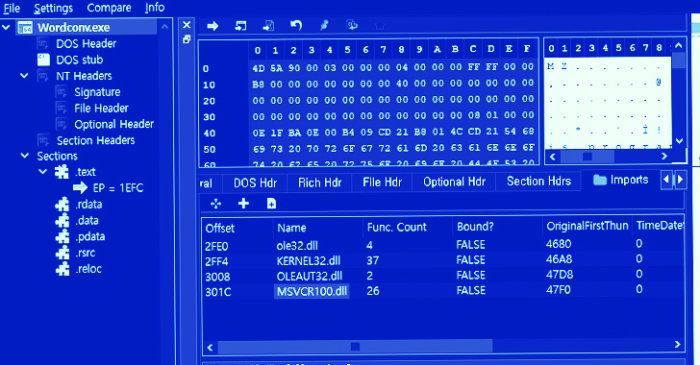

"Aktor ancaman menempatkan DLL berbahaya (msvcr100.dll) di jalur folder yang sama dengan aplikasi normal (Wordconv.exe) melalui proses server web Windows IIS, w3wp.exe," jelas ASEC. "Mereka kemudian menjalankan aplikasi normal untuk memulai eksekusi DLL jahat."

Disebutkan, pemuatan samping DLL --mirip dengan pembajakan urutan pencarian DLL-- mengacu pada eksekusi proxy dari DLL nakal melalui biner jinak yang ditanam di direktori yang sama.

The Hacker News melaporkan bahwa, Lazarus adalah kelompok yang berkemampuan tinggi dan tanpa henti terkait dengan Korea Utara, baru-baru ini terlihat memanfaatkan teknik yang sama sehubungan dengan serangan rantai pasokan yang mengalir pada penyedia layanan komunikasi perusahaan 3CX.

Ditambahkan, pustaka msvcr100.dll yang berbahaya, pada bagiannya, dirancang untuk mendekripsi muatan yang disandikan yang kemudian dijalankan di memori. Malware dikatakan sebagai varian dari artefak serupa yang ditemukan oleh ASEC tahun lalu dan bertindak sebagai pintu belakang untuk berkomunikasi dengan server yang dikendalikan aktor.

Rantai serangan selanjutnya mensyaratkan eksploitasi plugin Notepad ++ sumber terbuka yang dihentikan yang disebut Quick Color Picker untuk mengirimkan malware tambahan untuk memfasilitasi pencurian kredensial dan pergerakan lateral.

Perkembangan terbaru menunjukkan keragaman serangan Lazarus dan kemampuannya untuk menggunakan seperangkat alat ekstensif terhadap korban untuk melakukan operasi spionase jangka panjang.

"Secara khusus, karena kelompok ancaman terutama menggunakan teknik pemuatan sisi DLL selama infiltrasi awal mereka, perusahaan harus secara proaktif memantau hubungan eksekusi proses yang tidak normal dan mengambil tindakan pencegahan untuk mencegah kelompok ancaman melakukan aktivitas seperti eksfiltrasi informasi dan pergerakan lateral, " kata ASEC.

Temuan itu juga muncul ketika Departemen Keuangan AS menjatuhkan sanksi kepada empat entitas dan satu individu yang terlibat dalam aktivitas siber jahat dan skema penggalangan dana yang bertujuan untuk mendukung prioritas strategis Korea Utara.

Ini termasuk Pyongyang University of Automation, Biro Pengintaian Teknis dan unit dunia maya bawahannya, Pusat Penelitian ke-110, Perusahaan Kerjasama Teknologi Informasi Chinyong, dan warga negara Korea Utara bernama Kim Sang Man.

Grup Lazarus dan berbagai kelompoknya diyakini dioperasikan oleh Biro Pengintaian Teknis, yang mengawasi pengembangan taktik dan alat siber ofensif Korea Utara.

Negara yang terkena sanksi, selain terlibat dalam pencurian mata uang kripto dan operasi spionase, diketahui menghasilkan pendapatan ilegal dari tenaga kerja pekerja IT terampil yang berpose dengan identitas fiktif untuk mendapatkan pekerjaan di sektor teknologi dan mata uang virtual di seluruh dunia.

“Mereka melakukan aktivitas dunia maya berbahaya dan menyebarkan pekerja teknologi informasi (TI) yang secara curang mendapatkan pekerjaan untuk menghasilkan pendapatan, termasuk dalam mata uang virtual, untuk mendukung rezim Kim dan prioritasnya, seperti senjata pemusnah massal dan program rudal balistik yang melanggar hukum," kata departemen itu.

"Para pekerja ini dengan sengaja mengaburkan identitas, lokasi, dan kebangsaan mereka, biasanya menggunakan persona palsu, akun proksi, identitas curian, dan dokumentasi palsu untuk melamar pekerjaan di perusahaan-perusahaan ini."

“Mereka menghasilkan ratusan juta dolar setahun dengan terlibat dalam berbagai pekerjaan pengembangan TI, termasuk platform kerja lepas (situs web/aplikasi) dan pengembangan cryptocurrency, setelah mendapatkan kontrak kerja lepas dari perusahaan di seluruh dunia,” pemerintah Korea Selatan memberi peringatan pada Desember 2022.[]

Share: