The Hacker News

The Hacker News

Cyberthreat.id – Pasar gelab, Dark Web, saat ini sedang memasarkan malware baru pencuri "all-in-one" bernama EvilExtractor (juga dieja Evil Extractor). Malware tersebut, selain mengumpulkan file, juga dapat mengaktifkan webcam dan menangkap tangkapan layar. Sasaran pembelinya adalah pelaku ancaman untuk mencuri data dan file dari sistem Windows.

"Ini mencakup beberapa modul yang semuanya bekerja melalui layanan FTP," kata peneliti Fortinet FortiGuard Labs, Cara Lin, sebagaimana dipublikasikan The Hacker News, Senin (24 April 2023).

"Ini juga berisi pemeriksaan lingkungan dan fungsi Anti-VM. Tujuan utamanya tampaknya untuk mencuri data dan informasi browser dari titik akhir yang dikompromikan dan kemudian mengunggahnya ke server FTP penyerang."

Perusahaan keamanan jaringan tersebut mengatakan telah mengamati lonjakan serangan yang menyebarkan malware di alam liar pada Maret 2023, dengan mayoritas korban berlokasi di Eropa dan AS.

Sementara dipasarkan sebagai alat pendidikan, EvilExtractor telah diadopsi oleh pelaku ancaman untuk digunakan sebagai pencuri informasi.

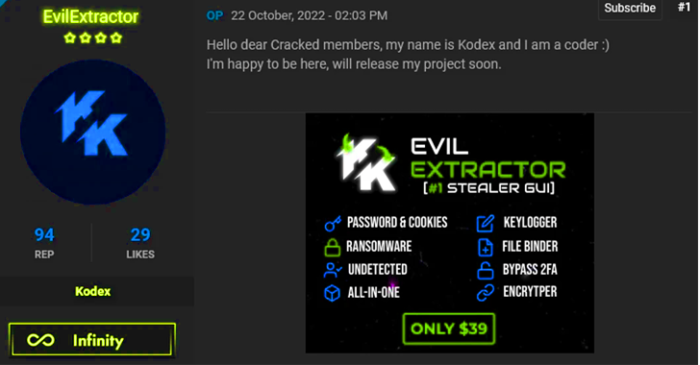

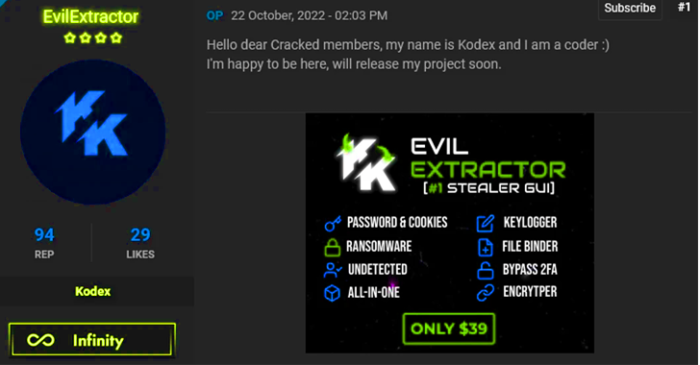

Dijual oleh seorang aktor bernama Kodex di forum kejahatan dunia maya seperti Cracked sejak 22 Oktober 2022, kodex terus diperbarui dan dikemas dalam berbagai modul untuk menyedot metadata sistem, kata sandi, dan cookie dari berbagai browser web, serta merekam penekanan tombol dan bahkan bertindak sebagai ransomware dengan mengenkripsi file pada sistem target.

Malware tersebut juga telah digunakan sebagai bagian dari kampanye email phishing yang terdeteksi pada 30 Maret 2023. Email tersebut memikat penerima untuk meluncurkan file yang dapat dieksekusi yang menyamar sebagai dokumen PDF dengan dalih mengonfirmasi "detail akun" mereka. "

Biner "Account_Info.exe" adalah program Python yang dikaburkan yang dirancang untuk meluncurkan pemuat .NET yang menggunakan skrip PowerShell yang disandikan Base64 untuk meluncurkan EvilExtractor.

"EvilExtractor digunakan sebagai pencuri info komprehensif dengan berbagai fitur jahat, termasuk ransomware," kata Lin. "Skrip PowerShell-nya dapat menghindari deteksi di .NET loader atau PyArmor. Dalam waktu yang sangat singkat, pengembangnya telah memperbarui beberapa fungsi dan meningkatkan stabilitasnya."

Malware Bumblebee

Temuan ini muncul saat Secureworks Counter Threat Unit (CTU) merinci kampanye peracunan malvertising dan SEO yang digunakan untuk mengirimkan pemuat malware Bumblebee melalui penginstal trojan dari perangkat lunak yang sah.

Pertama kali didokumentasikan setahun yang lalu oleh Google Threat Analysis Group dan Proofpoint, Bumbleebee adalah pemuat modular yang menyebar melalui teknik phishing. Diduga dikembangkan oleh aktor yang terkait dengan operasi ransomware Conti sebagai pengganti BazarLoader.

Penggunaan peracunan SEO dan iklan berbahaya untuk mengarahkan ulang pengguna yang mencari alat populer seperti ChatGPT, Cisco AnyConnect, Citrix Workspace, dan Zoom ke situs web nakal yang menghosting penginstal tercemar telah menyaksikan lonjakan dalam beberapa bulan terakhir setelah Microsoft mulai memblokir makro secara default dari file Office yang diunduh dari internet.

Dalam satu insiden yang dijelaskan oleh perusahaan keamanan siber, pelaku ancaman menggunakan malware Bumblebee untuk mendapatkan titik masuk dan bergerak secara lateral setelah tiga jam untuk menyebarkan Cobalt Strike dan perangkat lunak akses jarak jauh yang sah seperti AnyDesk dan Dameware. Serangan itu akhirnya terganggu sebelum berlanjut ke tahap ransomware terakhir.

"Untuk mengurangi ini dan ancaman serupa, organisasi harus memastikan bahwa penginstal dan pembaruan perangkat lunak hanya diunduh dari situs web yang dikenal dan tepercaya," kata Secureworks. "Pengguna seharusnya tidak memiliki hak istimewa untuk menginstal perangkat lunak dan menjalankan skrip di komputer mereka." []

Share: