Ilustrasi. Peretas memanfaatkan momen lapor SPT Pajak untuk serangan siber. Foto: Instagram Ditjen Pajak RI

Ilustrasi. Peretas memanfaatkan momen lapor SPT Pajak untuk serangan siber. Foto: Instagram Ditjen Pajak RI

Cyberthreat.id – Serangan siber menargetkan wajib pajak yang muncul awal pekan ini bukanlah kali ini terjadi. Modus ini berulang hampir tiap tahun. Serangan tampaknya memanfaatkan momen pelaporan SPT Pajak Tahunan yang berakhir tiap tanggal 31 Maret.

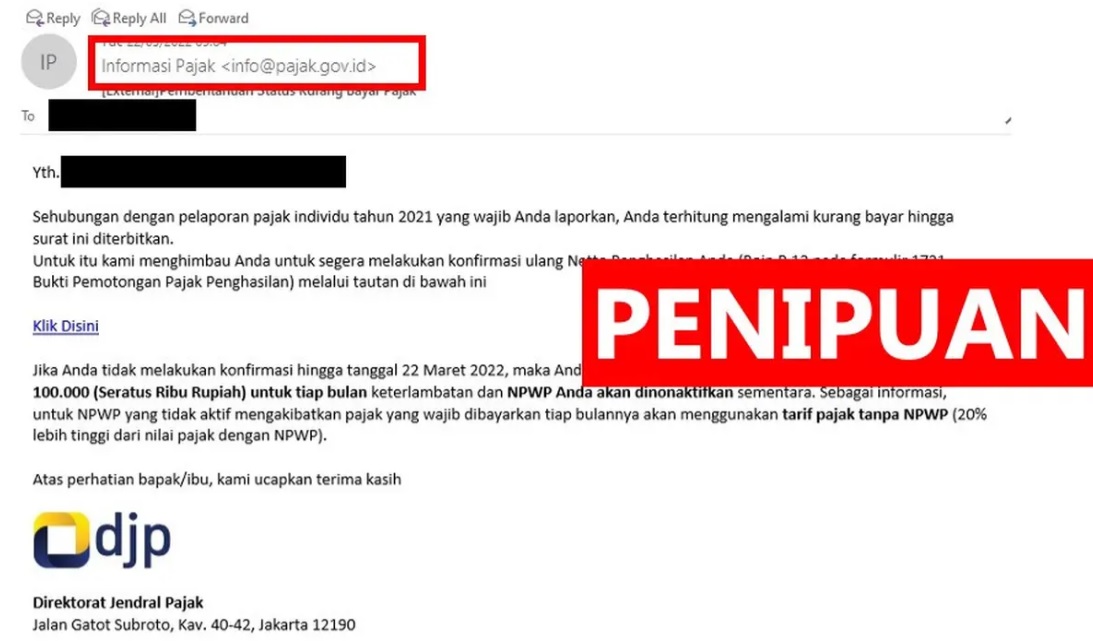

Dilacak ke belakang, penipuan serupa terjadi pada 2022. Narasi email senada, yaitu memberitahukan adanya kurang bayar dalam pelaporan pajak disertai ancaman denda. Penerima email juga diminta mengklik tautan berbahaya.

Pada tahun lalu, peretas menggunakan email "info@pajak.gov.id". Jika wajib pajak tak teliti, domain yang dipakai peretas ini sekilas mirip dengan domain resmi Ditjen Pajak (pajak.go.id). Dalam subjek email bertuliskan "Informasi Pajak".

Modus email phishing tahun lalu. Sumber: Akun Twitter Ditjen Pajak RI

Bodi email memang dirancang sangat menyakinkan, seolah-olah email itu berasal dari Ditjen Pajak. Logo DJP dan alamat serta ditujukan kepada orang yang bersangkutan, membuat tampak sah—padahal palsu.

Ada pun trik yang dilakukan tahun ini, serangan telah terdeteksi sejak Februari lalu, peretas menggunakan domain yang sebetulnya janggal: pajak.contact. Email palsu itu dikirim dari alamat efiling@djp.contact. Narasi email sedikit berubah, tapi pada dasarnya sama. Lihat perbedaan narasi email di sini: Jelang Akhir Lapor SPT pada 31 Maret, Muncul Serangan Email Phishing Berkedok Ditjen Pajak.

Namun, siapa yang menjamin bahwa setiap orang sudah hafal alamat domain atau email Ditjen Pajak? Terlebih, isi email bernada mendesak dan ancaman—khas pola serangan social engineering, metode penipuan dengan memanfaatkan tekanan psikologis seseorang.

Pada Februari lalu, pola serangan menggunakan pesan WhatsApp, peretas berpura-pura sebagai kantor Ditjen Pajak Kementerian Keuangan berkirim pesan "Silakan buka dan cek softcopy di bawah ini: Dirjen Pajak Keuangan.APK". Peretas juga memberikan panduan untuk cara mengecek softcopy tersebut, yang sebetulnya panduan untuk mengizinkan instal APK melalui WhatsApp.

Sementara itu, modus serangan awal pekan ini berbasis email menggunakan subjek "Tagihan Pajak". Tautan yang diselipkan peretas dalam bodi email adalah biang keladinya. Tautan berisi file APK (Android Package Kit), yang memungkinkan terinstal di ponsel Android, bukan ponsel iOS (iPhone).

Aplikasi yang sudah terinstal di ponsel korban, memiliki perilaku yang sama dengan kasus aplikasi J&T Express palsu yang ramai beberapa waktu lalu. (Baca: Terungkap! Ini Cara Penipu Malware 'J&T Express' Mengeruk Uang Korban)

Mengapa file APK lebih diminati si aktor? Saat ini hampir setiap orang memiliki ponsel pintar dan mayoritas pengguna ponsel Android lebih banyak dibandingkan pengguna iOS. Apalagi segala aktivitas online kini dilakukan di ponsel, seperti chatting, telepon, menerima atau membalas email, dan lain-lain. Inilah yang mungkin menjadi pertimbangan peretas.

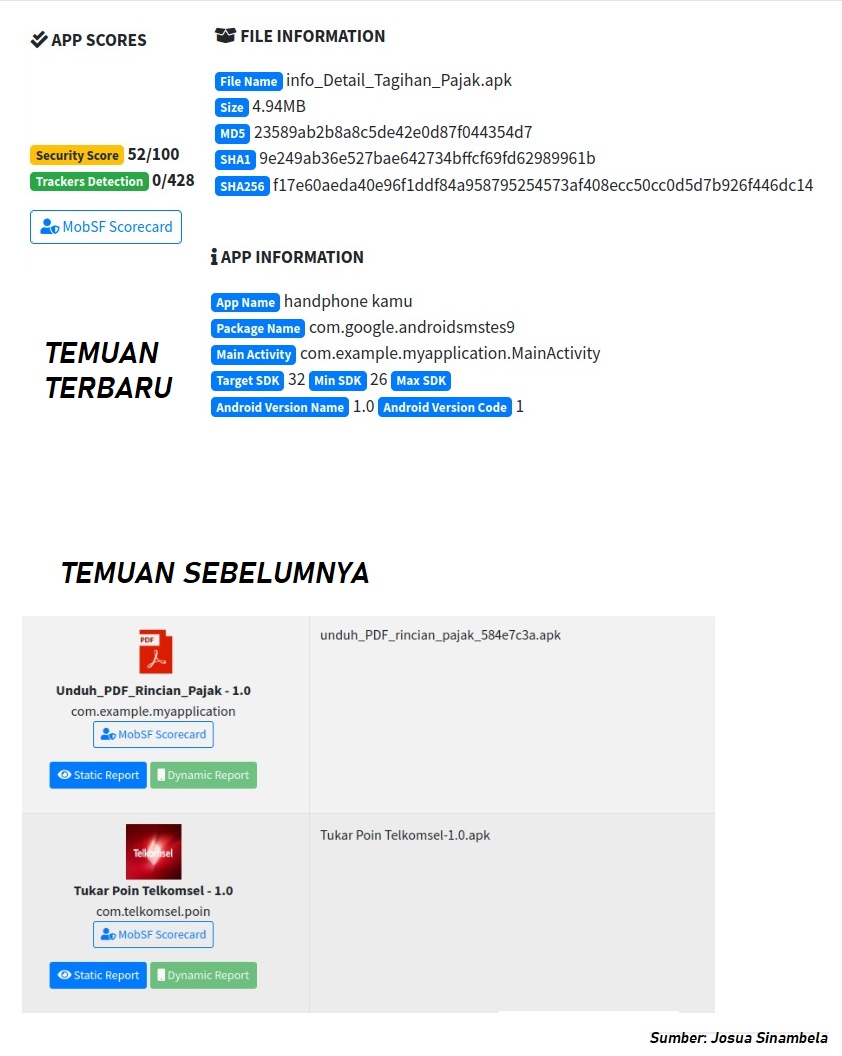

Pada temuan bulan lalu, file jahat itu bernama "Unduh_PDF_Rincian_Pajak- 1.0", sedangkan temuan terbaru bernama "Info_Detail_Tagihan_Pajak.apk" berukuran 4,94 Megabita (MB).

Peneliti keamanan siber Josua Sinambela mengatakan, telah menerima dan meneliti sekitar 10 APK dengan modus yang sama. File tersebut berkedok sebagai Mitra Halo, Tagihan Pajak, BPJS, JNT, dan lain-lain.

"Semua aplikasi itu mencuri data SMS," kata Josua juga CEO RootBrain, perusahaan konsultan keamanan dan jaringan TI di Yogyakarta, kepada Cyberthreat.id, Senin (27 Maret 2023).

File APK tersebut memiliki kemampuan: Baca SMS atau MMS, Terima SMS, dan Kirim SMS, serta akses penuh internet. Dengan kemampuan inilah, peretas berupaya mendapatkan kode OTP aplikasi perbankan milik korban.

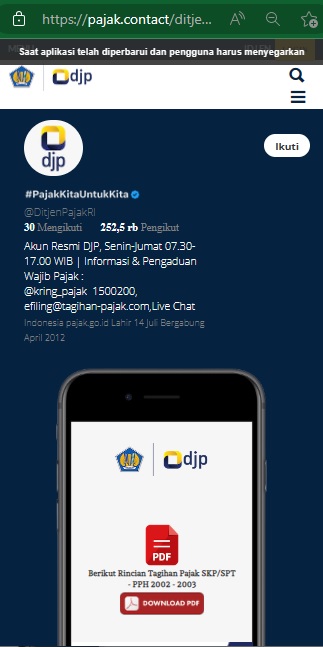

Dalam serangan terbaru "Tagihan Pajak", Josua mengatakan, peretas membuat domain baru (pajak.contact), tapi dengan tampilan mobile.

Halaman web pengunduhan file APK.

Halaman phishing untuk memanen informasi pribadi wajib pajak yang ditargetkan.

Peretas membuat halaman pengunduhan dokumen berbahaya (https://pajak[.]contact/ditjen-pajak) bernama "Berikut Rincian Tagihan Pajak SKP/SPT – PPH 2002-2003". Di situ terdapat tombol unduh bertuliskan "Download PDF" disertai logo, padahal file yang diunduh adalah APK.

Halaman lain, peretas membuat form pengisian (https://pajak[.]contact/form). Form ini hanya berisi nama lengkap dan nomor seluler disertai logo DJP dan Kementerian Keuangan, tidak ada username atau password untuk masuk ke layanan Ditjen Pajak. Halaman ini berpura-pura untuk mengecek tagihan pajak.

Menurut Josua, kemungkinan halaman tersebut untuk memanen data wajib pajak. Informasi pribadi yang dicuri untuk memastikan sasaran serangan.

Domain beli di Google

Dari pelacakan domain, peretas sebetulnya belum lama membuat situsweb "https://pajak.contact". Domain ini dibeli pada tanggal 18 Maret 2023 melalui registrar Google, tutur peneliti keamanan Vaksin.com, Alfons Tanujaya dalam keterangan tertulisnya, Selasa (28 Maret).

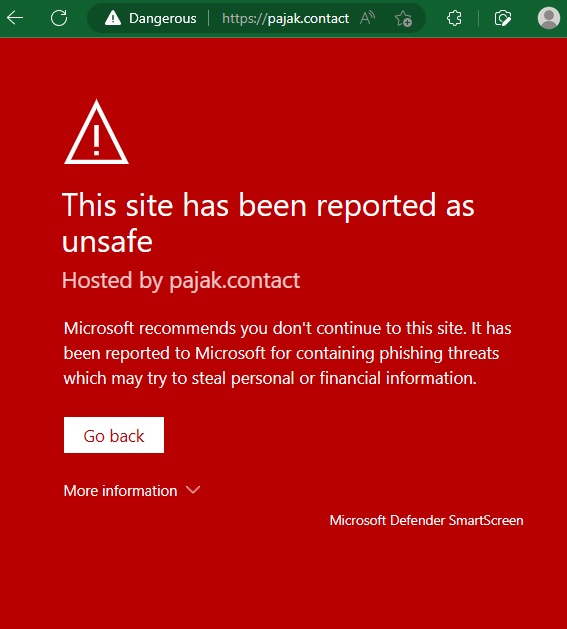

Namun, pada hari ini domain tersebut telah dinonaktifkan dan ditandai sebagai berbahaya (dangerous) di bilah alamat di bagian kiri atas. Tampaknya, banyak orang yang telah melaporkan domain tersebut ke Google dan browser lain.

"Situsweb ini dilaporkan tidak aman. Microsoft merekomendasikan Anda tidak melanjutkan di situsweb ini. Situsweb ini telah dilaporkan ke Microsoft mengandung ancaman phishing, yang berupaya mencuri informasi pribadi atau finansial," bunyi tulisan ketika mengakses domain itu melalui Microsoft Edge.

Tangkapan layar domain pajak.contact yagn diakses melalui Microsoft Edge.

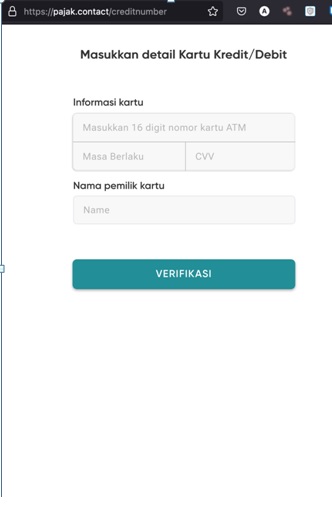

Ada banyak aktivitas jahat yang sebelumnya dilakukan oleh situsweb tersebut, seperti mengelabui korban untuk mengisi data finansial, seperti kartu kredit/debit yang mencakup 16 digit nomor kartu, masa berlaku, CVV, dan nama pemiliki kartu.

Sumber: Vaksin.com

Sama dengan temuan Josua, Alfons menuturkan, file APK jahat yang di-hosting di "pajak.contact" menyaru sebagai file PDF dan jika diklik unduh, terdapat file bernama "Info_Detail_Tagihan_Pajak***.apk.

Peretas diakui Alfons cukup piawai membuat aplikasi dan menjebak korban ketika menginstal aplikasi tersebut. Karena saat file itu diinstal, nama yang tertera bukan "Tagihan Pajak", tapi nama aplikasinya "handphone kamu" dengan ikon kosong.

"Terlihat sangat mengerti bagaimana cara kerja sistem Android yang dieksploitasinya," ujar Alfons.

Jadi, ketika seseorang mengklik dan mengizinkan instalasi, yang terlihat di layar ponsel berupa tulisan: "Izinkan handphone kamu mengirim dan melihat SMS? Izinkan atau Jangan Izinkan". Dengan trik ini, korban diharapkan akan mengizinkan akses, karena tidak menyadari bahwa "handphone kamu" sebetulnya nama aplikasi jahat.

"Logikanya mana mungkin pemilik ponsel tidak membolehkan handphone-nya sendiri membaca dan mengirimkan SMS ? Dan kemungkinan permintaan akses tersebut akan di izinkan oleh pemilik ponsel," kata Alfons.

Jika telanjur menginstal aplikasi jahat itu, langsun uninstall. Atau, jika ingin mengecek izin apa saja yang dilakukan aplikasi, bisa masuk Pengaturan> pilih Privasi> Manajer izin. Nanti terlihat sejumlah aplikasi yang mengakses hak SMS.

Fingerprint sama

Dalam penelitiannya, Josua mendapati seluruh file APK yang dipakai untuk serangan tipu-tipu tersebut memiliki kesamaan sidik jari (fingerprint), yang dipakai untuk men-generate aplikasi. Artinya, di sini bisa jadi developer-nya adalah sama atau mereka menggunakan finger print yang telah dibagikan di internet, seperti di GitHub.

"JAR signing-nya aplikasi-aplikasi (APK Mitra Halo, Tagihan Pajak, BPJS, J&T dll, red) itu sama. Atau, sertifikasi untuk meneken APK itu sama. Bisa jadi source code telah dibagikan ke pelaku lain yang juga memanfaatkannya," ujar Josua.

JAR signing (JAR: java archive—format file paket biasa dipakai untuk penggabungan file Java ke dalam satu file untuk disebarkan) adalah proses penerapan tanda tangan digital ke file JAR sehingga penerima, menggunakan kunci publik developer, dapat memverifikasi keasliannya.

Josua juga menemukan bahwa finger print APK itu juga dipakai untuk perangkat lunak jahat (malware) lain di luar Indonesia. Malware ini memiliki kemampuan tak jauh beda, tapi lebih agresif dengan tambahan akses file dan lain-lain. "Saya menemukan 2-3 APK serupa yang dipakai di luar Indonesia," katanya.

Informasi tentang APK Tagihan Pajak.

Kerja polisi belum selesai

Kepolisian RI memang telah menangkap sindikat kejahatan APK palsu. Setidaknya polisi telah menahan 13 tersangka tekait kasus file APK J&T Express palsu. (Baca: 58 Orang Terlibat Serangan Aplikasi 'J&T Express' Palsu. Kerugian Capai Rp11,9 Miliar)

Namun dengan kejadian yang mirip terus berulang, Josua mengatakan, kerja kepolisian belum selesai. "Pekerjaan polisi belum tuntas, belum bisa menemukan jaringannya. Karena nyatanya, ini masih meluas dan motifnya bertambah, tekniknya juga sama," kata dia.

"Takutnya, kesadaran orang-orang (terhadap penipuan) ini belum tahu, sehingga masih dimungkinkan korban-korban yang lain berjatuhan. Ini terutama bagi orang-orang tua, atau mereka yang enggak membaca dan mengakses medsos, kan dikirimi seperti itu, pasti diklik-klik juga," ia menambahkan.

Satu halnya juga memperumit bagi pengguna internet ialah situsweb jahat yang dipakai peretas seperti dalam serangan tersebut telah memakai protokol keamanan "HTTPS", bukan lagi "HTTP". Saat ini semua web browser ternama, seperti Chrome, Safari, atau Firefox akan memberikan peringatan ketika pengguna mengakses situsweb dengan protokol "HTTP". Protokol ini sudah dianggap kuno dan ditinggalkan developer web karena tidak aman. Oleh karenanya, web browser saat ini akan selalu menyarankan pengguna mengakses situsweb aman dengan protokol "HTTPS".

Namun, menurut Josua, modus serangan ini sebetulnya terletak bukan pada alat, seperti server, tapi lebih cenderung pada kelemahan orang. "Karena pelaku kejahatan ini banyak sekali teknik social engineering-nya," kata dia.[]

Share: