Ilustrasi. Mandiri Sekuritas. Foto: Antara | Akbar Nugroho Gumay

Ilustrasi. Mandiri Sekuritas. Foto: Antara | Akbar Nugroho Gumay

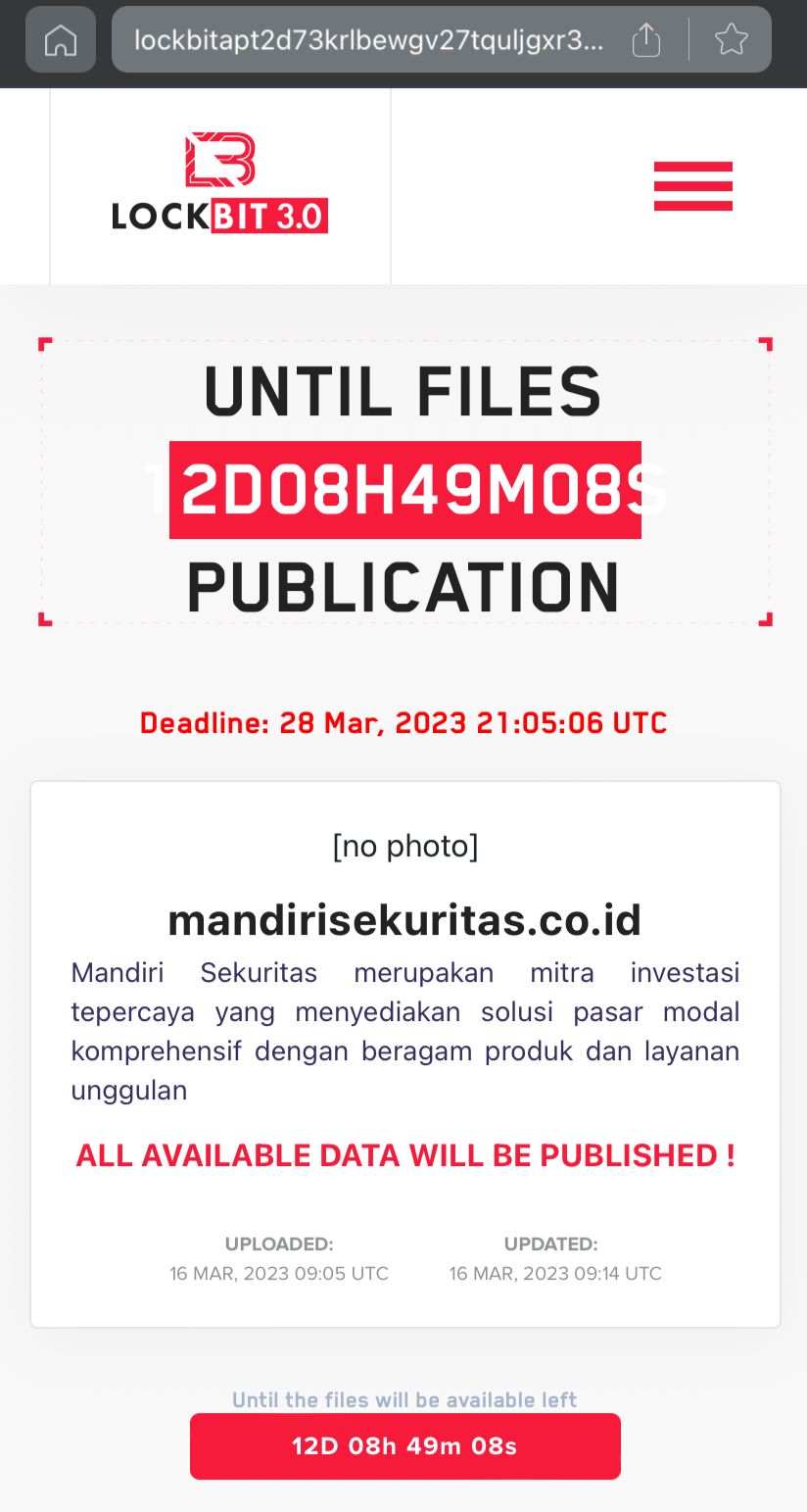

Cyberthreat.id – Geng peretas ransomware LockBit 3.0 memasukkan Mandiri Sekuritas dalam daftar korban serangannya. Peretas mengklaim telah meretas perusahaan dan mengambil data.

Di situswebnya di dark web, hanya bisa diakses dengan browser tertentu, LockBit mengatakan akan mempublikasikan data yang dicurinya dari perusahaan pada 28 Maret 2023.

"Semua data yang tersedia akan dipublikasikan," tulis peretas. Tak dijelaskan berapa ukuran data yang diklaim tersebut dan bagaimana mereka bisa mendapatkannya.

Mandiri Sekuritas adalah perusahaan sekuritas atau efek yang berdiri sejak 2000. Anak usaha Bank Mandiri ini dinobatkan sebagai Invesment Bank terbaik di Indonesia menurut FinanceAsia Country Award selama 12 tahun berturut-turut. Pada 2011, perusahaan merilis aplikasi Mandiri Online Securities Trading (MOST) yang memudahkan nasabahnya bertransaksi efek.

Cyberthreat.id telah mengontak Mandiri Sekuritas untuk meminta tanggapan sejak kemarin. Namun, hingga berita ini ditulis Jumat (17 Maret 2023) malam, perusahaan masih belum memberikan komentar.

Tangkapan layar dari situsweb LockBit 3.0 di dark web pada Kamis (16 Maret 2023). Foto: Cyberthreat.id | Andi Nugroho

Ransomware ialah perangkat lunak jahat (malware) yang digunakan peretas untuk menginfeksi komputer dan mengenkripsi file komputer hingga uang tebusan dibayarkan. Dalam infeksi awal ke jaringan korban, peretas bisa melakukan sendiri atau bekerja sama dengan geng peretas lain. Setelah infeksi awal, ransomware akan berusaha menyebar ke sistem yang terhubung, termasuk drive penyimpanan bersama dan komputer lain yang dapat diakses.

Jika tuntutan tebusan tidak dipenuhi, file atau data terenkripsi biasanya akan tetap terenkripsi dan tidak tersedia lagi bagi korban. Bahkan, setelah uang tebusan dibayarkan untuk membuka kunci file terenkripsi, terkadang peretas akan meminta pembayaran tambahan, menghapus data korban, menolak mendekripsi data, atau menolak memberikan kunci dekripsi yang berfungsi untuk memulihkan akses korban.

Dalam perjalanannya, operasional mereka berkembang, yaitu melakukan serangan ganda. Setelah mengenkripsi, mereka juga mengambil data tersebut dan mengancam akan mempublikasikan ke dark web kecuali uang tebusan dibayar. Sebetulnya, tidak disarankan untuk membayar uang tebusan ke bandit ransomware karena tidak ada jaminan decryptor yang ditawarkan bisa memulihkan file yang terenkripsi.

LockBit 3.0 adalah kelanjutan dari ransomware LockBit 2.0 dan LockBit. Dalam nasihat keamanan sibernya pada 16 Maret 2023, Cyebescurity & Infrastructure Security Agency (CISA), badan keamanan sibernya Amerika Serikat, menyebut operasional LockBit menggunakan model Ransomware-as-a-Service (RaaS)—pendek kata bisa disewakan atau menjalin afiliasi dengan kelompok lain.

Sejak Januari 2020, LockBit menyasarkan organisasi besar dan infrastruktur penting. Di kalangan keamanan siber, namanya juga dikenal sebagai "LockBit Black"—kemampuannya hampir mirip dengan ransomware Blackmatter dan Blackcat.

Menurut CISA, LockBit 3.0 hanya akan menginfeksi mesin yang tidak memiliki setelan bahasa yang cocok dalam dafar, kecuali telah ditentukan sebelumnya. Daftar pengecualian bahasa yaitu, tapi tidak terbatas pada, Rumania (Moldova), Arab (Suriah), dan Tatar (Rusia). Jika bahasa dari daftar pengecualian terdeteksi, LockBit 3.0 akan menghentikan eksekusi tanpa menginfeksi sistem.

Untuk menginfeksi mesin korban, peretas biasanya melalui eksploitasi protokol desktop jarak jauh (RDP), drive-by compromise, serangan phishing, penyalahgunaan akun valid, dan eksploitasi aplikasi yang terkoneksi internet.[]

Share: