Fortinet. Foto: portswigger.net

Fortinet. Foto: portswigger.net

Cyberthreat.id – Ada masalah serius di perangkat lunak FortiOS SSL VPN.

Fortinet, produsen protokol komunikasi jaringan pribadi virtual (VPN) yang terenkripsi itu, pun meminta pelanggannya segera melakukan pembaruan. Ini lantaran kerentanan itu sedang dieksploitasi aktif oleh kelompok peretas.

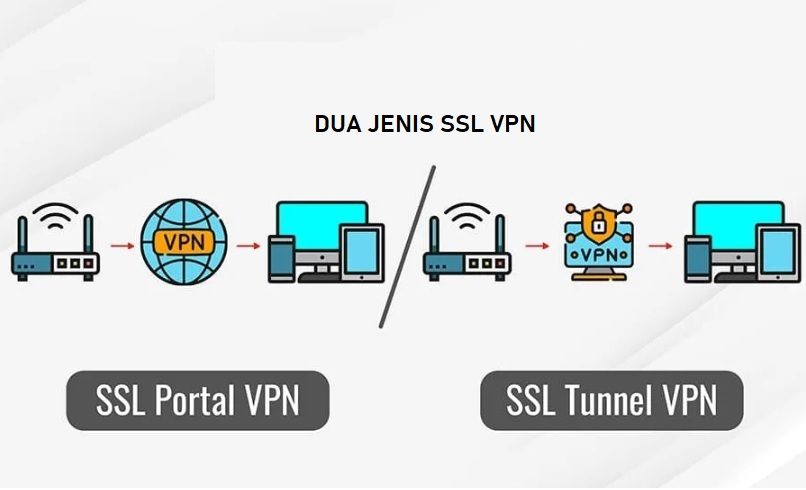

SSL VPN (Secure Sockets Layer VPN)adalah salah satu layanan yang diberikan Fortinet. Disebutkan di situswebnya, layanan ini membantu pengguna untuk mengakses jaringan perusahaan, aplikasi server-klien, serta lainnya tanpa perlu perangkat lunak khusus.

“Semua lalu lintas antara browser web dan perangkat SSL VPN dienkripsi dengan protokol SSL,” kata Fortinet.

Jika peretas berhasil menembus kerentanan itu, mereka bisa menanam dan mengeksekusi kode secara jarak jauh yang tidak diautentikasi pada perangkat, tutur Fortinet dikutip dari BleepingComputer, Senin (12 Desember 2022).

Fortinet melabeli masalah itu dengan CVE-2022-42475 yang merupakan bug buffer overflow di FortiOS sslvpnd.

Perusahaan keamanan siber Prancis, Olympe Cyberdefense, yang pertama kali menemukan kerentanan itu dan melaporkannya kepada Fortinet mengingatkan agar pengguna memantau log guna melihat aktivitas mencurigakan.

Sumber: Fortinet

Meski Fortinet belum memberikan informasi apa pun tentang bagaimana kelemahan itu dieksploitasi, mereka berbagi indikator (indicator of compromise/IOC) terkait serangan.

Seperti yang dibagikan sebelumnya oleh Olympe Cyberdefense juga oleh Fortinet, ketika kerentanan dieksploitasi, akan menghasilkan entri berikut ini di log:

Logdesc="Application crashed" and msg="[...] application:sslvpnd,[...], Signal 11 received, Backtrace: [...]“explained.

“Fortinet mengetahui kerentanan ini dieksploitasi secara liar, dan merekomendasikan kepada pelanggan untuk segera memvalidasi sistem Anda terhadap indikator penyusupan,” ujar perusahaan.

Fortinet memperbaiki bug tersebut pada 28 November melalui FortiOS versi 7.2.3. Sayangnya, perusahaan tidak merilis informasi apa pun tentang masalah tersebut.

Namun, pada 7 Desember, Fortinet telah memberikan informasi lebih lanjut kepada pelanggan tentang bug tersebut. Sementara itu, pada pengumuman 12 Desember, perusahaan menyatakan bahwa kerentann itu aktif dieksploitasi pada sejumlah produk, antara lain:

Oleh karenanya, Fortinet menyarankan agar para pengguna perangkat lunak tersebut melakukan pembaruan ke versi lebih tinggi, antara lain

Fortinet juga memperingatkan bahwa artefak sistem file berikut ini akan ada di perangkat yang dieksploitasi:

/data/lib/libips.bak

/data/lib/libgif.so

/data/lib/libiptcp.so

/data/lib/libipudp.so

/data/lib/libjepg.so

/var/.sslvpnconfigbk

/data/etc/wxd.conf

/flash

Fortinet juga membagikan daftar alamat IP yang terlihat mengeksploitasi kerentanan:

Share: