Ilustrasi The Hacker News

Ilustrasi The Hacker News

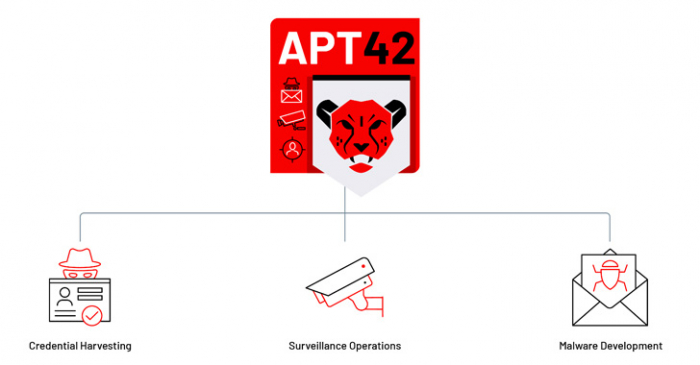

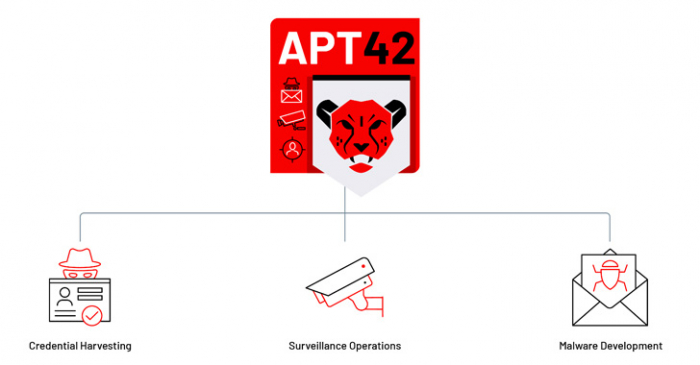

Cyberthreat.id – Aktor ancaman persisten lanjutan (APT) yang disponsori negara yang baru dibaptis APT42 (sebelumnya UNC788) telah dikaitkan dengan lebih dari 30 serangan spionase yang dikonfirmasi terhadap individu dan organisasi yang memiliki kepentingan strategis bagi pemerintah Iran setidaknya sejak 2015.

Dilansir The Hacker News, Perusahaan keamanan siber Mandiant mengatakan kelompok itu beroperasi sebagai kelompok pengumpul intelijen Korps Pengawal Revolusi Islam (IRGC) Iran, belum lagi berbagi sebagian tumpang tindih dengan kelompok lain yang disebut APT35, yang juga dikenal sebagai Charming Kitten, Cobalt Illusion, ITG18, Fosfor, TA453 , dan Garuda Kuning.

APT42 telah menunjukkan kecenderungan untuk menyerang berbagai industri seperti nirlaba, pendidikan, pemerintah, perawatan kesehatan, hukum, manufaktur, media, dan farmasi yang mencakup setidaknya 14 negara, termasuk di Australia, Eropa, Timur Tengah, dan AS.

Intrusi yang ditujukan pada sektor farmasi juga penting karena dimulai pada awal pandemi COVID-19 pada Maret 2020, yang menunjukkan kemampuan aktor ancaman untuk dengan cepat memodifikasi kampanyenya untuk memenuhi prioritas operasionalnya.

"APT42 menggunakan spear-phishing dan teknik rekayasa sosial yang sangat bertarget yang dirancang untuk membangun kepercayaan dan hubungan baik dengan korban mereka untuk mengakses akun email pribadi atau perusahaan mereka atau untuk menginstal malware Android di perangkat seluler mereka," kata Mandiant dalam sebuah laporan.

Tujuannya adalah untuk mengeksploitasi hubungan kepercayaan yang curang untuk mencuri kredensial, memungkinkan pelaku ancaman untuk memanfaatkan akses untuk melakukan kompromi lanjutan dari jaringan perusahaan untuk mengumpulkan data sensitif dan menggunakan akun yang dilanggar untuk mengelabui korban tambahan.

Rantai serangan melibatkan campuran pesan spear-phishing yang sangat bertarget yang ditujukan untuk individu dan organisasi yang memiliki kepentingan strategis ke Iran. Mereka juga disusun dengan maksud untuk membangun kepercayaan dengan mantan pejabat pemerintah, jurnalis, pembuat kebijakan, dan diaspora Iran di luar negeri dengan harapan menyebarkan malware.

Di luar penggunaan akun email yang diretas yang terkait dengan lembaga think tank untuk menargetkan peneliti dan organisasi akademis lainnya, APT42 sering diketahui menyamar sebagai jurnalis dan profesional lainnya untuk terlibat dengan para korban selama beberapa hari atau bahkan berminggu-minggu sebelum mengirim tautan berbahaya.

Dalam satu serangan yang diamati pada Mei 2017, kelompok tersebut menargetkan anggota kelompok oposisi Iran yang beroperasi dari Eropa dan Amerika Utara dengan pesan email yang berisi tautan ke halaman Google Buku nakal, yang mengarahkan korban ke halaman masuk yang dirancang untuk menyedot kredensial dan dua- kode otentikasi faktor.

Operasi pengawasan melibatkan distribusi malware Android seperti VINETHORN dan PINEFLOWER melalui pesan teks yang mampu merekam panggilan audio dan telepon, mengekstrak konten multimedia dan SMS, dan melacak geolokasi. Payload VINETHORN terlihat antara April dan Oktober 2021 menyamar sebagai aplikasi VPN bernama SaferVPN.

"Penggunaan malware Android untuk menargetkan individu yang berkepentingan dengan pemerintah Iran memberi APT42 metode produktif untuk mendapatkan informasi sensitif tentang target, termasuk pergerakan, kontak, dan informasi pribadi," catat para peneliti.

Kelompok ini juga dikatakan menggunakan rakit malware Windows ringan dari waktu ke waktu – backdoor toehold PowerShell bernama TAMECAT, penetes makro berbasis VBA yang dijuluki TABBYCAT, dan makro shell terbalik yang dikenal sebagai VBREVSHELL – untuk meningkatkan pengumpulan kredensial dan spionase mereka. kegiatan.

Tautan APT42 ke APT35 berasal dari tautan ke klaster ancaman yang tidak dikategorikan yang dilacak sebagai UNC2448, yang diungkapkan oleh Microsoft (DEV-0270) dan Secureworks (Cobalt Mirage) sebagai subkelompok Fosfor yang melakukan serangan ransomware untuk keuntungan finansial menggunakan BitLocker.

Analisis Mandiant lebih lanjut memberikan kepercayaan pada temuan Microsoft bahwa DEV-0270/UNC2448 dioperasikan oleh perusahaan depan yang menggunakan dua alias publik, yaitu Secnerd dan Lifeweb, keduanya terhubung ke Najee Technology Hooshmand.

Meskipun demikian, diduga dua kelompok musuh, meskipun berafiliasi dengan IRGC, berasal dari misi yang berbeda berdasarkan perbedaan dalam pola penargetan dan taktik yang digunakan.

Titik perbedaan utama adalah bahwa sementara APT35 berorientasi pada operasi intensif sumber daya jangka panjang yang menargetkan vertikal industri yang berbeda di AS dan Timur Tengah, aktivitas APT42 berfokus pada individu dan entitas untuk "politik domestik, kebijakan luar negeri, dan stabilitas rezim. tujuan."

“Kelompok ini telah menunjukkan kemampuannya untuk dengan cepat mengubah fokus operasionalnya karena prioritas Iran berubah dari waktu ke waktu dengan berkembangnya kondisi domestik dan geopolitik,” kata para peneliti.

Share: