Ilustrasi The Hacker News

Ilustrasi The Hacker News

Cyberthreat.id – Situs WordPress diretas untuk menampilkan halaman perlindungan Cloudflare DDoS palsu yang mengarah pada pengiriman malware seperti NetSupport RAT dan Raccoon Stealer.

"Lonjakan baru-baru ini dalam injeksi JavaScript yang menargetkan situs WordPress telah mengakibatkan DDoS palsu mencegah permintaan yang mengarahkan korban untuk mengunduh malware trojan akses jarak jauh," kata Ben Martin dari Sucuri dalam sebuah artikel yang diterbitkan minggu lalu dilansir The Hacker News, Kamis (25/8).

Halaman perlindungan penolakan layanan (DDoS) terdistribusi adalah pemeriksaan verifikasi browser penting yang dirancang untuk mencegah lalu lintas yang tidak diinginkan dan berbahaya yang digerakkan oleh bot memakan bandwidth dan menghapus situs web.

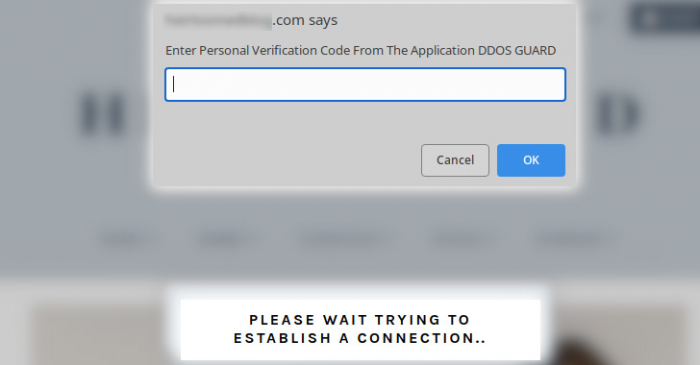

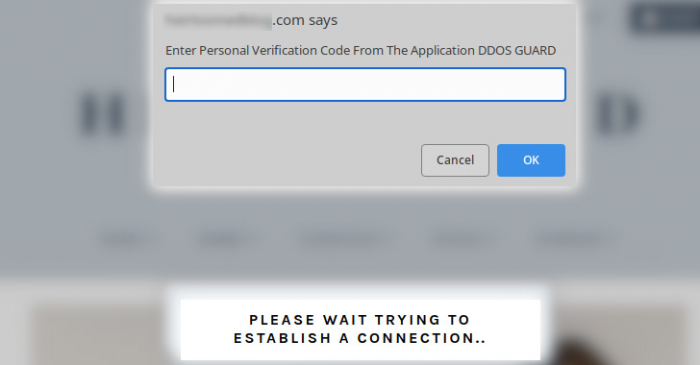

Vektor serangan baru melibatkan pembajakan situs WordPress untuk menampilkan pop-up perlindungan DDoS palsu yang, ketika diklik, pada akhirnya mengarah pada pengunduhan file ISO berbahaya ("security_install.iso") ke sistem korban.

Ini dicapai dengan menyuntikkan tiga baris kode ke dalam file JavaScript ("jquery.min.js"), atau sebagai alternatif ke file tema aktif situs web, yang, pada gilirannya, memuat JavaScript yang sangat dikaburkan dari server jauh.

"JavaScript ini kemudian berkomunikasi dengan domain berbahaya kedua yang memuat lebih banyak JavaScript yang memulai prompt unduhan untuk file .iso berbahaya," jelas Martin.

Setelah pengunduhan, pengguna diminta untuk memasukkan kode verifikasi yang dihasilkan dari apa yang disebut aplikasi "DDoS Guard" untuk memikat korban agar membuka file penginstal yang dipersenjatai dan mengakses situs web tujuan.

Sementara penginstal menampilkan kode verifikasi untuk mempertahankan tipu muslihat, pada kenyataannya, file tersebut adalah trojan akses jarak jauh yang disebut NetSupport RAT, yang terkait dengan keluarga malware FakeUpdates (alias SocGholish) dan juga secara diam-diam menginstal Raccoon Stealer, pencuri kredensial trojan tersedia untuk disewa di forum bawah tanah.

Perkembangan ini merupakan tanda bahwa pelaku ancaman secara oportunistik mengkooptasi mekanisme keamanan yang sudah dikenal ini dalam kampanye mereka sendiri dalam upaya untuk mengelabui pengunjung situs web yang tidak menaruh curiga agar menginstal malware.

Untuk mengurangi ancaman tersebut, pemilik situs web diharuskan untuk menempatkan situs mereka di belakang firewall, menggunakan pemeriksaan integritas file, dan menerapkan otentikasi dua faktor (2FA). Pengunjung situs web juga dihimbau untuk mengaktifkan 2FA, menghindari membuka file yang mencurigakan, dan menggunakan pemblokir skrip di browser web untuk mencegah eksekusi JavaScript.

"Komputer yang terinfeksi dapat digunakan untuk mencuri media sosial atau kredensial perbankan, meledakkan ransomware, atau bahkan menjebak korban ke dalam jaringan 'budak' yang jahat, memeras pemilik komputer, dan melanggar privasi mereka — semua tergantung pada apa yang diputuskan penyerang untuk dilakukan. dengan perangkat yang disusupi," kata Martin.

Ini bukan pertama kalinya file bertema ISO dan pemeriksaan CAPTCHA digunakan untuk mengirimkan NetSupport RAT.

Pada April 2022, eSentire mengungkapkan rantai serangan yang memanfaatkan penginstal Chrome palsu untuk menyebarkan trojan, yang kemudian membuka jalan bagi eksekusi Mars Stealer. Demikian juga, kampanye phishing bertema IRS yang dirinci oleh Cofense dan Walmart Global Tech melibatkan penggunaan teka-teki CAPTCHA palsu di situs web untuk mengirimkan malware yang sama.

Share: