Profil Facebook palsu buatan hacker yang menyamar sebagai perempuan Israel | Cybereason

Profil Facebook palsu buatan hacker yang menyamar sebagai perempuan Israel | Cybereason

Cyberthreat.id - Kelompok peretas yang didukung Hamas Palestina dilacak sebagai 'APT-C-23' ditemukan memancing pejabat Israel yang bekerja di pertahanan, hukum, penegakan, dan lembaga pemerintah, yang pada akhirnya mengarah pada penyebaran malware baru.

Dilansir Bleeping Computer, kampanye ini melibatkan trik rekayasa sosial tingkat tinggi seperti membuat profil media sosial palsu dan keterlibatan jangka panjang dengan target sebelum mengirimkan spyware.

Menurut analis di Cybereason, yang menamakan kampanye baru ini 'Operasi Barbie Berjenggot', APT-C-23 juga menyebarkan backdoor modifikasi baru untuk perangkat Windows dan Android untuk tujuan spionase.

Profil Facebook palsu

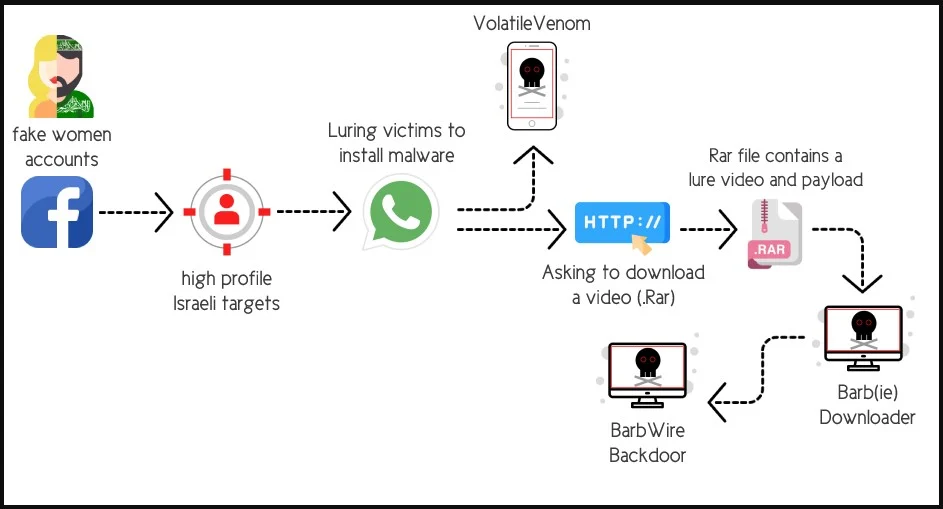

Pelaku ancaman telah membuat beberapa profil Facebook palsu menggunakan identitas palsu dan gambar wanita menarik yang dicuri atau dibuat oleh AI dan mendekati target menggunakan profil ini.

Untuk membuatnya tampak asli, operator telah membuat profil ini selama berbulan-bulan, memposting dalam bahasa Ibrani dan menyukai grup dan halaman populer di Israel.

Operator profil ini membangun seluruh jaringan pertemanan yang, pada kenyataannya, menargetkan orang-orang yang bekerja di kepolisian Israel, pasukan pertahanan, layanan darurat, atau pemerintah.

Setelah mendapatkan kepercayaan dari target dengan berinteraksi dengan mereka untuk sementara waktu, pelaku mulai menyarankan untuk memindahkan percakapan ke WhatsApp, dengan alasan untuk privasi yang lebih baik.

Ini adalah saat percakapan berubah secara erotis, dengan pelaku ancaman menyarankan poros lain ke aplikasi IM Android yang seharusnya lebih rahasia, yang sebenarnya adalah malware VolatileVenom.

Secara bersamaan, operator mengirimkan tautan ke file RAR yang konon berisi video seksual, tetapi sebenarnya adalah pengunduh untuk backdoor BarbWire.

Alur infeksi Barbier Berjenggot

Spyware Android yang Diperbarui

Dimulai dengan VolatileVenom, malware Android ini menyamar sebagai aplikasi perpesanan, paling sering Wink Chat.

Cybereason mengklarifikasi bahwa pintu belakang ini telah digunakan oleh APT-C-23 setidaknya sejak April 2020, tetapi telah diperkaya dengan fitur tambahan sejak saat itu.

Selama proses peluncuran dan pendaftaran pertama, aplikasi menampilkan kesalahan palsu dan menyatakan akan menghapus dirinya sendiri secara otomatis dari perangkat.

Namun pada kenyataannya, aplikasi terus berjalan di latar belakang, melakukan fungsi-fungsi berikut:

Jika perangkat korban menjalankan Android 10 atau lebih baru, aplikasi akan menggunakan ikon Google Play, Chrome, atau Google Maps. Pada versi Android sebelumnya, ia menyembunyikan ikon aplikasinya sepenuhnya.

Malware Barb(ie) dan BarbWire

Pelaku ancaman pada akhirnya akan mengirimkan file RAR kepada target yang dikatakan berupa foto atau video telanjang.

Namun, file RAR ini berisi malware pengunduh Barbie, yang mengarah ke penginstalan pintu belakang BarbWire.

Contoh Barb(ie) yang dilihat oleh Cybereason memiliki nama file "Pemberitahuan Windows," dan ketika diluncurkan, akan melakukan beberapa pemeriksaan anti-analisis.

Selanjutnya, Barb(ie) terhubung ke server perintah dan kontrol (C2) dan mengirimkan profil ID sistem, sementara itu juga menetapkan ketekunan dengan membuat dua tugas terjadwal. Terakhir, ia mengunduh dan menginstal pintu belakang BarbWire di perangkat.

BarbWire adalah pintu belakang yang lengkap dengan kemampuan yang luas seperti:

Cybereason dapat mengambil sampel setidaknya tiga varian berbeda dari BarbWire, yang menunjukkan pengembangan aktifnya oleh grup APT-C-23.

Kampanye yang berkembang

APT-C-23 menggunakan banyak teknik dalam banyak kampanye sebelumnya melawan target Israel tetapi terus berkembang dengan alat baru dan upaya rekayasa sosial yang lebih kompleks.

Salah satu perbedaan antara Operasi Bearded Barbie dan kampanye sebelumnya adalah tidak adanya infrastruktur yang tumpang tindih, menunjukkan upaya untuk menghindari deteksi.

Penggunaan dua pintu belakang, satu untuk Windows dan satu untuk Android, merupakan eskalasi lain untuk aktor ancaman, yang menghasilkan spionase yang sangat agresif untuk target yang disusupi.[]

Share: