Ilustrasi | Foto: freepik.com

Ilustrasi | Foto: freepik.com

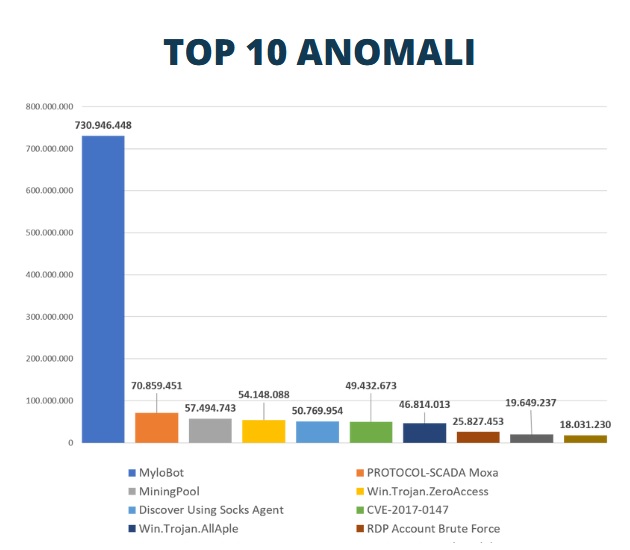

Cyberthreat.id – Badan Siber dan Sandi Negara (BSSN) merilis anomali trafik yang masuk ke Indonesia sepanjang 2021, kemarin. Tercatat 1.637.937.022 serangan didominasi oleh botnet.

Botnet merupakan jaringan komputer yang terinfeksi oleh malware yang berada di bawah kendali peretas. Botnet dapat digunakan untuk mengirim spam, pencurian data, ransomware, click fraud, Denial-of-Service (DoS), dan lain-lain.

Berikut ini 10 anomali trafik teratas yang masuk dalam Laporan Tahunan Monitoring Keamanan siber 2021.

MyloBot Botnet

MyloBot mendapat posisi tertinggi yang menyerang sistem jaringan komputer di Indonesia. Botnet ini terdeteksi sejak 2018 dengan target mesin Windows. Malware menyebar melalui spam email dan unduhan file yang telah terinfeksi.

Kemampuannya: mengunduh dan mengeksekusi semua jenis muatan setelah berhasil menginfeksi. Dengan kata lain, fungsi utama botnet memungkinkan penyerang untuk mengambil kendali penuh atas sistem pengguna, salah satunya berfungsi sebagai gerbang untuk mengunduh muatan tambahan dari server perintah dan kontrol (C2) milik peretas.

Setelah terinstal, botnet mematikan Windows Defender dan Windows Update sambil memblokir port tambahan di firewall. Selain itu, botnet juga mematikan dan menghapus file .exe yang berjalan dari folder %APPDATA%, yang dapat menyebabkan hilangnya data.

Botnet ini memiliki perilaku umum berupa panggilan balik (callback) ke domain-domain yang dihasilkan dari Domain Generation Algorithm (DGA). DGA ini mencakup teknik pemilihan huruf atau angka secara acak untuk membentuk domain.

Mylobot juga memiliki teknik anti-VM dan anti-sandboxing yang canggih untuk menghindari deteksi dari perangkat lunak keamanan. Misal, MyloBot akan menunggu sampai 14 hari sebelum melakukan interaksi dengan server C2 dari penyerang. Teknik penundaan ini digunakan untuk menghindari deteksi dari sandbox environment.

Dampak yang ditimbulkan dari infeksi malware ini dapat beragam: menggunakan malware untuk menyebarkan malware lain, menjalankan serangan DDoS dan ransomware.

Protocol – Scada Moxa

Kerentanan diketahui menyerang supevisory control and data acquisition (SCADA) yang digunakan pada sistem kontrol industri (ICS), programmable logic controllers, yang digunakan pada sistem dalam skala yang besar, seperti perusahaan yang bergerak di bidang kelistrikan, minyak, dan gas.

Anomali ini disebabkan karena adanya upaya untuk membocorkan informasi terkait perangkat Moxa pada port 4800. Kerentanan ini diakibatkan oleh sistem pengamanan dan protokol yang digunakan lemah. Salah satunya adalah protokol Modbus, yang digunakan untuk menganalisis kerentanan waktu nyata karena Modbus masih banyak digunakan dalam sistem SCADA dan mudah diimplementasikan.

Dalam serangan ini, peretas memanfaatkan kerentanan pada Moxa untuk menyisipkan malware, salah satunya Triton. Malware ini menargetkan beberapa modul komunikasi yang berbeda dan jaringan di berbagai protokol. Triton dapat mengakibatkan terjadinya serangan Denial-of-Service (DOS) dan Man-in-the-Middle (MiTM) pada sistem. Kedua serangan tersebut sangat memengaruhi operasi dan stabilitas sistem.

MiningPool

Miningpool merupakan suatu program yang khusus digunakan untuk melakukan penambangan mata uang kripto (cryptocurrency) di perangkat komputer atau server tanpa adanya otoritas yang sah dari pemilik perangkat.

Ada banyak metode penyebaran yang dilakukan penyerang untuk melakukan infeksi kepada sumber daya milik korban. Salah satunya yang paling sering adalah dengan mengirimkan email phishing. Akibat serangan ini, perangkat korban akan mengalami penurunan daya, memori, dan kegunaan operasional perangkat. Selain itu, penggunaan bandwidth akan terlihat berbeda dari biasanya, yaitu proses unggah (upload) akan lebih besar dibandingkan dengan pengunduhan (download), pada umumnya proses unduh akan lebih besar dibandingkan dengan proses unggah. Hal ini akan menimbulkan kerugian akibat berkurangnya ketersediaan dari sumber daya perangkat milik korban.

Win.Trojan.Zeroaccess

Win.Trojan.ZeroAccess merupakan salah satu malware jenis Trojan Horse yang digunakan untuk mengunduh malware lain pada perangkat yang terinfeksi botnet dengan tetap tersembunyi menggunakan teknik rootkit.

Malware ini mampu membuat sistem file tersembunyi yang mampu mengunduh lebih banyak malware dan membuka backdoor di komputer yang telah tersusupi. Selain itu, malware ini juga menampilkan informasi palsu mengenai ancaman yang ditemukan di komputer tersebut, sehingga dapat mendorong pemilik perangkat untuk membeli perangkat lunak antivirus palsu untuk menghapus ancaman palsu tersebut.

Malware ini disebarkan melalui dua metode (initial vector), yakni menggunakan situs web yang telah diretas kemudian mengalihkan lalu lintas ke situs web tersebut ke alamat yang digunakan untuk memposting Trojan.ZeroAccess dan mendistribusikannya menggunakan Blackhole Exploit Toolkit dan Bleeding Life Toolkit. Serta, menggunakan teknik social engineering sehingga pengguna akan mengekesekusi file yang telah disisipi Trojan ZeroAccess dengan menggunakan aplikasi bajakan.

Discover Using Socks Agent

SOCKS (Socket Secure) proxy merupakan framework yang digunakan untuk melakukan routing dari berbagai jenis program atau protokol. SOCKS proxy akan melakukan bypass terhadap firewall, sehingga akan terjalin komunikasi Transmission Control Protocol (TCP) atau User Datagram Protocol (UDP) dari server di internet ke end point/perangkat yang berada di belakang firewall.

SOCKS proxy digunakan untuk beberapa aktivitas kejahatan, seperti, mencuri kredensial SSH aset korban dan menanamkan script mining cryptocurrency pada perangkat terinfeksi, melakukan serangan DDoS (Distributed Denial of Service) dengan menggunakan perangkat IoT Dark Nexus Botnet, serta mengeksploitasi metode autentikasi yang digunakan korban untuk menargetkan perangkat NAS (Network Attached Storage) dengan menggunakan QNAPCrypt Ransomware.

10 negara sumber & destinasi anomali dengan jumlah serangan tertinggi selama 2021 beserta daftar protokol internet (IP) dengan aktivitas anomali tertinggi setiap bulan. | Sumber: BSSN

CVE – 2017 – 0147

Kerentanan ini terdapat pada komponen SMBv1 pada Microsoft Windows SMB Server dengan skor 5,9 dengan tingkat dampak Medium. Hal ini disebabkan karena pemrosesan request pada SMBv1 kurang baik, sehingga mengakibatkan penyerang dapat mengambil informasi sensitif dari memori dengan mengirimkan crafted packets.

Kerentanan ini dapat dieksploitasi menggunakan modul EthernalBlue, yang digunakan oleh salah satu malware yakni WannaCry. Wannacry menggunakan modul/teknik EthernalBlue yang melakukan eksploitasi kerentanan CVE-2017-0147 untuk menyebar di jaringan korban, menginfeksi semua perangkat yang terhubung dengan jaringan dan menanamkan payload crypto-ransomware. Selain Wannacry beberapa malware yang menggunakan EthernalBlue yaitu Trickbot, banking trojan, CoinMiner, WannaMine, dan malware penambangan lainnya.

Perangkat-perangkat yang menjadi sasaran serangan diantaranya Windows Vista, Windows Server 2008, Windows 7, Windows Server 2008 R2, Windows 8.1, Windows Server 2012, Windows Server 2012 R2, Windows RT 8.1, Windows 10, dan Windows Server 2016.

Win.Trojan.Allaple

Win.Trojan.Allaple merupakan jenis polymorphic malware yang dirancang untuk dapat menyebar ke komputer lain melalui Local Area Network (LAN) dan mampu melakukan Denial-of-Sevice (DoS) terhadap suatu situs web tertentu.

Infeksi Win.Trojan.Allaple biasanya diakibatkan oleh pengunduhan pembaruan palsu dari Windows, menginstal program pihak ketiga yang seharusnya digunakan untuk melihat halaman web atau menonton video, mengklik pop-up iklan, dan mengunduh lampiran atau menerima file melalui media sosial. Malware ini dapat menyalin dirinya sendiri ke folder sistem Windows sebagai urdvxc.exe atau irdvxc.exe, dan dapat memodifikasi registry untuk memuat salinan ini pada setiap startup Windows.

Saat diinstall di perangkat, malware ini akan mencari file dengan ekstensi .htm / .html, dan mengunduh alamat email dari file ini dan akan dikirim ke situs milik malicious user. Malware ini juga dapat mengunduh file dari Internet dan meluncurkannya untuk dieksekusi pada komputer milik korban. Malware ini dapat mengakibatkan terjadinya Denial-of-Service (DOS) pada sistem korban meskipun eksplotasi tidak sepenuhnya berhasil.

RDP Brute Force

Dalam serangan brute force RDP, penyerang menggunakan network scanner seperti Masscan (yang dapat memindai seluruh internet dalam waktu kurang dari 6 menit) untuk mengidentifikasi rentang port IP dan TCP yang digunakan oleh server RDP.

Penyerang akan mencoba mendapatkan akses ke sistem (biasanya sebagai administrator) dengan menggunakan program secara otomatis mencoba untuk login berulang kali dengan menggunakan segala kemungkinan kombinasi username dan password yang ada.

Setelah berhasil, penyerang memiliki akses melalui RDP, mereka dapat melakukan apapun pada akun yang berhasuk diambil alih. Jika penyerang berhasul mendapatkan akses administrator, mereka dapat melakukan apapun yang mereka inginkan termasuk menonaktifkan perangkat lunak antivirus, menginstal malware, mencuri data/informasi pribadi, mengenkripsi file dan lainnya.

Generic Trojan Rat

Generic Trojan menargetkan komputer dengan sistem operasi Windows, yang memiliki jumlah pengguna terbanyak, terlebih apabila dibandingkan sistem operasi Linux ataupun Mac OS. Pada tahun 2019 tercatat ada 11.881 serangan yang menggunakan Generic Trojan.

Generic Trojan merupakan suatu signature yang mendeteksi backdoor communication yang digunakan untuk mencuri Informasi dari perangkat yang terinfeksi. Generic Trojan dapat menyebar melalui email attachment, link Instant message, downloads from drive, ataupun dibawa oleh malware lainnya.

Generic Trojan merupakan program berbahaya yang menyamar dalam bentuk aplikasi yang legitimate sehingga sulit bagi pengguna untuk dapat membedakanny dengan yang palsu. Setelah aplikasi tersebut terpasang pada komputer pengguna, Generic Trojan akan menjalankan program-program pada background process tanpa diketahui oleh pengguna.

Tanda-tanda sistem yang terinfeksi Generic Trojan RAT adalah kinerja sistem yang melambat, konfigurasi sistem berubah, menampilkan pesan eror, dan perilaku sistem yang mencurigakan. Generic Trojan dikategorikan program yang dapat merusak karena program ini memiliki kemampuan untuk mencuri informasi yang ada pada komputer kita dan melakukan komunikasi terkait informasi yang dicuri tersebut kepada peretas yang mengontrol virus ini.

Isc Rpz Rrsig Bind Dos

Kerentanan ini hanya memengaruhi pengguna BIND yang menggunakan fitur RPZ yang dikonfigurasi untuk penggantian RRset. Kerentanan ini dapat memungkinkan terjadinya serangan DoS.

ISC BIND digunakan secara luas pada penerapan protokol DNS. Pada ISC BIND versi 9.8.x terdapat kerentanan serangan DoS (Denial of Service). Apabila mekanisme RPZ (Response Policy Zones) digunakan pada pergantian RRSET, eror / kegagalan pada pemrosesan RRSIG akan menyebabkan munculnya kerentanan ini.

Penyerang dapat menggunakan query RRSIG untuk menghentikan respon dari server. Kerentanan ini ditandai sebagai CVE-2011-1907 dengan skor CVSSv2 5.0 dari 10 atau tergolong dalam medium severity.[]

Share: