Salah satu aplikasi berbahaya ditemukan peneliti Theatfabric di Google Play

Salah satu aplikasi berbahaya ditemukan peneliti Theatfabric di Google Play

Cyberthreat.id - Meskipun Google telah berupaya membendung agar aplikasi jahat tidak bisa masuk di Google Play Store, namun hingga kini Google masih kecolongan. Para pengembang atau pembuat aplikasi jahat tampaknya tak kehabisan cara untuk menghindari mesin deteksi otomatis dari Google.

Baru-baru ini, peneliti dari ThreatFabric menemukan sekumpulan aplikasi di Google Play Store yang mengandung trojan perbankan yang diam-diam menyalin kata sandi pengguna dan kode otentikasi dua faktor, mencatat penekanan tombol, dan mengambil tangkapan layar.

Kumpulan aplikasi yang telah diunduh lebih dari 300 ribu kali itu menyamar sebagai pemindai QR, pemindai PDF, dompet cryptocurrency, hingga aplikasi gym.

Daftar aplikasi yang mengandung trojan perbankan yang ditemukan peneliti di Google Play Store

Menghindari Deteksi Antivirus

Penebar malware jahat menggunakan beberapa trik untuk menghindari pembatasan oleh Google untuk mencegah aplikasi jahat bersarang di toko aplikasinya. Itu termasuk membatasi penggunaan layanan aksesibilitas bagi pengguna dengan gangguan penglihatan untuk mencegah penginstalan otomatis aplikasi tanpa persetujuan pengguna.

“Apa yang membuat kampanye distribusi Google Play ini sangat sulit untuk dideteksi dari perspektif otomatisasi (sandbox) dan pembelajaran mesin adalah bahwa semua aplikasi penetes memiliki jejak berbahaya yang sangat kecil,” tulis peneliti dari perusahaan keamanan seluler ThreatFabric dalam sebuah posting.

“Jejak kecil ini adalah konsekuensi (langsung) dari pembatasan izin yang diberlakukan oleh Google Play.”

Sebaliknya, penebar malware biasanya mengirimkan aplikasi yang ramah pada awalnya di Google Play. Setelah aplikasi dipasang, pengguna menerima pesan yang menginstruksikan mereka untuk mengunduh pembaruan yang telah disusupi fitur tambahan.

Aplikasi sering membutuhkan pembaruan untuk diunduh dari sumber pihak ketiga, tetapi pada saat itu banyak pengguna yang mempercayainya. Sebagian besar aplikasi awalnya tidak terdeteksi oleh pemeriksa malware yang tersedia di VirusTotal, mesin buatan Microsoft yang menggandeng 60-an vendor antivirus untuk mendeteksi aplikasi jahat.

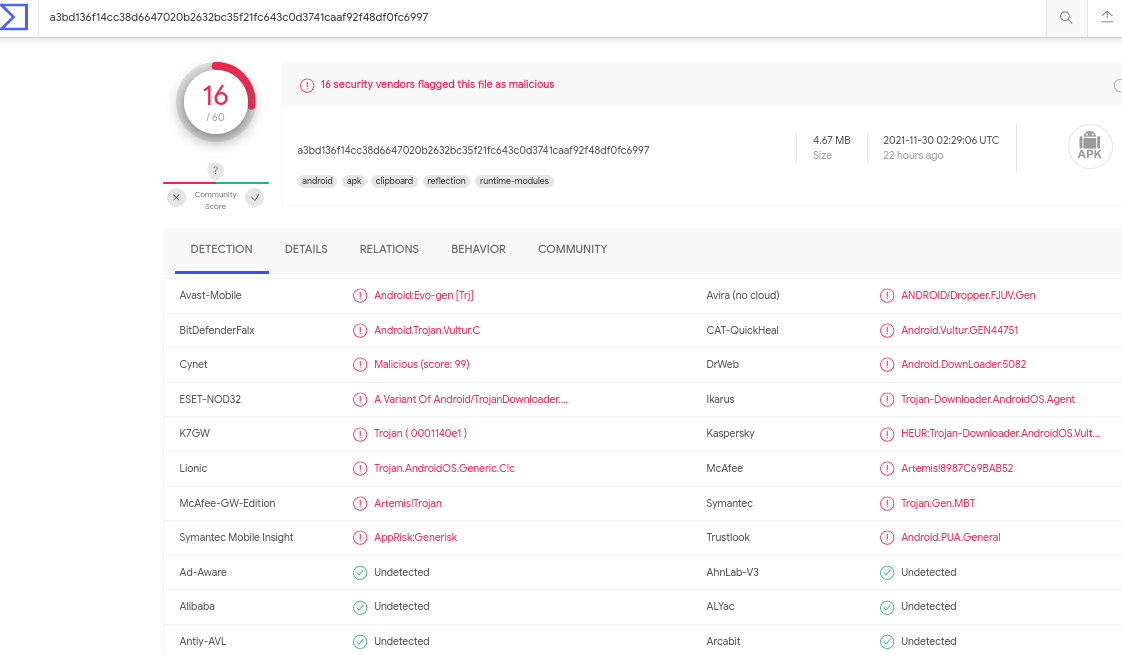

Cyberthreat.id mencoba melacak aplikasi Two Factor Authentication yang dalam daftar temuan ThreatFabric tercatat dengan nama paket com.flowdivison. Di VirusTotal, dari 60-an vendor antivirus, hanya 16 vendor yang mendeteksinya sebagai trojan perbankan. Sisanya, tidak mendeteksi apa pun alias dianggap sebagai perangkat lunak yang aman.

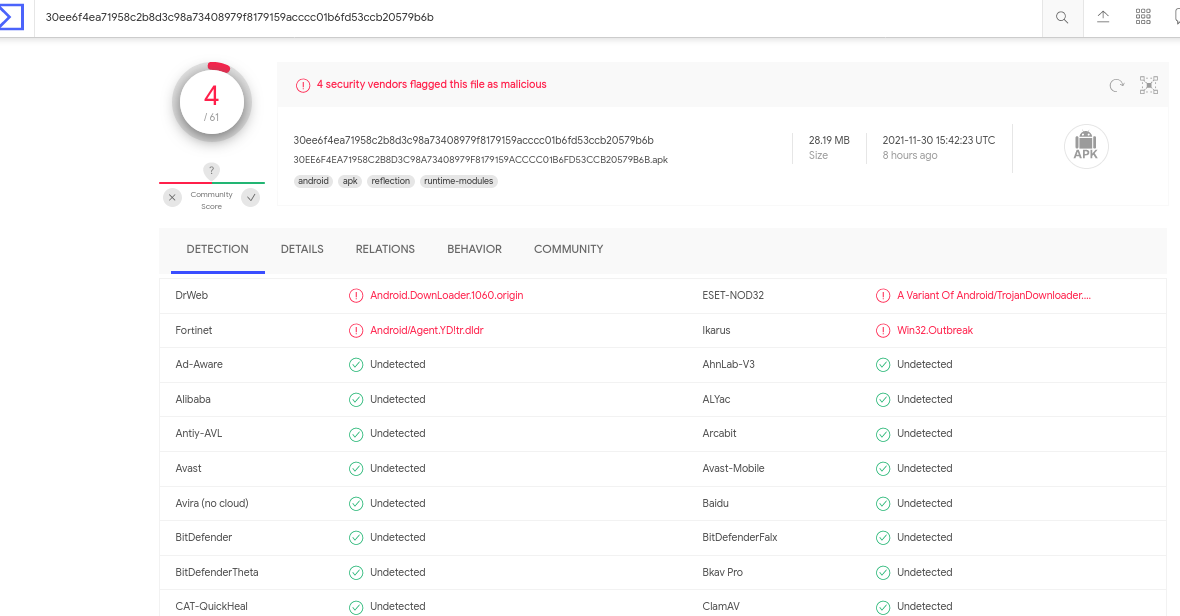

Penelusuran terhadap aplikasi Gym and Fitnes Trainer dengan nama paket com.gym.trainer.jeux malah lebih mencengangkan lagi. Hanya 4 vendor yang mendeteksinya sebagai perangkat lunak jahat. Sebagian besar vendor mendeteksinya sebagai file yang aman. Ini menunjukkan, para penebar malware terus memperbarui kemampuannya untuk menghindari deteksi.

Hanya empat dari 61 vendor antivirus di VirusTotal yang mendeteksi aplikasi dengan nama paket com.gym.trainer.jeux sebagai file berbahaya

Dalam banyak kasus, operator malware secara manual menginstal pembaruan berbahaya setelah memeriksa lokasi geografis ponsel yang terinfeksi atau dengan memperbarui ponsel secara bertahap.

“Perhatian luar biasa yang didedikasikan untuk menghindari perhatian yang tidak diinginkan ini membuat deteksi malware otomatis kurang dapat diandalkan,” kata peneliti ThreatFabric.

“Pertimbangan ini dikonfirmasi oleh skor VirusTotal keseluruhan yang sangat rendah dari 9 jumlah dropper yang telah kami selidiki."

Empat Keluarga Malware

Keluarga malware yang bertanggung jawab atas jumlah infeksi terbesar dikenal sebagai Anatsa. "Trojan perbankan Android yang agak canggih" ini menawarkan berbagai kemampuan, termasuk akses jarak jauh dan sistem transfer otomatis, yang secara otomatis mengosongkan akun korban dan mengirim konten ke akun milik operator malware.

Para peneliti menulis:

Proses infeksi dengan Anatsa terlihat seperti ini: setelah memulai instalasi dari Google Play, pengguna dipaksa untuk memperbarui aplikasi untuk terus menggunakan aplikasi. Pada saat ini, muatan Anatsa diunduh dari server C2 dan diinstal pada perangkat korban yang tidak curiga.

Aktor di baliknya berupaya membuat aplikasi mereka terlihat sah dan berguna. Ada banyak ulasan positif untuk aplikasi. Jumlah penginstalan dan keberadaan ulasan dapat meyakinkan pengguna Android untuk menginstal aplikasi.

Selain itu, aplikasi ini memang memiliki fungsi yang diklaim; setelah instalasi, mereka beroperasi secara normal dan selanjutnya meyakinkan korban tentang keabsahannya.

Terlepas dari jumlah instalasi yang sangat banyak, tidak setiap perangkat yang memasang dropper ini akan menerima Anatsa, karena para pelaku berusaha hanya menargetkan wilayah yang mereka minati.

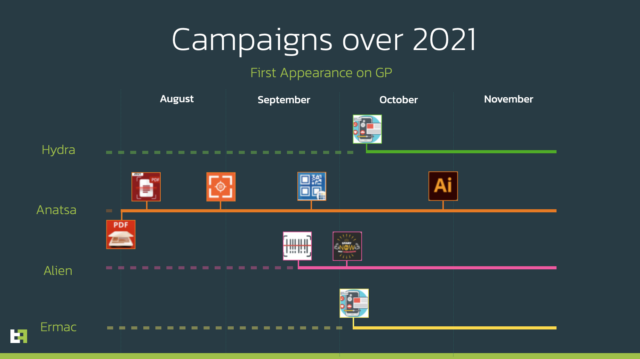

Tiga keluarga malware lain yang ditemukan oleh para peneliti termasuk Alien, Hydra, dan Ermac. Salah satu dropper yang digunakan untuk mengunduh dan menginstal muatan berbahaya dikenal sebagai Gymdrop. Itu menggunakan aturan filter berdasarkan model perangkat yang terinfeksi untuk mencegah penargetan perangkat peneliti.

“Jika semua persyaratan terpenuhi, payload akan diunduh dan diinstal,” tulis peneliti.

“Penetes ini juga tidak meminta hak aksesibilitas Layanan; itu hanya meminta izin untuk menginstal paket, dibumbui dengan janji untuk menginstal latihan latihan baru—untuk menarik pengguna agar memberikan izin ini. Saat diinstal, muatan diluncurkan. Intelijen ancaman kami menunjukkan bahwa saat ini, penetes ini digunakan untuk mendistribusikan trojan perbankan Alien.”

Kepada Arstechnica yang meminta komentarnya atas temuan ini, juru bicara Google merujuk ke posting bulan April yang merinci metode perusahaan untuk mendeteksi aplikasi berbahaya yang dikirim oleh pihak ketiga ke Google Play.

Selama dekade terakhir, aplikasi berbahaya telah mengganggu Google Play secara teratur. Seperti yang terjadi kali ini, Google dengan cepat menghapus aplikasi penipuan setelah diberi tahu. Namun, fakta bahwa Google tidak dapat menemukan sendiri ribuan aplikasi jahat yang telah menyusup dan menginfeksi jutaan pengguna adalah persoalan kronis yang harus segera ditemukan solusinya.

Bagi Anda yang mungkin terlanjur menginstal, pastikan segera mencopotnya dari ponsel Anda. []

Share: