Ilustrasi via arstechnica

Ilustrasi via arstechnica

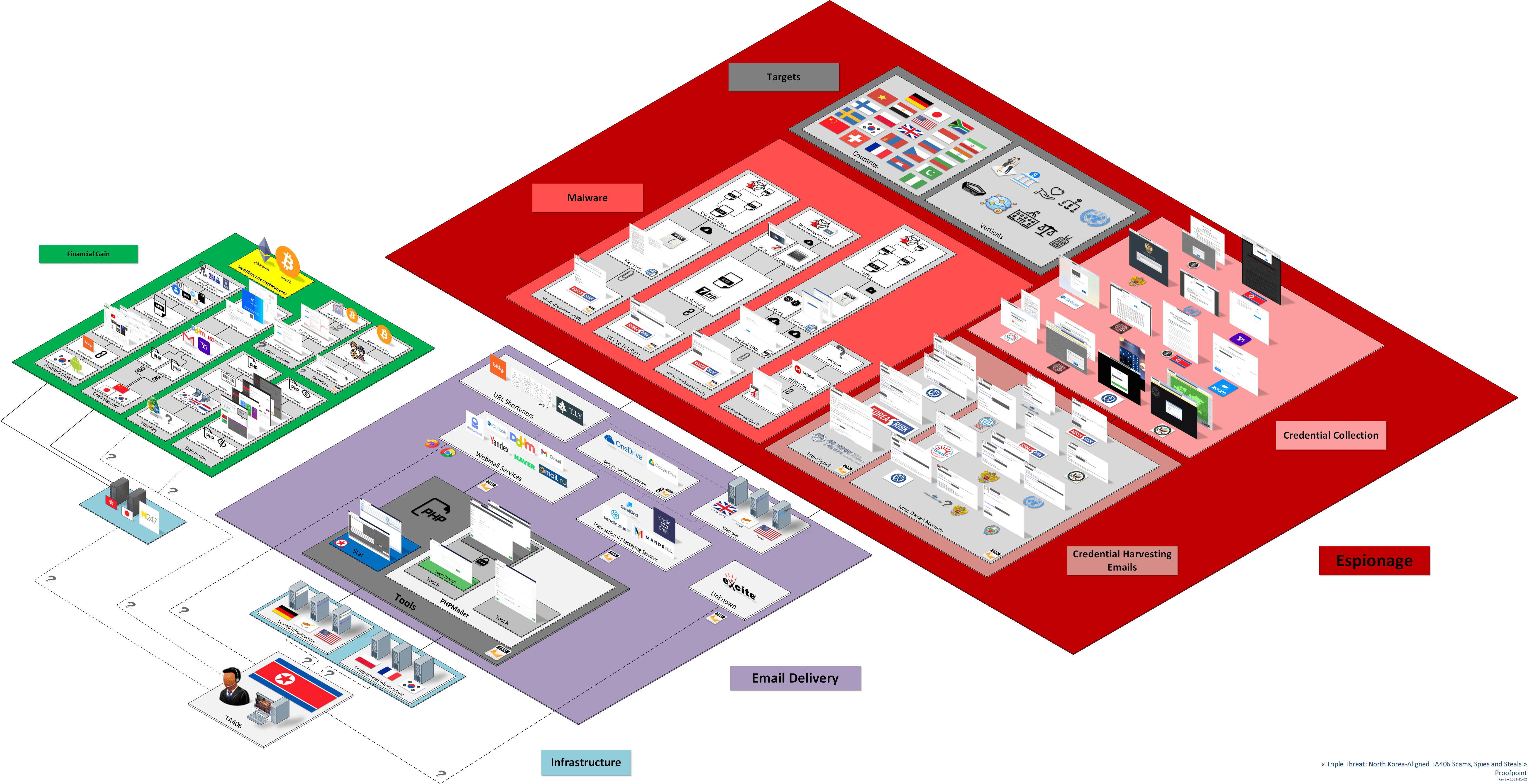

Cyberthreat.id - Sebuah kelompok operasi siber Korea Utara telah meningkatkan fokusnya pada spionase siber dan menargetkan diplomat dan pakar regional, menggunakan kredensial pengguna untuk memicu serangan phishing dan jarang menggunakan malware untuk bertahan di organisasi yang ditargetkan.

Sebuah laporan baru oleh perusahaan keamanan Proofpoint, yang berfokus pada satu subkelompok yang oleh perusahaan keamanan lain disebut Kimsuky, menemukan bahwa kelompok peretas Korea Utara terutama menargetkan individu di Amerika Serikat, Rusia, dan China, dan biasanya mencoba untuk secara diam-diam mengumpulkan kredensial, menyedot informasi, dan — seperti banyak serangan yang dikaitkan dengan Korea Utara — mengubah peretasan menjadi keuntungan finansial.

Kelompok peretas, yang disebut Proofpoint sebagai Aktor Ancaman 406 (TA406), berusaha untuk meretas pejabat tingkat tinggi, pemimpin penegak hukum, dan pakar ekonomi dan keuangan dalam serangan mingguan — penyimpangan dari serangan tingkat rendah di tahun-tahun sebelumnya.

Selain itu, sebelum tahun 2021, kelompok Korea Utara biasanya tidak menggunakan masalah keamanan nasional sebagai umpan, tetapi itu telah berubah, kata Wakil Presiden Penelitian dan Deteksi Ancaman di Proofpoint, Sherrod DeGrippo.

"Aspek yang paling menonjol dari TA406 adalah fleksibilitas mereka dalam menggunakan segala cara untuk keuntungan finansial dan ketekunan mereka dalam menargetkan individu [dan] organisasi yang sama berulang kali," katanya.

"Seperti kelompok-kelompok lain yang bersekutu dengan negara, mereka yang bersekutu dengan Korea Utara memiliki keahlian yang berbeda-beda dan kemungkinan memiliki tujuan yang terus berkembang berdasarkan kepentingan negara."

Sementara operasi siber oleh China dan Rusia biasanya mendapat perhatian paling besar, para ahli baru-baru ini memusatkan perhatian pada kegiatan oleh kelompok-kelompok yang terkait dengan Iran dan Korea Utara.

Minggu ini, Cybersecurity and Infrastructure Security Agency (CISA) Amerika Serikat memperingatkan bahwa serangan oleh kelompok terkait Iran berusaha untuk mengeksploitasi kerentanan yang diketahui di peralatan jaringan Fortinet dan server Exchange Microsoft. Grup Lazarus yang terkenal di Korea Utara telah menargetkan rantai pasokan, mengorbankan vendor perangkat lunak keamanan Korea Selatan dan vendor manajemen aset TI Latvia.

Baru-baru ini, Korea Utara telah memfokuskan banyak upayanya pada kampanye spionase dan menargetkan organisasi untuk keuntungan finansial, dengan cryptocurrency menjadi target serangan yang umum.

“Pada awal 2021, TA406 memulai kampanye hampir mingguan yang menampilkan tema-tema yang mencakup keselamatan senjata nuklir, Presiden AS Joe Biden, kebijakan luar negeri Korea, dan tema politik lainnya,” kata laporan Proofpoint.

"Grup tersebut berusaha untuk mengumpulkan kredensial, seperti login Microsoft atau kredensial perusahaan lainnya, dari individu yang ditargetkan. Dalam beberapa kasus, email tersebut bersifat jinak, [tetapi] pesan ini mungkin merupakan upaya penyerang untuk terlibat dengan korban sebelumnya. mengirimi mereka tautan atau lampiran berbahaya."

Tiga Grup Korea Utara

Laporan tersebut membandingkan tiga subkelompok dari kampanye siber Korea Utara yang dikenal sebagai Kimsuky. Upaya tersebut mencakup TA406, tetapi Proofpoint juga menjelaskan bagaimana kelompok operator tersebut berbeda dari subkelompok lain, seperti TA408 dan TA427, yang biasanya berfokus pada subset target yang lebih kecil. Kelompok-kelompok tersebut biasanya menargetkan pemerintah, akademisi, media, dan organisasi yang terkait dengan cryptocurrency.

Kelompok-kelompok tersebut telah lebih banyak beralih ke berbagai teknik untuk mengumpulkan kredensial, terutama nama pengguna dan kata sandi untuk target politik dan keuangan, kata laporan itu.

"TA406 melakukan kampanye phishing kredensial yang menargetkan para ahli di organisasi politik dan kebijakan luar negeri dan LSM, terutama mereka yang bekerja dengan atau ahli dalam kegiatan yang berdampak pada Semenanjung Korea, termasuk nonproliferasi nuklir," kata Proofpoint.Cybersecurity and Infrastructure Security Agency

Memanen Kredensial

Penyerang menggunakan berbagai platform perpesanan yang berbeda, termasuk menjalankan sistem mereka sendiri berdasarkan server PHP, seperti PHPMailer dan Star, tetapi juga menggunakan penyedia layanan utama, seperti GMail atau Yandex, bersama dengan identitas curian atau sintetis untuk mengelabui individu yang ditargetkan.

Dalam beberapa kasus, tim operasi siber juga menggunakan malware di lingkungan tertentu.

"Kampanye pengumpulan kredensial biasanya menargetkan beberapa organisasi sekaligus, sementara kampanye malware dikerahkan dalam kasus yang terbatas dan sangat bertarget," kata DeGrippo.

"Pada tahun 2021, kampanye malware mewakili kurang dari 10% dari keseluruhan aktivitas yang disebabkan oleh TA406," tambahnya.

Penyerang semakin fokus pada pengumpulan kredensial karena lebih banyak karyawan bekerja dari rumah dan mengakses layanan cloud dan infrastruktur online, seringkali hanya menggunakan nama pengguna dan kata sandi. Penyemprotan kredensial, di mana penyerang mencoba menggunakan kata sandi yang dicuri atau umum untuk mendapatkan akses ke akun, telah meroket pada tahun lalu, dengan lebih dari 193 miliar percobaan login pada tahun 2020, menurut Akamai.

Dengan akses cloud menjadi semakin penting, tren berlanjut pada tahun 2021, dengan akses ke server protokol desktop jarak jauh (RDP) dan peralatan jaringan pribadi virtual (VPN) di antara kredensial paling berharga yang dijual secara online, menurut IBM. []

Share: