The Hacker News

The Hacker News

Cyberthreat.id - Badan penegakan hukum dan kontra intelijen utama Ukraina mengungkap identitas lima orang yang diduga terlibat dalam serangan siber yang dikaitkan dengan kelompok spionase siber bernama Gamaredon. Mereka dituduh terkait dengan Layanan Keamanan Federal Rusia (Russia's Federal Security Service -FSB).

Bahkan, laman The Hacker News, Jumat 5 November 2021, menuliskan bahwa kelompok peretas tersebut disebut "proyek khusus FSB, yang secara khusus menargetkan Ukraina," Dinas Keamanan Ukraina (Security Service of Ukraine - SSU) mengatakan para pelaku "adalah petugas FSB 'Kriminal' dan pengkhianat yang membelot ke musuh selama pendudukan semenanjung di 2014."

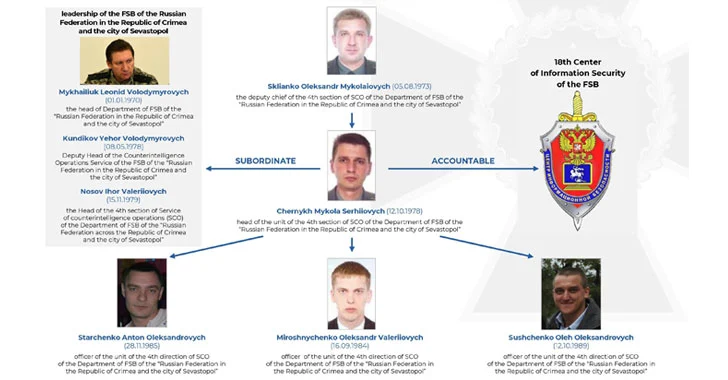

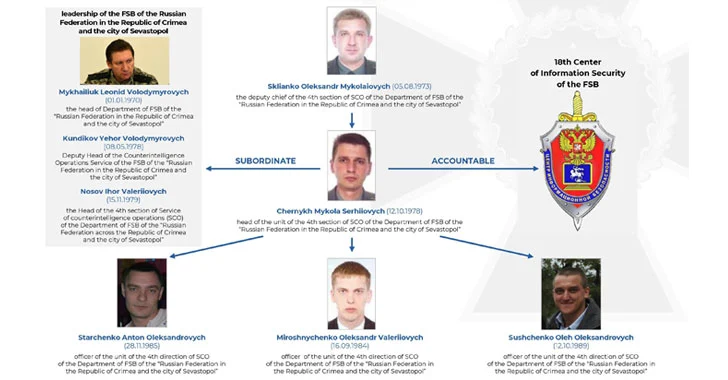

SSU mengungkapkan, nama lima orang yang dituduh sebagai bagian dari operasi rahasia tersebut adalah Sklianko Oleksandr Mykolaiovych, Chernykh Mykola Serhiiovych, Starchenko Anton Oleksandrovych, Miroshnychenko Oleksandr Valeriiovych, dan Sushchenko Oleh Oleksandrovych.

Sejak didirikan pada 2013, grup Gamaredon yang terkait dengan Rusia (alias Primitive Bear, Armageddon, Winterflounder, atau Iron Tilden) telah bertanggung jawab atas sejumlah aktivitas phishing berbahaya, terutama ditujukan pada institusi Ukraina, dengan tujuan mengumpulkan informasi rahasia dari mengkompromikan sistem Windows untuk keuntungan geopolitik.

Pelaku ancaman diyakini telah melakukan tidak kurang dari 5.000 serangan siber terhadap otoritas publik dan infrastruktur penting yang berlokasi di negara tersebut, dan berusaha menginfeksi lebih dari 1.500 sistem komputer pemerintah, dengan sebagian besar serangan ditujukan pada lembaga keamanan, pertahanan, dan penegak hukum untuk mendapatkan informasi intelijen.

"Bertentangan dengan grup APT lainnya, grup Gamaredon tampaknya tidak berusaha untuk tetap berada di bawah radar," perusahaan keamanan siber Slovakia ESET mencatat dalam sebuah analisis yang diterbitkan pada Juni 2020.

"Meskipun alat mereka memiliki kapasitas untuk mengunduh dan mengeksekusi secara sewenang-wenang. binari yang bisa jauh lebih tersembunyi, tampaknya fokus utama kelompok ini adalah menyebar sejauh dan secepat mungkin di jaringan target mereka sambil mencoba mengekstrak data."

Selain ketergantungannya yang besar pada taktik rekayasa sosial sebagai vektor intrusi, Gamaredon berinvestasi dalam berbagai alat untuk menembus pertahanan organisasi yang dikodekan dalam berbagai bahasa pemrograman seperti VBScript, VBA Script, C#, C++, serta menggunakan shell perintah CMD, PowerShell, dan .NET.

"Kegiatan kelompok ini ditandai dengan intrusi dan keberanian," agensi tersebut menunjukkan dalam sebuah laporan teknis.

Kepala di antara gudang malwarenya adalah alat administrasi jarak jauh modular bernama Pterodo (alias Pteranodon) yang hadir dengan kemampuan akses jarak jauh, pencatatan keystroke, kemampuan untuk mengambil tangkapan layar, mengakses mikrofon, dan juga mengunduh modul tambahan dari server jarak jauh. Juga digunakan file stealer berbasis .NET yang dirancang untuk mengumpulkan file dengan ekstensi berikut: *.doc, *.docx, *.xls, *.rtf, *.odt, *.txt, *.jpg, dan *.pdf.

Alat ketiga menyangkut muatan berbahaya yang direkayasa untuk mendistribusikan malware melalui media lepas-pasang yang terhubung, selain mengumpulkan dan menyedot data yang disimpan di perangkat tersebut.

"SSU terus mengambil langkah menahan dan menetralisir agresi siber Rusia terhadap Ukraina," kata badan tersebut. "Didirikan sebagai unit dari apa yang disebut 'Kantor FSB Rusia di Republik Krimea dan kota Sevastopol,' kelompok individu ini bertindak sebagai pos terdepandari tahun 2014, dengan sengaja mengancam berfungsinya badan-badan negara dan kritis infrastruktur Ukraina."[]

Share: